BTC/HKD-3.78%

BTC/HKD-3.78% ETH/HKD-4.12%

ETH/HKD-4.12% LTC/HKD-3.09%

LTC/HKD-3.09% ADA/HKD-5.37%

ADA/HKD-5.37% SOL/HKD-8.19%

SOL/HKD-8.19% XRP/HKD-5.41%

XRP/HKD-5.41%分析:0xhabitatMultisig被盜取

一位GnosisSafe用戶遭遇了嚴重且復雜的網絡釣魚攻擊,導致該項目的Multisig被抽干。

重要提示:我們當前的分析表明,這是針對特定GnosisSafe用戶的針對性攻擊,我們沒有跡象表明此攻擊還會影響任何其他用戶。該攻擊也沒有利用任何智能合約漏洞,而是使用網絡釣魚技術讓Multisig所有者簽署惡意交易。

這篇博文旨在闡明0xhabitat事件并詳細說明從中學到的東西。為了使這份事故報告完全客觀,我們只包含了我們在鏈上和通過我們的后端收集的第一手數據。可以在此處閱讀0xhabitat團隊的觀點。首先,讓我們從分析發生的事情開始……

特洛伊木馬

本次事件的主要來源是兩個模仿以下官方GnosisSafe智能合約的惡意合約:

SafeSingleton:這是核心邏輯合約。每個Safe都是指向特定SafeSingleton的代理合約。Safes可以由其用戶升級以指向一個新的Singleton,例如添加功能。

Poloniex C2C交易服務上線,由Huobi與Poloniex共同推出:據官方消息,Huobi與Poloniex已正式達成戰略合作伙伴關系,并聯手推出全新的Poloniex C2C交易服務。

Poloniex C2C享有零手續費的交易體驗、簡潔易懂的交易界面、隨時隨地進行充幣提幣、安全專業的平臺保障,是一個純粹的個人與個人之間的自由交易平臺。Poloniex C2C交易將依托Huobi強大的技術實力和Poloniex的加密貨幣國際站優勢,為全球數百萬用戶提供便捷、高效、安全、優質的數字資產交易體驗。Poloniex C2C將深耕數字資產交易賽道,在Huobi與Poloniex強強聯合的基礎上,開創數字資產交易新紀元。[2023/7/23 15:53:14]

SafeMultisend:這是一種中介智能合約,使Safes能夠將多個交易合并為一個。

在本文中,惡意合約將被稱為EvilSingleton和EvilMultisend。EvilMultisend合約于11月23日在此地址部署。合約的特殊之處在于,它不僅允許批量交易,還可以在同一筆交易中更改Safe的Singleton。同一天,EvilSingleton被部署在這個地址。EvilSingleton充當特洛伊木馬程序,最初將所有交互轉發到原始Singleton,但有一個后門,使第三方能夠訪問Safe。

CME“美聯儲觀察”:美聯儲5月加息25個基點的概率為81.6%:金色財經報道,據CME“美聯儲觀察”:美聯儲5月維持利率不變的概率為18.4%,加息25個基點的概率為81.6%;到6月維持利率在當前水平的概率為13.1%,累計加息25個基點的概率為63.3%,累計加息50個基點的概率為23.6%。[2023/4/19 14:12:48]

這是一個陷阱!

0xhabitat的故事開始于EvilMultisend合約部署后幾個小時。在與EvilMultisend合約交互的0xhabitatMultisig中提出了一項交易。對于所有相關方來說,它看起來就像是使用TransactionbuilderSafeApp進行的常規批量交易。然而,這是一個精心設計的交易,乍一看,它看起來像一個普通的Multisend交易,但實際上,它也將Safe的Singleton更新為EvilSingleton。

可以在此處找到有關激活EvilSingleton的更多技術細節。

轉折點

Safe升級到EvilSingleton后,7天內什么都沒有發生。與此同時,0xhabitat金庫逐漸增長到價值100萬美元的數字資產。很明顯,攻擊者在執行實際攻擊之前希望蜜罐變大,希望他們的后門之前沒有被發現。11月30日,攻擊開始。黑客創建了一個交易,激活了EvilSingleton,允許第三方賬戶完全控制保險箱中的資產。

知情人士:Meta向元宇宙技術人員支付的薪酬高達100萬美元:4月7日消息,據知情人士報道,Facebook母公司Meta向程序員“支付的費用遠遠高于許多游戲公司”,能夠構建虛擬現實游戲、應用程序和技術的程序員可以獲得 60 萬美元到接近 100 萬美元的總薪酬。[2023/4/7 13:50:41]

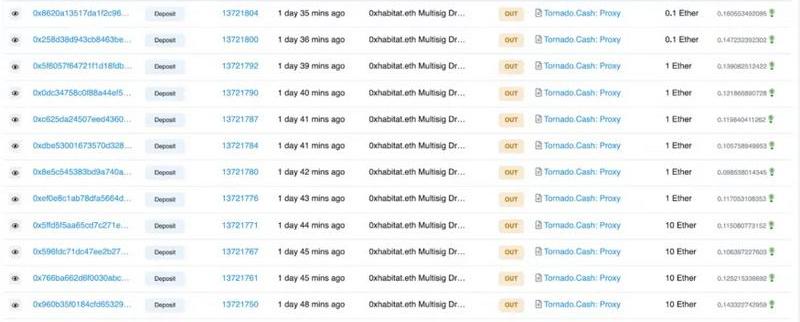

資金被抽干

在EvilSingleton被激活后僅30分鐘,攻擊者就能夠將所有資金提取到他們的賬戶中。隨后,攻擊者通過?Uniswap?和?Sushiswap?將所有資產轉換為?ETH。然后通過多筆交易將生成的ETH發送到?Tornado?Cash合約,這是路徑的終點。

那么,究竟發生了什么?

從我們目前收集到的信息來看,很明顯Multisig中的一個簽名者密鑰被泄露了。這是因為導致后門實施的惡意交易是由Multisig的簽名者根據我們的后端數據提出的。雖然無法準確確定這是如何實現的,但有兩大類事件可能導致了這種情況。

網絡釣魚

Mike Novogratz:今年的加密貨幣市場\"感覺很強勁\":金色財經報道,Galaxy digital首席執行官Mike Novogratz表示,今年的加密貨幣市場\"感覺很強勁\",原因是賣家疲憊不堪,而且中國的限制也有所放松,香港對數字資產領域的態度也有所轉變。如果在三個月、六個月、九個月后大幅上漲,我也不會感到驚訝。最近幾個月,中國的銀行一直在直接接觸加密貨幣企業,而香港的監管機構將舉辦一次會議,幫助加密貨幣企業辦理銀行業務。這與美國正在進行的對加密貨幣行業的監管打擊形成鮮明對比,美國監管機構警告銀行與加密貨幣公司做生意的風險增加。

此外,Galaxy digital公司預計,作為加密貨幣行業中受監管的上市公司,其審計和法律的成本將保持高位。Galaxy digital礦業的產能比年初翻了一番。[2023/3/30 13:35:21]

有幾種方式可能會誤導所有者,導致其提出導致損害0xhabitatMultisig?安全性的交易。可能的選項包括:

流氓瀏覽器擴展:瀏覽器擴展方便,但也有風險。由于擴展可以自由修改Web應用程序的任何內容。因此,欺詐性瀏覽器擴展程序可能已被用于修改GnosisSafeWeb界面,以欺騙用戶提出惡意交易。

多鏈DEX聚合器Rango集成以太坊側鏈Gnosis Chain:7月3日訊 多鏈DEX聚合器Rango在推特上表示,其多鏈生態系統已完全集成以太坊側鏈Gnosis Chain。此次集成包括:1inch Network集成:作為Gnosis內鏈上Swap;Multichain集成:作為Gnosis和BNB Chain、Polygon、以太坊、Arbitrum、Avalanche、Fantom、Moonriver之間的橋接。[2022/7/3 1:47:56]

惡意接口:如此文所述,GnosisSafe的安全性取決于用于與帳戶交互的接口的完整性。受影響的0xhabitat用戶可能已經與模仿官方GnosisSafe界面的界面進行了交互,但通過將常規交易的目標地址更改為EvilMultisend合約來有效地創建惡意交易。

供應鏈攻擊/受損網站:雖然問題的根源可能是對官方GnosisSafe軟件的惡意收購,但我們目前的評估表明情況并非如此。所有信號都表明這是對0xhabitatMultisig的針對性攻擊,而不是官方GnosisSafe界面的普遍問題。但是,我們也在繼續調查和觀察這方面的情況。

惡意所有者

第二個假設選項是所有者沒有被誘騙提出惡意交易,而是自愿提出的。Multisig中的兩個簽名者之一欺騙另一方簽署欺詐性交易,導致Multisig遭到破壞。我們沒有理由懷疑0xhabitat團隊的完整性。但是為了在我們的分析中進行徹底的分析,我們仍然必須考慮這是對事件的可行解釋。

GnosisSafe團隊的經驗教訓

在我們仍在分析此事件的同時,我們已經立即采取了一些措施來減輕未來的類似攻擊。所有這些更改都作為修補程序實施。

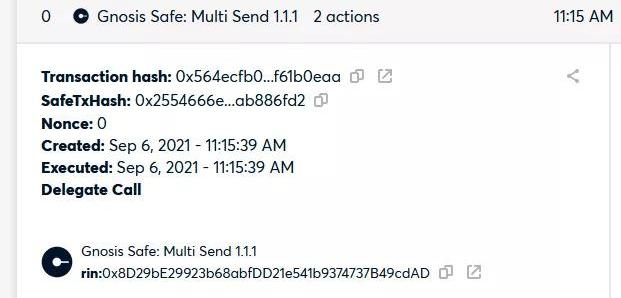

暴露multisend地址

為了能夠驗證交易中使用了哪個multisend合約,SafeWebUI顯式顯示了multisend合約地址。閱讀詳情。

交易詳細信息顯示完整的Multisend合約地址以供驗證

防止解碼未知的multisend交易

我們對解碼機制進行了更改,以僅解碼通過官方multisend實現觸發的multisend交易。這使得交易與未知合同的交互變得清晰起來。

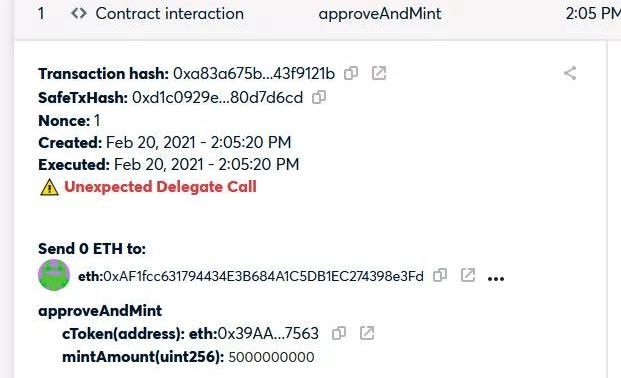

標記意外的委托調用

當交易使用委托調用與我們未知的合約時,我們添加了一個明確的警告。這是我們讓用戶意識到交易需要特別注意的另一種方式。

通過Gnosis未知的合約發起的委托調用被標記

給GnosisSafe用戶的建議

雖然我們的目標是建立安全機制以防止將來發生此類情況,但在與GnosisSafe交互時提醒GnosisSafe用戶在操作安全方面的實踐也很重要。

驗證接口完整性:惡意接口可以通過欺騙共同簽名者簽署惡意交易來危及Multisig的整個安全性。如果您使用GnosisSafeWeb應用程序,請確保為官方應用程序的鏈接添加書簽并驗證URL和安全證書。或者更好的是,開始使用GnosisSafeDesktop應用程序。

不要只相信一個信息源:我們強烈建議使用額外的獨立客戶端/接口來詳細檢查每筆交易。例如,使用GnosisSafe移動應用程序在簽名前仔細檢查交易。這可以防止單個受損接口誘使用戶簽署惡意交易。

小心DelegateCall:DelegateCall是一個強大的工具,例如,它允許Safes批處理交易。但這也伴隨著巨大的風險。因此,在識別使用DelegateCall的交易時,GnosisSafe用戶應該特別注意。驗證交易數據時,請驗證使用了正確的Multisend目標地址。可以在此列表中找到經過Gnosis驗證的Multisend實現。

減少瀏覽器擴展的使用:雖然方便,但瀏覽器擴展可能成為關鍵的攻擊媒介,甚至可以欺騙最高級的用戶。我們通常建議不要在用于與GnosisSafeWeb應用程序交互的瀏覽器中使用任何瀏覽器擴展。

NexusMutual的創始人?HughKarp也遭受了利用惡意瀏覽器擴展的攻擊

結論

為個人和組織構建合適的工具以在Web3中保持安全是我們使命的核心。這就是為什么我們很遺憾聽到0xhabitat團隊資金被盜的原因。我們希望團隊和社區從這種不幸的情況中一切順利,并希望最終能確定攻擊者并退還資金。

參考資料

https://etherscan.io/address/0x3cb0652856d7eabe51f1e3cceda99c93b05d7cea

https://etherscan.io/address/0x09afae029d38b76a330a1bdee84f6e03a4979359

https://bafybeiat2xp7cicrlpq3h57wdnz4pzaoby2cx62c3lprh3lzgrworcitly.ipfs.infura-ipfs.io/Exploit_Info.pdf

https://blog.gnosis.pm/the-impact-of-phishing-on-web-3-0-a62385c81310

https://github.com/gnosis/safe-react/issues/3091

https://github.com/gnosis/safe-react/issues/3090

來源:金色財經

時間飛逝,2021年已經過去,新年的鐘聲已經敲響,我們為大家準備了新年的第一份“見面禮”——客戶端中文版全新上線了,新年的第一年,必查客也將以全新的面貌與大家見面.

1900/1/1 0:00:00如果交易者感覺到比特幣的銷售接近完成,LINK、ICP、LEO和ONE可能會反彈。比特幣和大多數主要山寨幣仍面臨壓力,因為支撐位讓位,空頭在每次反彈嘗試時賣出.

1900/1/1 0:00:00前面公鏈篇的文章引發了很多爭議,這是我意料之中的事。對于什么是“去中心化”,怎么才算“去中心化”,“去中心化”有必要嗎,“不可能三角”的平衡如何處理等等這些問題我相信永遠都是這個領域最大的爭議之.

1900/1/1 0:00:00原標題|Twitch創始人一手打造,火爆海外的新晉NFT游戲市場FractalTwitch聯合創始人JustinKan就在昨天推出了一個新的鏈上游戲NFT市場,名為Fractal.

1900/1/1 0:00:00比推消息,以太坊聯合創始人VitalikButerin周五在Reddit發文稱,未來將是*多鏈*的,但不會是*跨鏈*的,因為跨越多個“主權區域”的橋的安全性存在根本限制.

1900/1/1 0:00:00OpenSea在2021年底經歷著前所未有的動蕩,新任CFO的一句話讓這匹獨角獸跌落神壇。曾經人們對OpenSea雖也有不少怨言.

1900/1/1 0:00:00