BTC/HKD+2.44%

BTC/HKD+2.44% ETH/HKD+3.45%

ETH/HKD+3.45% LTC/HKD+5.05%

LTC/HKD+5.05% ADA/HKD+5.89%

ADA/HKD+5.89% SOL/HKD+5.25%

SOL/HKD+5.25% XRP/HKD+3.27%

XRP/HKD+3.27%Balancer:閃電貸+恒定積損失50萬美金

2020年6月29日,Balancer遭受閃電貸攻擊,Balancer是使用恒定積進行的AMM市場,池子中的Assets在遵守恒定積的前提下可按池子當時的利率進行交換,本次閃電貸攻擊利用了該原理,將一種Asset掏空后,用另一種Assets以很低的價格獲取,由此獲利接近50萬美金。

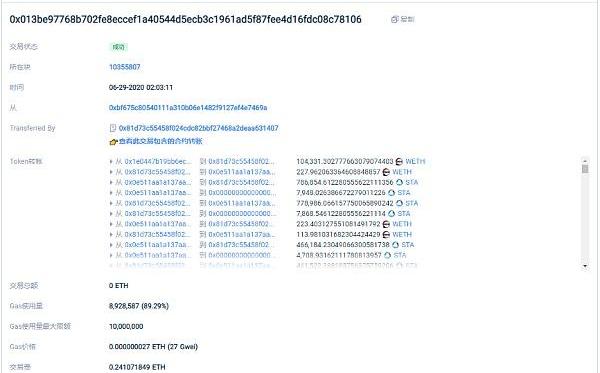

攻擊hash:0x013be97768b702fe8eccef1a40544d5ecb3c1961ad5f87fee4d16fdc08c78106

攻擊步驟:

1.攻擊者去dYdX借貸104kWETH;

美聯儲巴爾:美聯儲正考慮在硅谷銀行事件后實施更嚴格的流動性規定:金色財經報道,美聯儲巴爾表示,美聯儲正在考慮在硅谷銀行事件后實施更嚴格的流動性規定。[2023/5/19 15:12:21]

2.攻擊者在Balancer的WETH-STA池子里將步驟1得來的WETH不斷地換成STA代幣,21次之后,池子中的STA被掏空,只剩下1weiSTA(由于通縮模型,至少會剩余1weiSTA在池子里);

3.攻擊者按照恒定積公式,使用1weiSTA不斷地獲取池子中的WETH,價格分別為1weiSTA:30,347WETH,1weiSTA:15,173WETH等等,進行18次兌換之后,WETH幾乎被兌空;

4.同理,攻擊者也將WBTC-STA,SNX-STA,LINK-STA池子進行了同樣的操作;

美國第一共和銀行:目前所有可用未使用的流動性資金超過700億美元:金色財經報道,美國第一共和銀行(First Republic Bank)透露目前所有可用未使用的流動性資金超過700億美元,目前正通過從美聯儲和摩根大通獲得額外的流動性,以增強和多樣化其財務狀況,在新的美聯儲貸款計劃下能夠獲得更多的資金。上周末美國第一共和銀行開始限制資金匯出的電匯交易,同時還表示將完全停止處理電匯交易。[2023/3/13 12:59:47]

5.攻擊者去dYdX退回104kWETH;

6.攻擊者將獲取的少量STA(<50weiSTA)放入Balancer池子里添加流動性,由于池子里目前STA數量很少,僅有1weiSTA,因此攻擊者此時獲取了很高的LPshare,這些share可以獲取池子的代幣獎勵,共計獲取了136kSTA;

數字人民幣APP新增專屬頭像和個人紅包功能:12月26日消息,數字人民幣(試點版)APP 近日已更新至 1.0.16 版本,新增專屬頭像和個人紅包功能。專屬頭像功能是指用戶可以從 APP 自動生成的 6 個頭像中,選擇一個作為自己的專屬頭像。據了解,APP 生成的頭像是以數字人民幣 IP 圓圓形象為基礎。個人紅包又包含現金紅包、群紅包和專屬紅包三類,分別可通過數字人民幣 APP 或微信、QQ、支付寶等社交平臺領取或發放。

此外,數字人民幣 APP無網無電支付功能也已亮相,用戶可將個人錢包添加至手機 PAY或 SIM 卡中來開通硬錢包。據悉,部分安卓手機機型用戶開通手機 PAY 硬錢包后,可見無網無電支付入口。(證券時報)[2022/12/26 22:09:02]

7.攻擊者將136kSTA兌換成了109WETH,由此完成整個攻擊過程。

美股三大指數大幅收跌,納指跌5.16%:金色財經報道,美股三大指數大幅收跌,納指跌5.16%,標普500指數跌4.32%,道指跌3.94%。[2022/9/14 13:28:14]

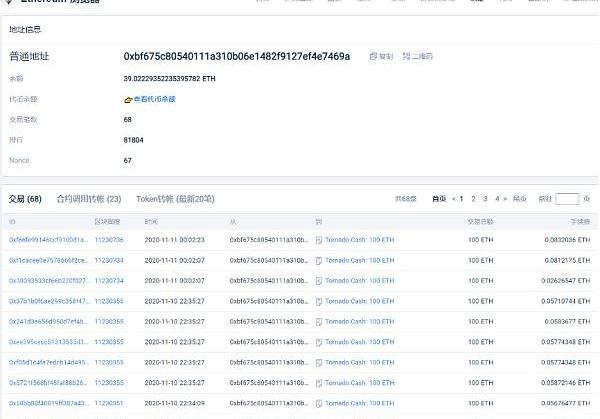

攻擊完畢之后,攻擊者將得到的幣轉入0xbf675c80540111a310b06e1482f9127ef4e7469a,該地址的所有操作都由Tornado進行,因為已無法追溯。

攻擊者共計得到下列戰利品:

?455WETH($100kworth)

?2.4mSTA($100kworth)andconverteditto109WETH($25kworth)

?11.36WBTC($100kworth)

?60.9kSNX($100kworth)

Delphi Labs建議Terra借貸協議Mars Protocol關閉所有倉位并返還用戶保證金:5月20日消息,Delphi Labs 在 Terra 借貸協議 Mars Protocol 論壇建議,將該協議升級為自動關閉 Red Bank 和 Fields of Mars 的未平倉頭寸,并通過將存款退回到他們的錢包地址來退還用戶。這將基本上關閉協議并清除它當前持有的所有資產,讓用戶的代幣回到用戶的直接控制之下,以應對 Terra 未來的不確定性。[2022/5/20 3:31:14]

?22.6kLINK($100kworth)

Balancer:Compound金融模型漏洞

2020年6月29日,攻擊者從dYdX閃電貸中借到代幣并鑄幣后,通過uniswap閃貸獲得cWBTC和cBAT代幣,然后將借得的代幣在Balancer代幣池中大量交易,從而觸發Compound協議的空投機制,獲得空投的COMP代幣,再使用Balancer有漏洞的gulp()函數更新代幣池數量后,取走所有代幣并歸還閃電貸。攻擊者相當于利用了Compound協議的金融模型、閃電貸和Balancer代碼漏洞,無中生有了COMP,總獲利約為11.5ETH。

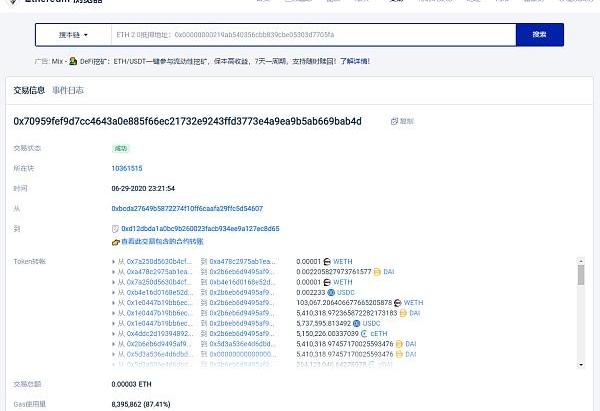

攻擊hash1:0x70959fef9d7cc4643a0e885f66ec21732e9243ffd3773e4a9ea9b5ab669bab4d(使用Tokenview瀏覽器搜索)

攻擊過程:

1.從dYdX處通過閃電貸形式借得WETH、DAI和USDC三種代幣,數額分別是103067.20640667767WETH、5410318.972365872DAI和5737595.813492USDC。

2.使用步驟1中得到的代幣,在Compound中借貸cETH、cDAI和cUSDC,也就是對三種代幣(cETH、cDAI和cUSDC)進行鑄幣操作(mint),量為5,150,226.00337039cETH,264,123,046.64278978cDAI,272,429,456.68851376cUSDC。

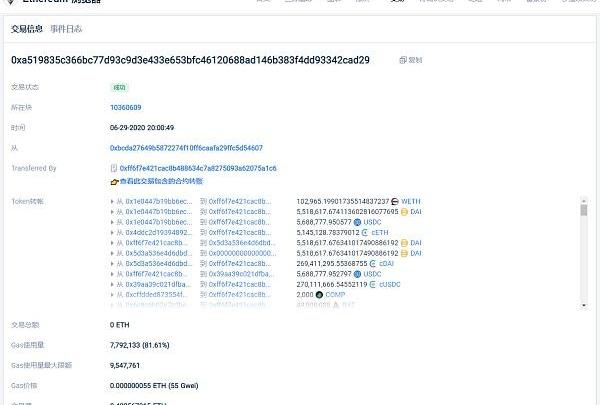

3.從Compound處通過閃電貸借得WBTC、BAT,數額分別是1380WBTC、49000000BAT,

4.使用步驟3中得到的代幣,在Compound中借貸cWBTC、cBAT,也就是鑄造(mint)cWBTC,cBAT代幣。量為68,474.79460157cWBTC,2,407,985,254.35853495cBAT。

5.攜帶獲得的cWBTC與cBAT加入Balancer的代幣池,此時攻擊者擁有的cWBTC和cBAT的數目分別為4955.85562685cWBTC和55144155.96523628cBAT。

6.分別用cWBTC和cBAT在Balancer的該代幣池中進行大量的交易,從而觸發COMP空投(Airdrop)操作,將這些空投的COMP分發到Balancer該代幣池中。

7.調用gulp()函數將當前的COMP數目同步到Balancer智能合約中,并將cWBTC、cBAT以及額外被加入代幣池中的COMP取出。退出代幣池時,攻擊者擁有的cWBTC和cBAT的數目同樣為4955.85562685和55144155.96523628。但是由于在代幣池中通過大量交易產生的額外COMP代幣。此處攻擊者還可以選擇直接進入其他代幣池中,復用步驟1到步驟6的攻擊方法,獲得額外COMP代幣。

8.償還Compound和dYdX的閃電貸,離場。

9.攻擊者仍舊可以采用同樣的方法,對其他代幣池發動攻擊。攻擊的機制類似,但是通過閃電貸借得和用來進行攻擊的代幣種類略有不同。

最終攻擊者將得到的1.413164269999604596COMP放到Uniswap交易為1.466344591877333617ETH離場。

同樣的攻擊hash2:0xa519835c366bc77d93c9d3e433e653bfc46120688ad146b383f4dd93342cad29

來源:金色財經

Tags:ETHSTACOMPCOMETHICABitcoin Standard Hashrate TokenCompliFiComBit

ETH行情分析: 以太坊日內走勢是不斷的向上拉伸不斷破日內歷史新高,目前行情處于震蕩下行的趨勢,五日防線也是處于防守的狀態,價格也未突破下行至五日防線下方,正在試探突破,后續可能會有回調.

1900/1/1 0:00:00書接上文 看完了大盤點,是不是勾起了很多心痛的回憶?當然,2020年的幣圈不僅僅只有比特幣創新高,亦或是以太坊2.0的開啟,還包括其他的一些熱點在幣圈引發熱潮,比如DeFi、DECP試點等.

1900/1/1 0:00:00比特幣瘋狂上漲,這從高曉松的微博里就能看出其火熱的程度。前些年零零星星的聽到關于比特的報道,隨著今年比特幣瘋狂升值,這個少數人玩的產物,走進了大眾的視野.

1900/1/1 0:00:00:恐懼和貪婪是人性,改變需要時間,也是交易中最重要的一環,但更多的也是你要知覺市場正在發生著什么樣的變化。你的風險策略是什么?你有沒有一個靈活的,隨市場變化而變化的資金管理技巧.

1900/1/1 0:00:00前言: 愛不是子虛烏有,愛是點點滴滴,責任并不是你的負擔,而是一種你應具有的信念。投資也是如此,盈本身不是一種變相的任務,而是一種責任,一種信念,一種對家人的兌現.

1900/1/1 0:00:00溫馨提示: ????????盈利的路上注定是孤獨的,逆向的交易不一定是失敗的!市場有市場的規律,交易有交易的邏輯,任何人的判斷或猜測都是有理由的,而最終勝出的一方只在答案揭曉后才能呈現.

1900/1/1 0:00:00