BTC/HKD+0.42%

BTC/HKD+0.42% ETH/HKD+0.17%

ETH/HKD+0.17% LTC/HKD+0.31%

LTC/HKD+0.31% ADA/HKD+0.07%

ADA/HKD+0.07% SOL/HKD+0.28%

SOL/HKD+0.28% XRP/HKD+0.68%

XRP/HKD+0.68%原文標題:《DAOrayaki|從100個攻擊事件分析加密攻擊類型、工具、防范方法和未來預測》

撰文:KofiKufuor

編譯:DAOctor

加密安全啟示錄

黑客今年從加密應用程序中竊取了超過2B美元。DAOrayaki去中心化編輯委員會撰寫此文時,又發生兩起黑客攻擊事件:Rabbywallet、Solana生態去中心化金融平臺Mango。隨著加密生態系統的發展并吸引更多的惡意行為者,問題只會變得更糟。有些事情必須改變。是時候退后一步,反思過去的錯誤,并改變我們在這個行業中處理安全性的方式。

在這篇文章中,我們將:

提出一個對加密貨幣黑客進行分類的框架

概述迄今為止最有利可圖的黑客所使用的方法

回顧目前用于防止黑客的工具的優勢和劣勢

討論加密貨幣安全的未來

1、加密貨幣黑客攻擊分類框架

加密應用生態系統由可互操作的協議組成,由智能合約提供支持,依賴于主鏈和互聯網的底層基礎設施。

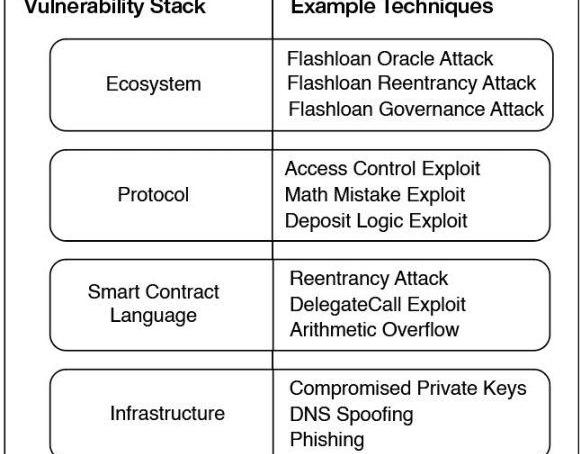

由于堆棧的每一層都有其獨特的漏洞。我們可以根據被利用的堆棧層和使用的方法對加密黑客進行分類。

基礎設施

對基礎設施層的攻擊利用了支持加密應用程序的底層系統的弱點:它依賴于達成共識的區塊鏈、用于前端的互聯網服務以及用于私鑰管理的工具。

智能合約語言

這一層的黑客利用了Solidity等智能合約語言的弱點。智能合約語言中存在眾所周知的漏洞,例如可重入性和錯誤的委托調用實現的危險,可以通過遵循最佳實踐來緩解這些漏洞。

三箭資本創始人:前代幣CEX有一天也會有回顧性的獎勵:金色財經報道,三箭資本創始人Zhu Su發推稱,如果我們正在進入用戶擁有的代幣經濟,那么理所當然地,前代幣CEX有一天也會有回顧性的獎勵。[2021/9/18 23:34:21]

有趣的事實:用于執行6000萬美元TheDAO黑客攻擊的漏洞實際上是由LeastAuthority在對以太坊的安全審計中發現的。有趣的是,如果在發布前已經修復,事情會有多不同。

協議邏輯

此類攻擊利用單個應用程序的業務邏輯中的錯誤。如果黑客發現錯誤,可以使用它來觸發應用程序開發人員無意的行為。

例如,如果一個新的去中心化交易所在確定用戶從exchange中獲得多少的數學方程式中存在錯誤,則可以利用該錯誤從exchange中獲得比本應可能的更多的錢。

協議邏輯級攻擊還可以利用現有的治理系統來控制應用程序的參數。

生態系統

許多最具影響力的加密黑客利用了多個應用程序之間的交互。最常見的變體是黑客利用從另一個協議借來的資金利用一種協議中的邏輯錯誤來擴大攻擊規模。

通常,用于生態系統攻擊的資金是通過快速貸款借入的。在執行閃電貸款時,只要資金在同一筆交易中歸還,您就可以從Aave和dYdX等協議的流動資金池中借入盡可能多的資金,而無需提供抵押品。

2、數據分析

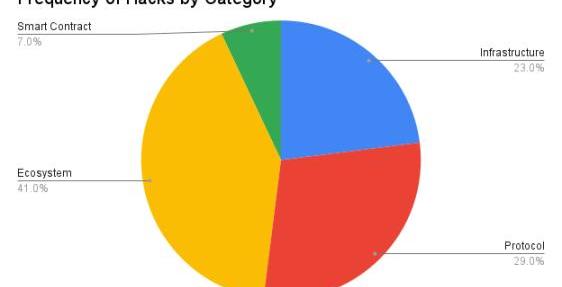

從2020年起,我們采集了100個最大的加密黑客數據集,被盜資金總計5B美元。

生態系統攻擊最常發生。占樣本組的41%。協議邏輯漏洞導致的損失最大。

動態 | EOS Nation發文回顧EOS主網更新進展:EOS Nation今日發文回顧過去幾周EOSIO 2.0升級過程及在此期間Block.one和EOS主網的出塊節點之間的協作。

1.Block.one發布EOSIO 1.8.11和2.0.2版本更新,解決微分叉和丟塊問題;

2.BP 基礎架構:在過去的兩周中,許多節點設置發生很大改變,包括:CPU或其他內存升級,改善網絡拓撲結構,升級EOSIO軟件版本,配置調整;

3.EOSIO 2.0升級。[2020/2/9]

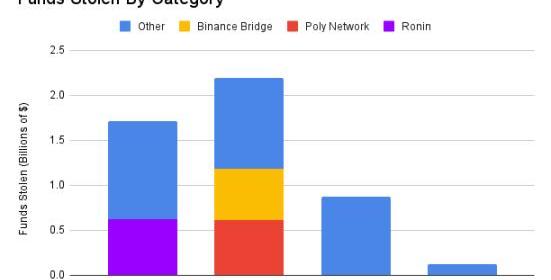

數據集中最大的三次攻擊,即Roninbridge攻擊、PolyNetwork黑客和Binancebridge黑客,對結果產生了巨大的影響。

如果排除前三種攻擊,則基礎設施黑客攻擊是損失資金影響最大的類別。

3、黑客如何執行

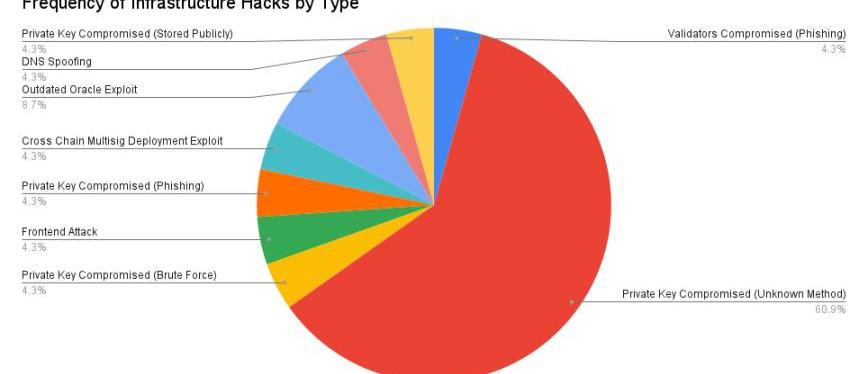

基礎設施攻擊

在樣本組中61%的基礎設施漏洞利用中,私鑰被未知方式破壞。黑客可能已經通過網絡釣魚電子郵件和虛假招聘廣告等社交攻擊獲得了對這些私鑰的訪問權限。

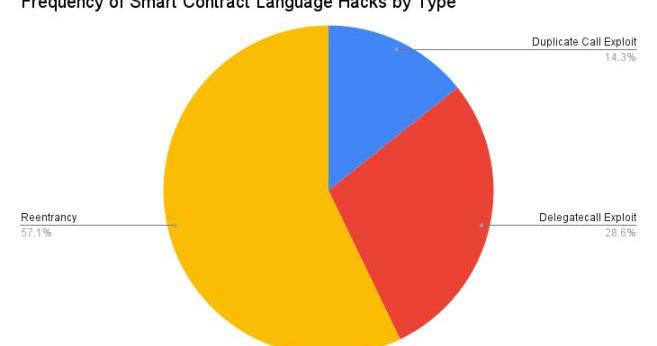

智能合約語言攻擊

重入攻擊是智能合約語言級別上最流行的攻擊類型。

在重入攻擊中,易受攻擊的智能合約中的函數調用惡意聯系人的函數。或者,當易受攻擊的合約向惡意合約發送代幣時,可以觸發惡意合約中的功能。然后,在合約更新其余額之前,該惡意函數會在遞歸循環中回調易受攻擊的函數。

夜間回顧 | 歐亞經濟聯盟編制加密貨幣報告以促進監管:1.Ripple向Bitstamp和不知名錢包轉移價值2.5億美元XRP

2.已有23家交易所、金融機構等使用Liquid Network

3.李啟威:將添加機密交易使萊特幣更具可替代性

4.Lux Vending已在芝加哥部署30臺加密貨幣ATM

5.Ripple集體訴訟案定于2月13日進行口頭辯論

6.英偉達下調2019財年Q4收入預估,因挖礦收入下降等

7.立高控股擬建立合營企業發展區塊鏈等技術

8.格魯吉亞人正出售舊車以挖掘比特幣

9.奧地利首都為公民開發獎勵代幣

10.歐亞經濟聯盟編制加密貨幣報告以促進監管

11.兩個可能仍活躍的黑客組織共竊取了10億美元加密貨幣

12.委內瑞拉比特幣交易量創歷史新高[2019/1/29]

例如,在SirenProtocolhack中,提取抵押代幣的功能很容易被重入并被反復調用,直到所有抵押品都被耗盡。

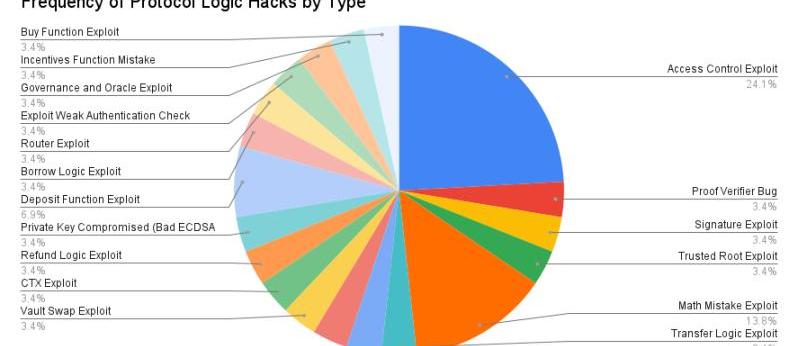

協議邏輯攻擊

協議層上的大多數漏洞都是特定應用程序獨有的,因為每個應用程序都有獨特的邏輯。

訪問控制錯誤是樣本組中最常出現的問題。例如,在PolyNetworkhack中,「EthCrossChainManager」合約具有任何人都可以調用以執行跨鏈交易的功能。

該合約擁有「EthCrossChainData」合約,因此如果您將「EthCrossChainData」設置為跨鏈交易的目標,則可以繞過onlyOwner()審查。

剩下要做的就是制作正確的消息來更改哪個公鑰被定義為協議的「保管人」,奪取控制權并耗盡資金。普通用戶永遠無法訪問「EthCrossChainData」合約上的功能。

行情 | 11月加密貨幣市場單月跌幅回顧:比特幣現金跌幅最高為60%,其次是比特幣跌幅45%,EOS從5.2美元跌至2.87美元下跌45%,以太坊跌幅約為42%,萊特幣從50美元跌至32美元下跌了36%左右,恒星幣跌幅不到30%,瑞波幣相對較好價格跌幅僅為15%。總結:11月跌幅在30%以下的加密貨幣包括瑞波幣、恒星幣和新經幣,而“最大輸家”包括比特幣現金、以太坊、EOS和ADA。[2018/12/4]

注意:在許多情況下,多個協議使用相同的技術被黑客入侵,因為團隊分叉了一個存在漏洞的代碼庫。

例如,CREAM、HundredFinance和VoltageFinance等許多Compound分叉成為重入攻擊的受害者,因為Compound的代碼在允許交互之前沒有檢查交互的效果。這對Compound來說效果很好,因為他們審查了他們支持的每個新代幣的漏洞,但分叉團隊并沒有做這樣的努力。

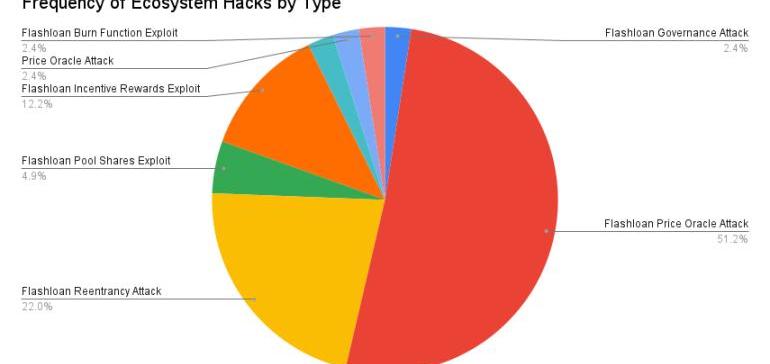

生態系統攻擊

98%的生態系統攻擊都使用了閃電貸。

Flashloan攻擊通常遵循以下公式:使用貸款進行大規模掉期,從而推高AMM上的代幣價格,而AMM將其用作價格饋送。然后,在同一筆交易中,使用膨脹的代幣作為抵押,獲得遠高于其真實價值的貸款。

4、何時執行黑客攻擊

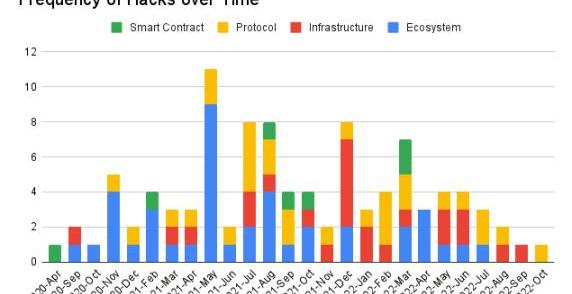

數據集不夠大,無法從時間分布中得出有意義的趨勢。但我們可以看到,不同類型的攻擊在不同的時間更頻繁地發生。

回顧丨上周比特幣鏈上總轉賬費大幅提升70%,鏈上交易量四連升:根據火幣區塊鏈大數據周度數據洞察,上周比特幣鏈上交易量為947.7萬個BTC,連續四周上升;鏈上交易筆數為132萬筆,較前一周稍低;平均每筆交易量較前一周提升9.2%。上周比特幣TPS稍有下降,僅2.18筆;鏈上轉賬費大幅提升,總費用達229BTC,平均每筆手續費為0.00017BTC,較前一周提升70%。[2018/6/25]

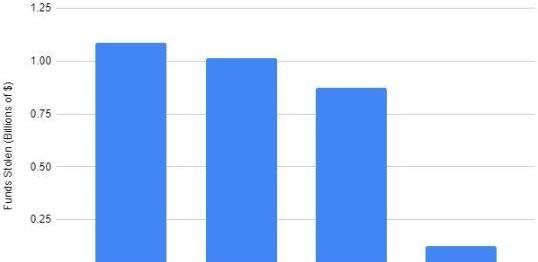

2021年5月是生態系統攻擊的歷史新高。2021年7月的協議邏輯攻擊最多。2021年12月發生的基礎設施攻擊最多。很難判斷這些集群是否是巧合,或者它們是否是一個成功的成功案例,激勵同一演員或其他人專注于特定類別。

智能合約語言級別的漏洞利用是最罕見的。該數據集始于2020年,當時該類別中的大多數漏洞利用已經廣為人知,并且很可能很早就被發現。

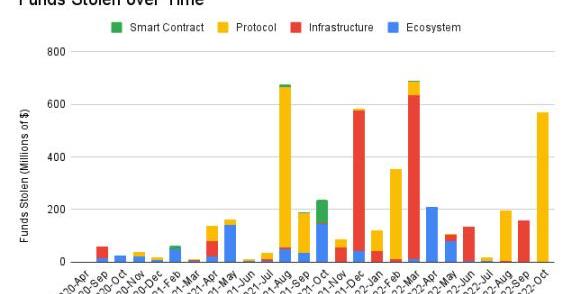

隨著時間的推移,被盜資金的分布有四個主要峰值。2021年8月有一個高峰,這是由PolyNetwork黑客驅動的。2021年12月,由于大量基礎設施黑客攻擊導致私鑰遭到破壞,例如8ightFinance、Ascendex和VulcanForged,又出現了另一次高峰。然后,由于Ronin黑客攻擊,我們看到了2022年3月的歷史新高。最后的峰值是由BNBbridge被攻擊引起的。

5、黑客在哪里執行

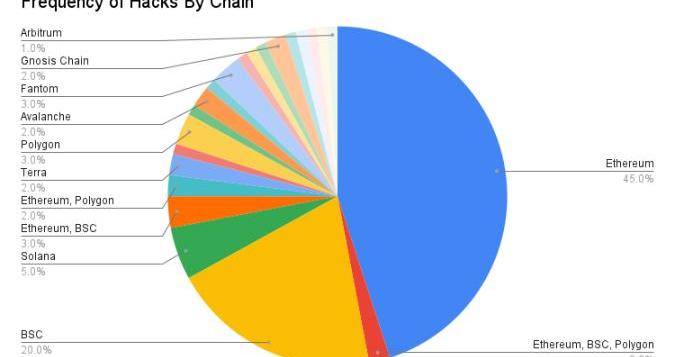

根據托管資金被盜的合約或錢包的鏈來分割數據集。以太坊的黑客數量最多,占樣本組的45%。幣安智能鏈以20%位居第二。

造成這種情況的因素有很多:

以太坊和BSC的鎖定總價值最高,因此對于這些鏈上的黑客來說,獎金的規模更大。

大多數加密開發人員都知道Solidity,這是以太坊和BSC上選擇的智能合約語言,并且有更復雜的工具支持該語言

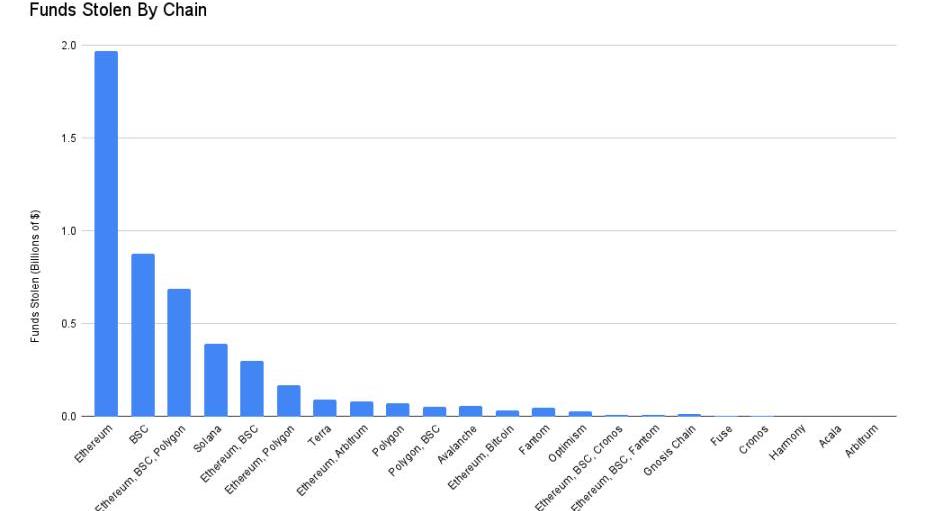

以太坊被盜的資金量最大,BSC位居第二。以太坊、BSC和Polygon上的資金被盜的黑客在一次事件中排名第三。這主要是因為PolyNetwork攻擊事件。

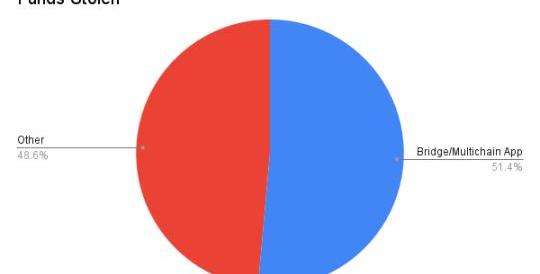

涉及跨鏈橋或多鏈應用的黑客對數據集有巨大影響。盡管只占事件的10%,這些黑客占了25.2億美元的被盜資金。

6、我們如何防止黑客入侵

對于威脅堆棧的每一層,我們可以使用一些工具來及早識別潛在的攻擊向量并防止攻擊發生。

基礎設施

大多數大型基礎設施黑客攻擊都涉及黑客獲取敏感信息,例如私鑰。遵循良好的運營安全(OPSEC)實踐并進行經常性威脅建模可降低發生這種情況的可能性。擁有良好OPSEC流程的開發人員團隊將:

識別敏感數據

識別可能的威脅

識別現有安全防御中的漏洞和弱點

確定每個漏洞的威脅級別

創建并實施計劃以減輕威脅

智能合約語言和協議邏輯

模糊測試

像Echidna這樣的模糊測試工具可以測試智能合約如何對大量隨機生成的交易做出反應。這是檢測特定輸入產生意外結果的邊緣情況的好方法。

靜態分析

靜態分析工具,如Slither和Mythril,自動檢測智能合約中的漏洞。這些工具對于快速挑出常見的漏洞是很好的,但它們只能抓住一組預定義的問題。如果智能合約有一個不在工具規范中的問題,它將不會被看到。

形式驗證

形式驗證工具,如Certora,會將智能合約與開發人員編寫的規范進行比較。該規范詳細說明了代碼應該做什么及其所需的屬性。例如,開發貸款應用程序的開發人員會指定每筆貸款都必須有足夠的抵押品支持。

如果智能合約的任何可能行為不符合規范,正式驗證者將識別該違規行為。

形式化驗證的弱點是,測試只和規范一樣好。如果所提供的規范沒有考慮到某些行為,或者過于寬松,那么驗證過程將無法捕獲所有的錯誤。

審計和同行評審

在審計或同行評審中,一個受信任的開發者小組將測試和評審項目的代碼。審計員會寫一份報告,詳細說明他們發現的漏洞以及如何修復這些問題的建議。

讓第三方專家審查合約是識別原團隊所遺漏的漏洞的一個好方法。然而,審計師也是人類動物,不可能發現所有的東西。另外,還必須對此信任,如果審計師發現了問題,他們會告訴你,而不是自己去利用它。

生態系統攻擊

令人沮喪的是,盡管生態系統攻擊是最常見和最具破壞性的變體,但工具箱中并沒有多少工具適合防止這些類型的攻擊。

自動化安全工具專注于一次發現一個聯系人中的錯誤。審計通常無法解決如何利用生態系統中多個協議之間的交互。

Forta和TenderlyAlerts等監控工具可以在發生可組合性攻擊時發出預警,以便團隊采取行動。但在閃電貸攻擊期間,資金通常在單筆交易中被盜,因此任何警報都來得太晚,無法防止巨額損失。

威脅檢測模型可用于在內存池中查找惡意交易,其中交易位于節點處理之前,但黑客可以通過使用flashbots等服務將交易直接發送給礦工來繞過這些檢查。

7、加密安全未來預測

1)我相信最好的團隊將從將安全視為基于事件的實踐轉變為一個持續的實踐過程。他們將:

對主代碼庫的每個添加運行靜態分析和模糊測試。

在每次重大升級時運行形式驗證。

使用響應操作設置監控和警報系統。

讓一些團隊成員專門負責制定和維護安全自動化和攻擊響應計劃。

安全性不是一組要填寫和擱置的復選框。安全工作不應在審計后結束。在許多情況下,例如Nomadbridgehack,漏洞利用是基于審計后升級中引入的錯誤。

2)加密安全社區應對黑客攻擊的流程將變得更有條理和精簡。每當發生黑客攻擊時,貢獻者就會涌入渴望提供幫助的加密安全群組聊天,但缺乏組織意味著重要的細節可能會在混亂中丟失。我看到未來其中一些群聊會轉變為更結構化的組織:

使用鏈上監控和社交媒體監控工具快速檢測主動攻擊。

使用安全信息和事件管理工具來協調工作。

獨立的工作流,有不同的渠道來溝通白黑客工作、數據分析、根本原因理論和其他任務。

來源:NitroLabs編譯:深潮TechFlow 什么是Nitro? Nitro是第一個SolanaVM鏈,建立在Cosmos之上.

1900/1/1 0:00:00Mangao官方推特發布攻擊事件報告。其中稱,該協議大約于北京時間10月12日6:00發生以下事件:2個由USDC提供資金的賬戶在MNGO-ERP中持有過高的頭寸,各個交易所的MNGO/USD底.

1900/1/1 0:00:00作者:?遠望資本iVision在傳統互聯網領域,VC對創業公司的早期發展起到關鍵性支持作用。獲VC注資的公司,猶如獲園丁定期澆灌的幼苗,滋養充分;而那些無法依靠資本實現原始積累的創業團隊,則如生.

1900/1/1 0:00:00原文:AlexDreyfus&LukeMartin,STACKS,《BestPerformingCoinsThatCryptoInvestorsDon''tKnowAbout(fanto.

1900/1/1 0:00:00鏈捕手消息,據siliconcanals報道,總部位于挪威奧斯陸的由社區驅動Web3投資管理平臺Presail宣布完成380萬歐元種子輪融資,SN?Ventures領投.

1900/1/1 0:00:00Vitalik近日參加了由L2擴容方案Scroll舉辦的波哥大DevconVI的周邊活動RollupDay發表以多證明機制主題的演講《Hardeningrollupswithmulti-proo.

1900/1/1 0:00:00