BTC/HKD+4.96%

BTC/HKD+4.96% ETH/HKD+5.88%

ETH/HKD+5.88% LTC/HKD+2.73%

LTC/HKD+2.73% ADA/HKD+7.82%

ADA/HKD+7.82% SOL/HKD+6.18%

SOL/HKD+6.18% XRP/HKD+9.27%

XRP/HKD+9.27%

北京時間今天上午,BNBChian跨鏈橋BSCTokenHub遭遇攻擊。黑客利用跨鏈橋漏洞分兩次共獲取200萬枚BNB,價值約5.66億美元。和BNB鏈之間的跨鏈橋。)消息一出,BNB價格在2小時內一度下跌近5%,跌至278.7美元低點,現報價284美元,24小時跌幅4.24%。根據BNBChain的說法,從BSC提取的資金的初步估計在1億美元至1.1億美元之間。并且,Tether也在第一時間將黑客地址列入黑名單。“感謝社區和我們的內部和外部安全合作伙伴,估計700萬美元已經被凍結。”Binance創始人CZ在社交媒體上發文表示,目前幣安已要求所有驗證者暫停BSC網絡,用戶的資金是安全的,對于給用戶帶來的不便深表歉意,并將相應地提供進一步的更新。針對具體的攻擊方式,Paradigm研究員samczsun在社交媒體上發文表示,鏈上數據及相關代碼顯示,BSC跨鏈橋的驗證方式存在BUG,該BUG可能允許攻擊者偽造任意消息;本次攻擊中,攻擊者偽造信息通過了BSC跨鏈橋的驗證,使跨鏈橋向攻擊者地址發送了200萬枚BNB。samczsun分析文章如下:

Beosin:Avalanche鏈上Platypus項目損失850萬美元攻擊事件解析:2月17日,據區塊鏈安全審計公司Beosin旗下Beosin EagleEye安全風險監控、 預警與阻斷平臺監測顯示,Avalanche鏈上的Platypus項目合約遭受閃電貸攻擊,Beosin安全團隊分析發現攻擊者首先通過閃電貸借出4400萬USDC之后調用Platypus Finance合約的deposit函數質押,該函數會為攻擊者鑄造等量的LP-USDC,隨后攻擊者再把所有LP-USDC質押進MasterPlatypusV4合約的4號池子當中,然后調用positionView函數利用_borrowLimitUSP函數計算出可借貸余額,_borrowLimitUSP函數會返回攻擊者在MasterPlatypusV4中質押物品的價值的百分比作為可借貸上限,利用該返回值通過borrow函數鑄造了大量USP(獲利點),由于攻擊者自身存在利用LP-USDC借貸的大量債務(USP),那么在正常邏輯下是不應該能提取出質押品的,但是MasterPlatypusV4合約的emergencyWithdraw函數檢查機制存在問題,僅檢測了用戶的借貸額是否超過該用戶的borrowLimitUSP(借貸上限)而沒有檢查用戶是否歸還債務的情況下,使攻擊者成功提取出了質押品(4400萬LP-USDC)。歸還4400萬USDC閃電貸后, 攻擊者還剩余41,794,533USP,隨后攻擊者將獲利的USP兌換為價值8,522,926美元的各類穩定幣。[2023/2/17 12:12:32]

五小時前,攻擊者從BinanceBridge竊取了200萬BNB。此后我一直在與多方密切合作致力于揭示這一切如何發生的。

WalletConnect 發布錢包開源解決方案 Web3Modal v2.0 版本,新增 ENS 域名解析等功能:9月17日消息,Web3 基礎設施 WalletConnect 發布錢包開源解決方案Web3Modal v2.0版本,新功能包括可自定義的UI、支持上百個錢包、最終用戶登陸、可定制的條款和條件、ENS域名解析,未來幾周內也計劃添加和增強更多功能,包括支持React和Vanilla等多種框架、為賬戶地址和實時余額等功能預建組件、支持非EVM鏈等。[2022/9/17 7:02:59]

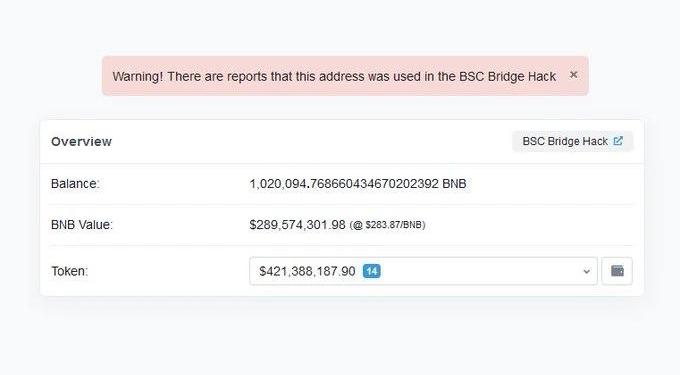

事情的起因是@zachxbt突然把攻擊者的地址發給了我。當我點擊進去的時候,我看到了一個價值數億美元的賬戶;要么是有項目rug跑路,要么就是正在進行大規模的黑客攻擊。

安全團隊:Reaper Farm項目遭到攻擊事件解析,項目方損失約170萬美元:據成都鏈安“鏈必應-區塊鏈安全態勢感知平臺”安全輿情監控數據顯示,Reaper Farm項目遭到黑客攻擊,成都鏈安安全團隊發現由于_withdraw中owner地址可控且未作任何訪問控制,導致調用withdraw或redeem函數可提取任意用戶資產。攻擊者(0x5636e55e4a72299a0f194c001841e2ce75bb527a)利用攻擊合約(0x8162a5e187128565ace634e76fdd083cb04d0145)通過漏洞合約(0xcda5dea176f2df95082f4dadb96255bdb2bc7c7d)提取用戶資金,累計獲利62ETH,160萬 DAI,約價值170萬美元,目前攻擊者(0x2c177d20B1b1d68Cc85D3215904A7BB6629Ca954)已通過跨鏈將所有獲利資金轉入Tornado.Cash,成都鏈安鏈必追平臺將對被盜資金進行實時監控和追蹤。[2022/8/2 2:54:19]

一開始,我以為@VenusProtocol又被黑了。然而,很快我就確定了攻擊者“真的”向Venus存入了超過2億美元。這時我就需要弄清楚這些資金的來源。

Cobo區塊鏈安全團隊公開0xDAO潛在盜幣漏洞發現過程及技術細節解析:4月2日消息,0xDAO v2原計劃上線前的幾個小時,Cobo區塊鏈安全團隊啟動對該項目的DaaS投前例行安全評估工作,隨后在github開源的項目代碼中發現了一個嚴重的安全漏洞。經評估,如果 0xDAO v2此時繼續上線,該漏洞預計會造成數億美金的資產損失。Cobo區塊鏈安全團隊立即啟動應急預案,快速通過多個渠道聯系到0xDAO項目方,提交該漏洞的完整攻擊流程,緊急叫停了項目上線,隨后協助0xDAO項目方對該漏洞進行了修復。

日前,0xDAO官方發布推文向Cobo區塊鏈安全團隊表示了感謝,并且表示會按照嚴重漏洞級別給予Cobo區塊鏈安全團隊漏洞賞金獎勵。[2022/4/2 14:00:31]

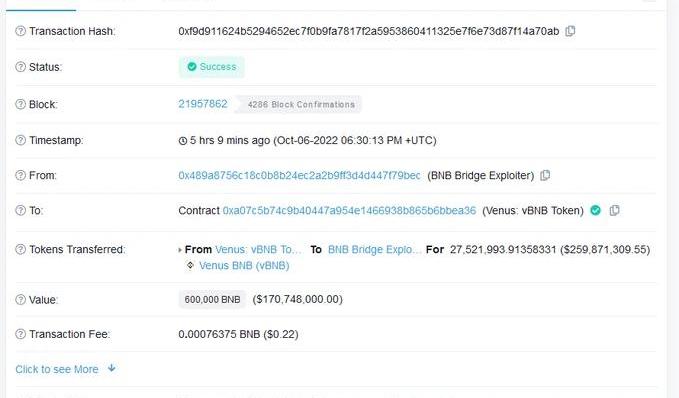

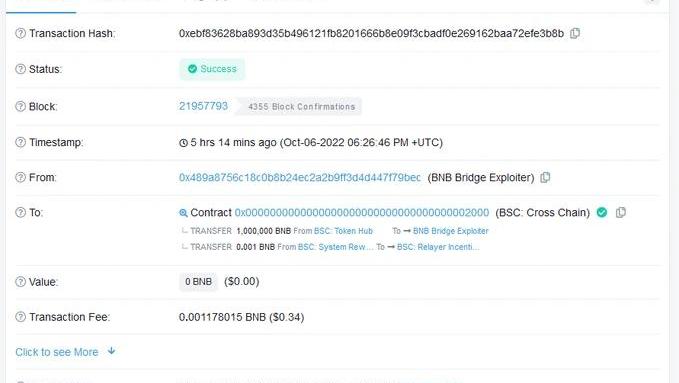

答案是,攻擊者以某種方式說服了幣安跨鏈橋,直接給他們發送了1,000,000BNB,而且是兩次。

哈勃公鏈CTO全面解析項目技術開發進展:據官方消息,近日,哈勃公鏈(Hubble Chain)首席架構師 Kevin 從美國硅谷視頻連線,對目前項目的技術開發進度,進行詳盡的匯報解讀。

Hubble Chain是一條支持跨鏈交易且擁有去中心化交易系統的公有鏈,通過采用H+POR 共識機制、蟲洞網絡系統,以及底層跨鏈協議等區塊鏈技術,構建全球區塊鏈智能金融新生態。

2020年5月,哈勃GDP(全球數字支付)計劃面向全球正式啟動,通過HB跨境兌換、HB全球結算、HB尊享支付,全面實現以HB為價值流通轉換的全球化數字貨幣支付場景的應用落地。[2020/6/5]

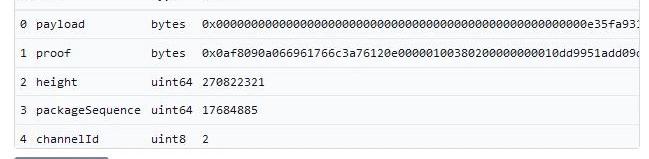

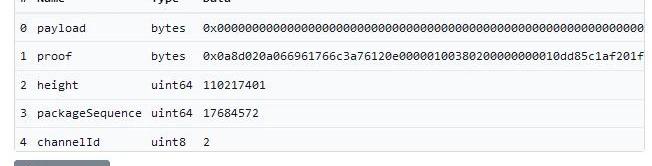

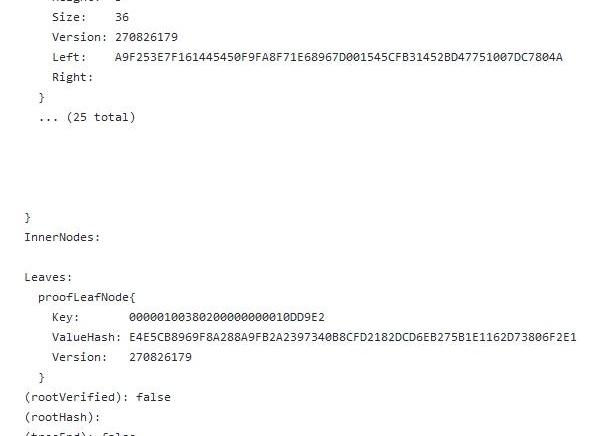

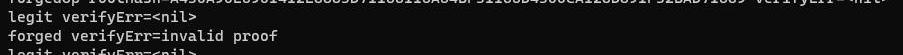

要么幣安推出Web3有史以來最大的“禮包”,要么攻擊者發現了一個嚴重的漏洞。我首先將攻擊者的交易與合法提款進行比較。我注意到的第一件事是攻擊者使用的高度始終相同——110217401,而合法提款使用的高度要大得多,例如270822321。

我還注意到攻擊者的證明明顯短于合法提款的證明。這兩個事實使我確信,攻擊者已經找到了一種方法來偽造該特定區塊的證明。現在,我必須弄清楚這些證明是如何工作的。

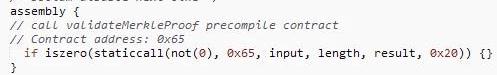

在Binance上,有一個特殊的預編譯合約用于驗證IAVL樹。如果您對IAVL樹一無所知,也不要擔心,因為有95%的內容我都不懂。幸運的是,你和我所需要的只是剩下的5%。

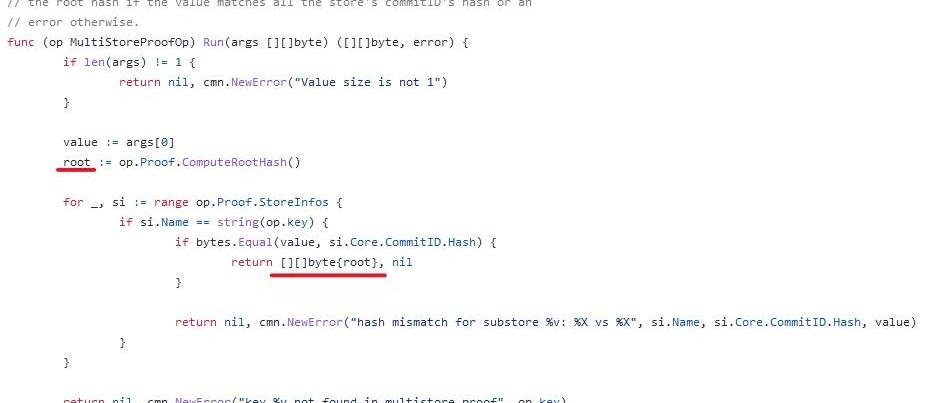

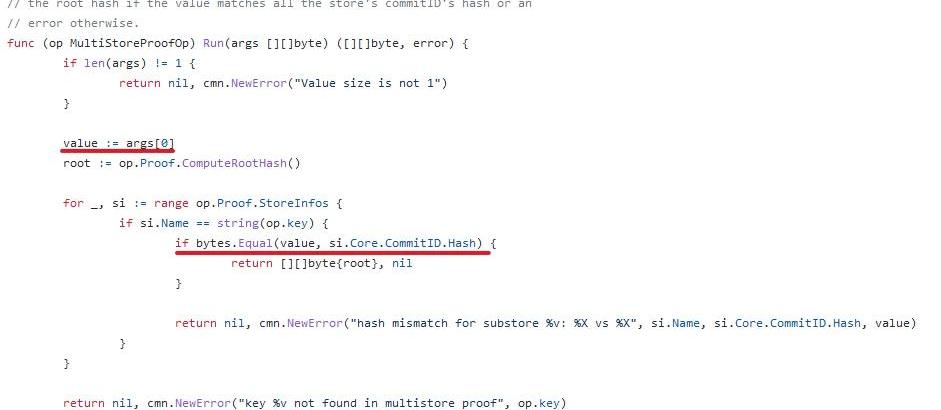

基本上,當你驗證一個IAVL樹時,你指定了一個“操作”列表。幣安跨鏈橋通常需要兩個操作:“iavl:v”操作和“multistore”操作。以下是它們的實現:https://github.com/bnb-chain/bsc/blob/46d185b4cfed54436f526b24c47b15ed58a5e1bb/core/vm/lightclient/multistoreproof.go#L106-L125為了偽造證明,我們需要兩個操作都成功,并且我們需要最后一個操作返回一個固定值。通過查看implementation,我們可以發現,操縱根哈希是不可能的,或者至少非常困難。這意味著我們需要我們的輸入值等于其中一個提交id。

“multistore”操作的輸入值是“iavl:v”操作的輸出值。這意味著我們想以某種方式控制這里的根變量,同時仍然通過值驗證。

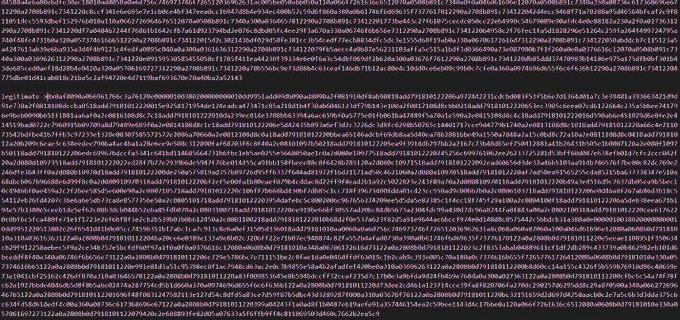

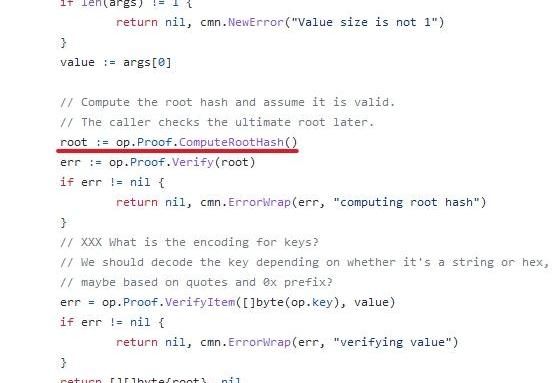

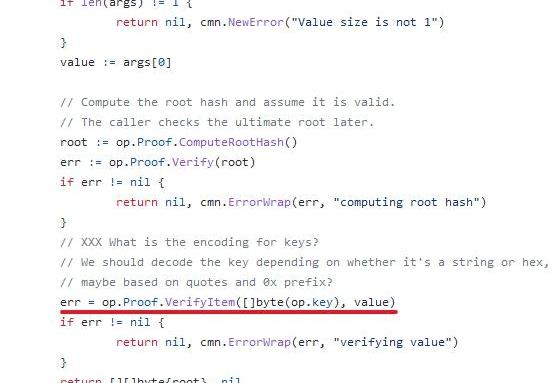

那么如何計算根哈希?它發生在一個名為COMPUTEHASH的函數中。在非常高的層次上,它遞歸地遍歷每條路徑和葉節點并進行大量的哈希運算。https://github.com/cosmos/iavl/blob/de0740903a67b624d887f9055d4c60175dcfa758/proof_range.go#L237-L290實際上實現細節并不重要,重要的是,由于哈希函數的工作方式,我們基本上可以肯定地說,任何(path,nleaf)對都會產生唯一的哈希。如果我們想偽造證據,這些就得保持不變。查看證明在合法交易中的布局方式,我們看到它的路徑很長,沒有內部節點,只有一個葉節點,這個葉節點包含我們惡意載荷的哈希值!如果我們不能修改這個葉節點,那么我們需要添加一個新的葉節點。

當然,如果我們添加一個新的葉節點,我們還需要添加一個新的內部節點來匹配。

現在我們只需要面對最后一個障礙。我們如何真正讓COMPUTEHASH返回我們想要的根哈希?好吧,請注意,最終我們將需要一個包含非零右哈希的路徑。當我們找到一個匹配時,我們斷言它與中間根哈希匹配。

讓我們稍微檢測一下代碼,這樣我們就可以弄清楚我們需要什么哈希,然后剩下的就是把它們放在一起,我們將采用合法證明并對其進行修改,以便:1)我們為偽造的有效負載添加一個新葉節點;2)我們添加一個空白內部節點以滿足證明者;3)我們調整我們的葉節點以使用正確的根哈希提前退出https://gist.github.com/samczsun/8635f49fac0ec66a5a61080835cae3db…

值得注意的是,這不是攻擊者使用的確切方法。他們的證明路徑要短得多,我不確定他們究竟是如何生成的。但是,漏洞利用的其余部分是相同的,我相信展示了如何從頭開始構建它是有價值的。總之,幣安跨鏈橋驗證證明的方式存在一個錯誤,該錯誤可能允許攻擊者偽造任意消息。幸運的是,這里的攻擊者只偽造了兩條消息,但損害可能要嚴重得多。

區塊鏈游戲領域正在以令人眼花繚亂的速度增長,而GameFi是最熱門的流行詞匯之一,行業使用率超過50%,籌集了7.48億美元。熱門游戲正在蓬勃發展,新的競爭對手也已經進入了這個市場.

1900/1/1 0:00:002022年10月18日,周星馳在個人INS上發布Web3人才招募令,他寫道“在漆黑中找尋鮮明出眾的Web3人才,助我建造創意未來”.

1900/1/1 0:00:00作者|Azuma編輯|郝方舟出品|Odaily星球日報“第二次穩定幣大戰已然打響。”這是數天前FTX創始人SamBankman-Fried在談及近期穩定幣市場的競爭及份額變化時給出的評語.

1900/1/1 0:00:00以下所表達的任何觀點均為作者的個人觀點,不構成任何投資建議。也許除了光速,一切都是相對的。因此,當我稱央行數字貨幣為“純粹之惡”時,下一個合乎邏輯的問題應是——從誰的角度來看?對一些人來說是邪惡.

1900/1/1 0:00:00*免責聲明:本文非財務建議,除ETH之外,作者對提到的任何東西都未投資。對于文章的第一部分,讀者可以選擇跳過,但它有助于形成敘事.

1900/1/1 0:00:00Avalanche是一個L1區塊鏈解決方案,目的是在不犧牲去中心化的情況下實現快速終結和高吞吐量.

1900/1/1 0:00:00