BTC/HKD+0.15%

BTC/HKD+0.15% ETH/HKD+0.01%

ETH/HKD+0.01% LTC/HKD+0.48%

LTC/HKD+0.48% ADA/HKD-0.81%

ADA/HKD-0.81% SOL/HKD+1.09%

SOL/HKD+1.09% XRP/HKD+0.06%

XRP/HKD+0.06%DNSHijacking(劫持)大家應該都耳濡目染了,歷史上MyEtherWallet、PancakeSwap、SpiritSwap、KLAYswap、ConvexFinance等等以及今天的CurveFinance,十來個知名加密貨幣項目都遭遇過。但很多人可能不一定知道其劫持的根本原因,更重要的是如何防御,我這里做個簡單分享。DNS可以讓我們訪問目標域名時找到對應的IP:Domain->IP_REAL如果這種指向關系被攻擊者替換了:Domain->IP_BAD(攻擊者控制)那這個IP_BAD所在服務器響應的內容,攻擊者就可以任意偽造了。最終對于用戶來說,在瀏覽器里目標域名下的任何內容都可能有問題。DNS劫持其實分為好幾種可能性,比如常見的有兩大類:域名控制臺被黑,攻擊者可以任意修改其中的DNSA記錄(把IP指向攻擊者控制的IP_BAD),或者直接修改Nameservers為攻擊者控制的DNS服務器;在網絡上做粗暴的中間人劫持,強制把目標域名指向IP_BAD。第1點的劫持可以做到靜默劫持,也就是用戶瀏覽器那端不會有任何安全提示,因為此時HTTPS證書,攻擊者是可以簽發另一個合法的。第2點的劫持,在域名采用HTTPS的情況下就沒法靜默劫持了,會出現HTTPS證書錯誤提示,但用戶可以強制繼續訪問,除非目標域名配置了HSTS安全機制。重點強調下:如果現在有Crypto/Web3項目的域名沒有強制HTTPS(意思是還存在HTTP可以訪問的情況),及HTTPS沒有強制開啟HSTS(HTTPStrictTransportSecurity),那么對于第2點這種劫持場景是有很大風險的。大家擦亮眼睛,一定要警惕。對于項目方來說,除了對自己的域名HTTPS+HSTS配置完備之外,可以常規做如下安全檢查:檢查域名相關DNS記錄(A及NS)是否正常;檢查域名在瀏覽器里的證書顯示是否是自己配置的;檢查域名管理的相關平臺是否開啟了雙因素認證;檢查Web服務請求日志及相關日志是否正常。對于用戶來說,防御要點好幾條,我一一講解下。對于關鍵域名,堅決不以HTTP形式訪問,比如:http://examplecom而應該始終HTTPS形式:https://examplecom如果HTTPS形式,瀏覽器有HTTPS證書報錯,那么堅決不繼續。這一點可以對抗非靜默的DNS劫持攻擊。對于靜默劫持的情況,不管是DNS劫持、還是項目方服務器被黑、內部作惡、項目前端代碼被供應鏈攻擊投等,其實站在用戶角度來看,最終的體現都一樣。瀏覽器側不會有任何異常,直到有用戶的資產被盜才可能發現。那么這種情況下用戶如何防御呢?用戶除了保持每一步操作的警惕外。我推薦一個在Web2時代就非常知名的瀏覽器安全擴展:@noscript(推特雖然很久很久沒更新,不過驚喜發現官網更新了,擴展也更新了),是@ma1的作品。NoScript默認攔截植入的JavaScript文件。

慢霧創始人通過其推特向跨鏈DID .bit成功申領slowmist.bit:9月14日消息,慢霧創始人通過其推特向跨鏈 DID .bit 申領了保留賬戶 slowmist.bit。據悉,.bit 通過引用第三方數據源保留的賬戶,在規定時間內成功發起申領就可以按注冊費獲得該賬戶。

此前報道,8月15日,跨鏈DID .bit宣布完成1300萬美元A輪融資,CMB International領投,HashKey Capita、QingSong Fund、GSR Ventures、GGV Capital、SNZ 與 SevenX 參投。[2022/9/14 13:29:33]

慢霧:AToken錢包疑似遭受攻擊 用戶反饋錢包中資產被盜:據慢霧區情報,近期 AToken 錢包(atoken.com)疑似遭受到攻擊,用戶在使用 AToken 錢包后,幣被偷偷轉移走。目前已經有較多的用戶反饋錢包中的資產被盜。AToken 錢包官方推特在2021年12月20日發布了停止運營的聲明。官方 TG 頻道中也有多位用戶反饋使用 AToken 錢包資產被盜了,但是并沒有得到 AToken 團隊的回復和處理。

如果有使用 AToken 錢包的用戶請及時轉移資產到安全的錢包中。具體可以參考如下操作:

1. 立即將 AToken 錢包中的相關的資產轉移到新的錢包中。

2. 廢棄導入 AToken 或者使用 AToken 生成的助記詞或私鑰的錢包。

3. 參考慢霧安全團隊梳理的數字資產安全解決方案,對數字資產進行妥善的管理。

4. 留存相應有問題的 AToken 錢包 APP 的安裝包,用于后續可能需要的取證等操作。

5. 如果資產已經被盜,可以先梳理被盜事件的時間線,以及黑客的相關地址 MistTrack 可以協助挽回可能的一線希望。[2022/2/9 9:39:46]

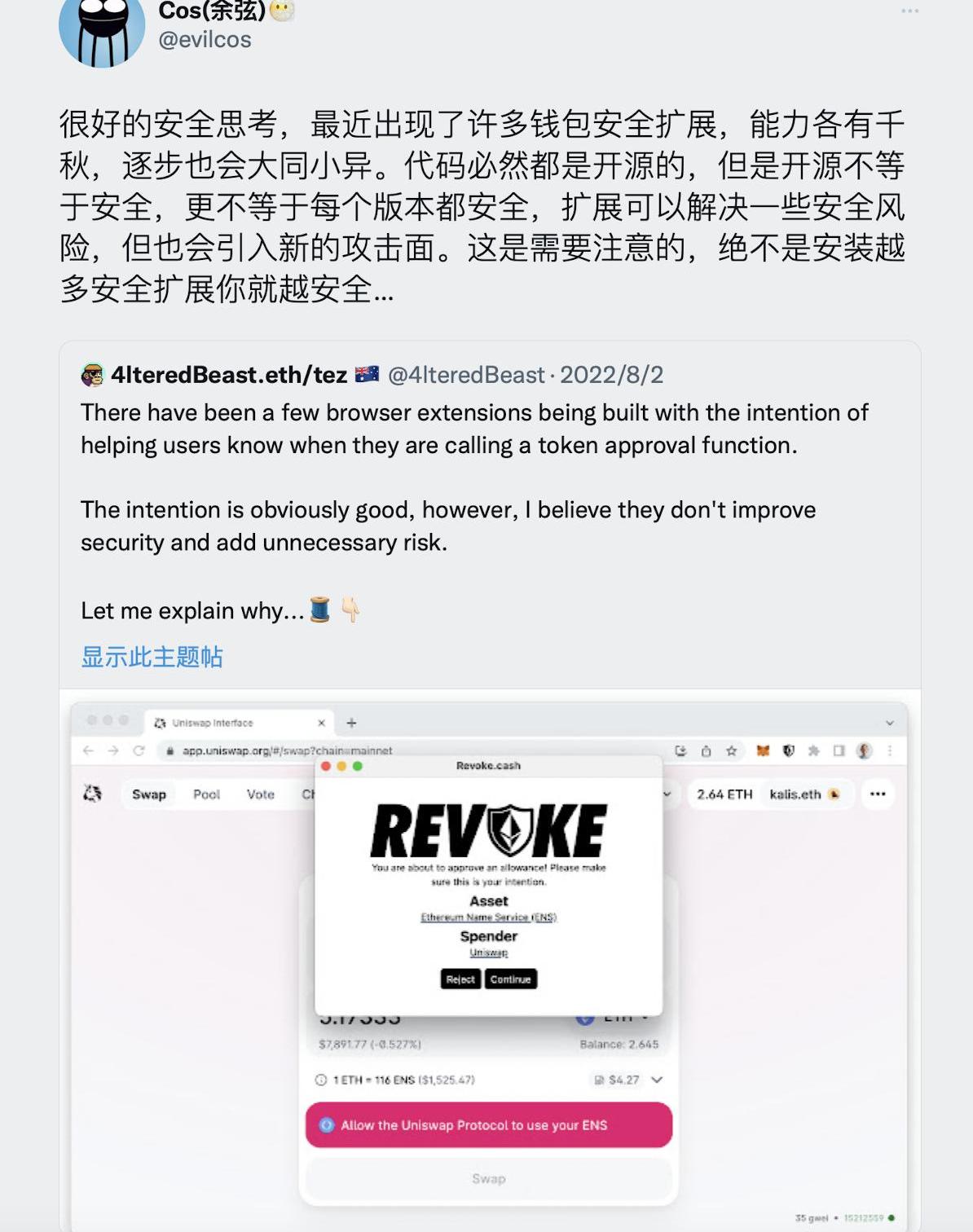

但是NoScript有一點的上手習慣門檻,有時候可能會很煩,我的建議是對于重要的域名訪問可以在安裝了NoScript的瀏覽器(比如Firefox)上進行,其他的盡管在另一個瀏覽器(如Chrome)上進行。隔離操作是一個很好的安全習慣。許多你可能覺得繁瑣的,駕馭后、習慣后,那么一切都還好。但是這并不能做到完美防御,比如這次@CurveFinance的攻擊,攻擊者更改了其DNSA記錄,指向一個IP_BAD,然后污染了前端頁面的:https://curvefi/js/app.ca2e5d81.js植入了盜幣有關的惡意代碼。如果我們之前NoScript信任了Curve,那么這次也可能中招。可能有人會說了要不要多安裝一些瀏覽器安全擴展,我的看法之前已經提過:

慢霧:Badger DAO黑客已通過renBTC將約1125 BTC跨鏈轉移到10 個BTC地址:12月2日消息,Badger DAO遭遇黑客攻擊,用戶資產在未經授權的情況下被轉移。據慢霧MistTrack分析,截止目前黑客已將獲利的加密貨幣換成 renBTC,并通過renBTC 將約 1125 BTC 跨鏈轉移到 10 個 BTC 地址。慢霧 MistTrack 將持續監控被盜資金的轉移。[2021/12/2 12:46:11]

分析 | 慢霧:韓國交易所 Bithumb XRP 錢包也疑似被黑:Twitter 上有消息稱 XRP 地址(rLaHMvsPnPbiNQSjAgY8Tf8953jxQo4vnu)被盜 20,000,000 枚 XRP(價值 $6,000,000),通過慢霧安全團隊的進一步分析,疑似攻擊者地址(rBKRigtRR2N3dQH9cvWpJ44sTtkHiLcxz1)于 UTC 時間 03/29/2019?13:46 新建并激活,此后開始持續 50 分鐘的“盜幣”行為。此前慢霧安全團隊第一時間披露 Bithumb EOS 錢包(g4ydomrxhege)疑似被黑,損失 3,132,672 枚 EOS,且攻擊者在持續洗幣。更多細節會繼續披露。[2019/3/30]

這個話題我暫時先介紹到這,目的是盡可能把其中要點進行安全科普。至于其他一些姿勢,后面有機會我再展開。原地址

經Odaily星球日報不完全統計,8月15日-8月21日當周公布的海內外區塊鏈融資事件共33起,較前一周有一定減少;已披露融資總額約為2.3億美元,較前一周有大幅下降.

1900/1/1 0:00:00當前區塊鏈行業里零知識證明項目增速驚人,特別是ZKP在擴容和隱私保護兩個層面應用的崛起,令我們接觸到了各種花樣繁多的零知識證明項目.

1900/1/1 0:00:00隨著DeFi和GameFi迅猛發展,相關市場急需安全、快速的去中心化企業級數據處理解決方案,SpaceandTime已成為該領域首個“探路者”.

1900/1/1 0:00:00「每周編輯精選」是Odaily星球日報的一檔“功能性”欄目。星球日報在每周覆蓋大量即時資訊的基礎上,也會發布許多優質的深度分析內容,但它們也許會藏在信息流和熱點新聞中,與你擦肩而過.

1900/1/1 0:00:00NFT 數據日報是由Odaily星球日報與NFT數據整合平臺NFTGO合作的一檔欄目,旨在向NFT愛好者與 投資 AKOMA NFT將于12月31日于MetaOpus公開發售:12月28日消息.

1900/1/1 0:00:00本文梳理自加密KOLolimpio在個人社交媒體平臺上的觀點,BlockBeats對其整理翻譯如下:Arbitrum近期發布了一系列鏈上任務.

1900/1/1 0:00:00