BTC/HKD+0.57%

BTC/HKD+0.57% ETH/HKD-0.09%

ETH/HKD-0.09% LTC/HKD+1.19%

LTC/HKD+1.19% ADA/HKD+0.89%

ADA/HKD+0.89% SOL/HKD+0.74%

SOL/HKD+0.74% XRP/HKD+2.34%

XRP/HKD+2.34%事件簡述

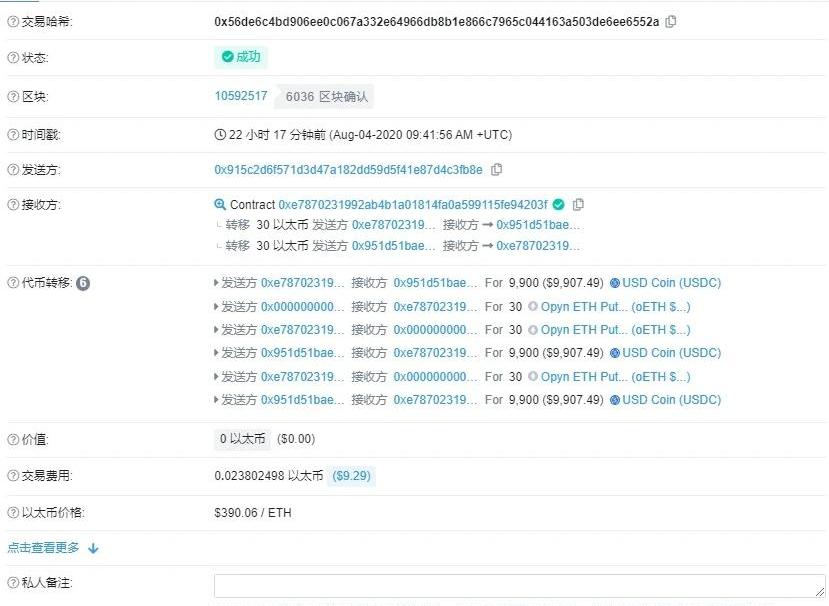

8月5日凌晨四點,有用戶在opyn論壇反饋自己的賬戶余額無故消失,并有用戶發現可疑的交易信息,如下圖所示:

Opyn項目方再對情況初步分析后做出回應表示:已經轉移了資金,并正在尋找問題原因

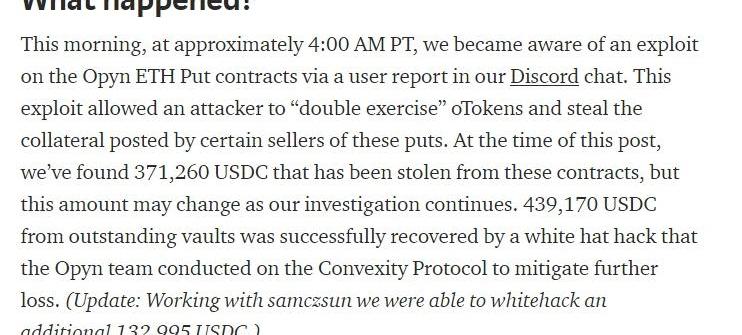

截至發稿前,官方發文回應此次事件:遭到黑客攻擊,并已對可能遭受攻擊的資產進行轉移,但此次漏洞只涉及ETH合約,并不影響其他合約。如下圖所示:

成都鏈安:InuSaitama疑似遭遇套利攻擊,損失約430個ETH:3月27日消息,據成都鏈安技術團隊分析,InuSaitama疑似遭遇套利攻擊,攻擊者(0xAd0C834315Abfa7A800bBBB5d776A0B07b672614)在 Saitamask(0x00480b0abBd14F2d61Aa2E801d483132e917C18B)中通過swap交換出了幾乎10倍價值的SAITAMA Token,之后再通過uniswap交換回ETH,將其轉移到0x63493e679155c2f0aAd5Bf96d65725AD6427faC4,共獲利約430個ETH。[2022/3/27 14:19:43]

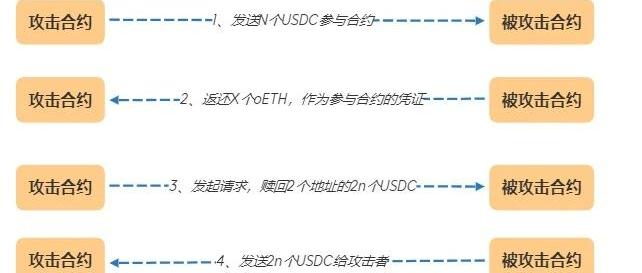

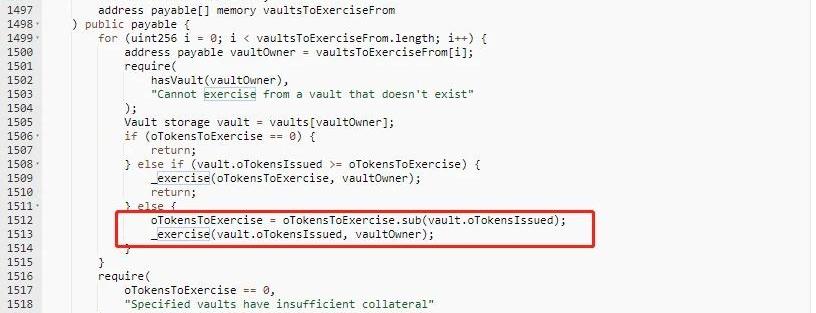

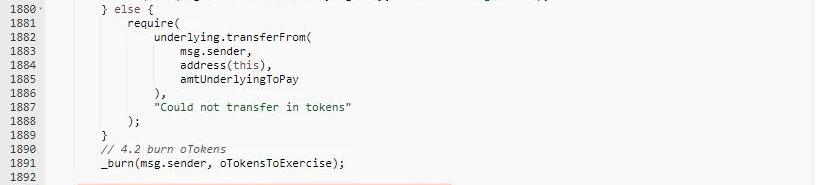

成都鏈安-安全實驗室第一時間對本次事件進行跟蹤分析,以下是態勢感知系統檢測盜的攻擊者合約地址:0xe7870231992ab4b1a01814fa0a599115fe94203f0xb837531bf4eb8ebfa3e20948bd14be067c18cbd30xb72e60ea1d0c04605f406c158dce9ac6ae6d224c攻擊者攻擊方式還原:1、攻擊者調用合約向合約發送n個USDC增加抵押,并得到合約幣oETH2、攻擊者調用合約發送ETH進行抵押,并銷毀oETH以贖回自己的USDC3、攻擊者贖回自己抵押的ETH。如下圖所示:

巧克力COCO智能合約已通過Beosin(成都鏈安)安全審計:據官方消息,Beosin(成都鏈安)近日已完成巧克力coco智能合約項目的安全審計服務。據介紹,巧克力COCO是基于波場底層打造的一個去中心化開放金融底層基礎設施。結合波場TICP跨鏈協議,訂單簿DEX,智能挖礦等等功能的創新和聚合,進而打造全面去中心化金融平臺。巧克力COCO無ICO、零預挖且零私募,社區高度自治。合約地址:THTpbtqfoGmL6HwqaGrWKd7aJAcUTbCnoC審計報告編號:202010042149[2020/10/5]

在步驟二中,攻擊者調用exercise函數,并向其傳遞了兩個地址A、B和兩倍自己應得的USDC,程序正常執行,這導致地址B的資金受損。技術分析

動態 | 成都鏈安:10月發生較典型安全事件共5起:據成都鏈安態勢感知平臺——Beosin?Eagle-Eye統計數據顯示,在過去一個月(10月)中,共發生5起較為典型的安全事件。其中包括:1.EOS鏈上本月內總共發生兩起攻擊事件:一是假EOS攻擊;二是游戲服務器解析參數問題。2.亞馬遜云服務平臺AWS被爆遭到了DDoS攻擊,并因此被迫中斷了服務。3.網頁加密貨幣錢包Safuwallet被黑客通過注入惡意代碼竊取了大量資金,并且殃及幣安。4.Cryptopia被盜資產開始轉移:一部分ETH流入知名DeFi借貸平臺Compound;另有數個ETH流入一個叫做DeFi 2.0的DApp項目。鑒于當前區塊鏈安全新形勢,Beosin成都鏈安在此提醒各鏈平臺需要增強安全意識,重視各類型安全風險,必要時可尋求安全公司合作,通過第三方技術支持,排查安全漏洞,加固安全防線;各錢包項目應進一步做好安全方面的審查,有意識地增強項目系統架構的安全性,并建立完善的應急處理機制。如發生資產損失,可借助安全公司的幫助,進行資產溯源追蹤;用戶在進行投資行為時需謹慎,遠離資金盤,切勿刀口舔血。[2019/10/31]

以交易0x56de6c4bd906ee0c067a332e64966db8b1e866c7965c044163a503de6ee6552a為例,攻擊者通過合約0xe7870231992ab4b1a01814fa0a599115fe94203f對合約0x951D51bAeFb72319d9FBE941E1615938d89ABfe2發動攻擊,此筆交易中共獲利$9907。如下圖所示:

聲音 | 成都鏈安:用戶安全意識不足、交易所安全體系不夠完善等因素造成交易所安全事件頻發:成都鏈安統計數據顯示,近期交易所安全問題時有發生。通過總結近期各種交易所安全事件和用戶丟幣事件,成都鏈安分析認為,交易所安全事件的問題來源主要有三點:1、用戶安全意識不足,導致誤入釣魚網站等進而私密信息被盜。2、交易所安全體系不夠完善,平臺自身存在安全漏洞。3.交易所外接數據服務或其他服務后,未針對不可控因素建立應急機制。[2019/8/26]

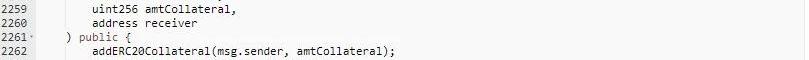

攻擊者首先調用了addERC20CollateralOption函數,向合約中發送了9900個USDC,如下圖所示:

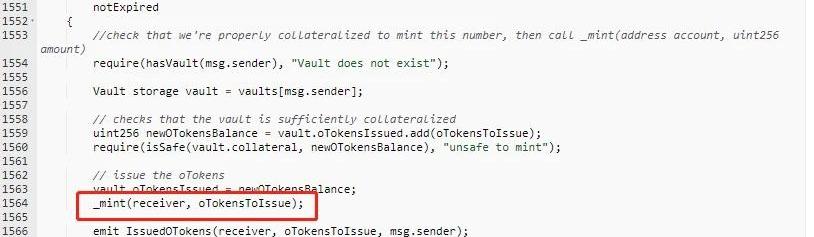

此函數中的addERC20Collateral(msg.sender,amtCollateral);負責代理轉賬USDC;函數中的issueOTokens(amtToCreate,receiver);負責鑄幣oETH,此筆交易鑄幣30個oETH并發送給了攻擊者,如下圖所示:

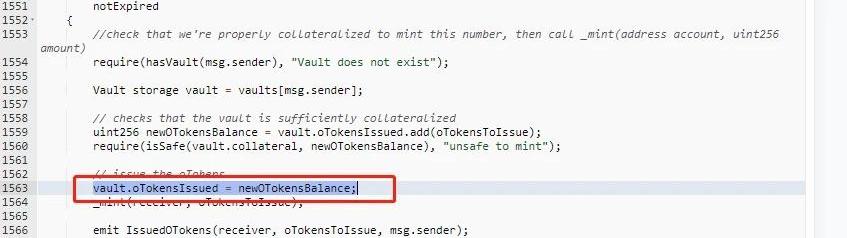

在此完成后,攻擊者的vault參數進行了變化。vault.oTokensIssued和vault.collateral分別更新300000000和9900000000為如下圖所示:

然后攻擊者開始將oETH兌換出來。調用exercise,構造參數oTokensToExercise為60,vaultsToExerciseFrom為兩個地址,其中一個是也滿足條件的他人地址。如下圖所示:

Exercise函數運行_exercise(vault.oTokensIssued,vaultOwner);分支,將30oETH相應比例的USDC發送給調用者,如下圖所示:

我們可以注意到,在最終轉賬時,_exercise是將USDC轉給了msg.sender,也就是攻擊者。我們回頭看exercise中存在者for循環,攻擊者輸入的oTokensToExercise為60,所以合約再驗證了第二個地址符合條件的情況下,依舊會將余額轉給msg.sender,也就是攻擊者。這就使得攻擊者可以獲得兩次USDC,從而獲得利潤。總結建議

此次事件攻擊者利用了exercise函數的邏輯缺陷。此函數在進行最后轉賬前并未驗證調用者是否有權限贖回此地址的USDC,只是簡單的驗證了地址是否可以贖回。屬于代碼層的邏輯漏洞,并且根據官方回復,此合約是經過安全審計的。成都鏈安在此提醒各項目方:1、項目上線前應當進行足夠有效的安全審計,最好是多方審計2、對于合約的應當設置暫停合約交易等功能,在發生安全事件時,可以以保證資金安全3、安全是一個持續的過程,絕非一次審計就能保平安,與第三方安全公司建立長期的合作至關重要

對于常規的證券交易所來說,有一些關鍵的要素決定它是否能夠經營成功。這些因素包括交易所各個方面的安全性,性能,穩定性,以及相關的清算結算系統的安全性和穩定性等等.

1900/1/1 0:00:00編者按:本文來自鏈聞ChainNews,撰文:LeftOfCenter,星球日報經授權發布。yearn是近期引爆加密社區的一個項目.

1900/1/1 0:00:00這兩天,又出現了兩個小熱點,一個是EOS上的DeFi類項目DFS,另一個是跨鏈項目IRIS。DFS是EOS上的一個DeFi項目,圈內俗稱大豐收.

1900/1/1 0:00:00前天美國通知關閉中國駐休斯敦總領館,今天中國就開始反擊關閉了美國駐成都總領館,國際形勢逐漸呈現緊張態勢.

1900/1/1 0:00:00距離上次的Cashaa的“攻擊”事件已經過去了一周左右,Cashaa創始人兼首席執行官披露了被盜事件更多細節,下文中將進行詳細敘述.

1900/1/1 0:00:007月31日19:21分,據CoinGecko數據顯示,DeFi聚合收益協議yearn.finance治理代幣YFI短時跌破3500美元,一小時跌幅13.7%,截至發稿時暫報3518美元.

1900/1/1 0:00:00