BTC/HKD+0.56%

BTC/HKD+0.56% ETH/HKD-0.09%

ETH/HKD-0.09% LTC/HKD+0.4%

LTC/HKD+0.4% ADA/HKD+0.59%

ADA/HKD+0.59% SOL/HKD+0.39%

SOL/HKD+0.39% XRP/HKD+1.99%

XRP/HKD+1.99%編者按:本文來自慢霧科技,Odaily星球日報授權轉載。

據慢霧區情報,以太坊DeFi平臺Lendf.Me遭受重入漏洞攻擊。慢霧安全團隊在收到情報后隨即對此次攻擊事件展開分析,并快速定位了問題所在。據慢霧科技反洗錢(AML)系統初步統計分析,Lendf.Me被攻擊累計的損失約24,696,616美元,具體盜取的幣種及數額為:WETH:55159.02134,WBTC:9.01152,CHAI:77930.93433,HBTC:320.27714,HUSD:432162.90569,BUSD:480787.88767,PAX:587014.60367,TUSD:459794.38763,USDC:698916.40348,USDT:7180525.08156,USDx:510868.16067,imBTC:291.3471之后攻擊者不斷通過1inch.exchange、ParaSwap、Tokenlon等DEX平臺將盜取的幣兌換成ETH及其他代幣。以下是詳細分析過程:

慢霧:Platypus再次遭遇攻擊,套利者獲取約5萬美元收益:7月12日消息,SlowMist發推稱,穩定幣項目Platypus似乎再次收到攻擊。由于在通過CoverageRatio進行代幣交換時沒有考慮兩個池之間的價格差異,導致用戶可以通過存入USDC然后提取更多USDT來套利,套利者通過這種方式套利了大約50,000美元USDC。[2023/7/12 10:50:27]

攻擊細節

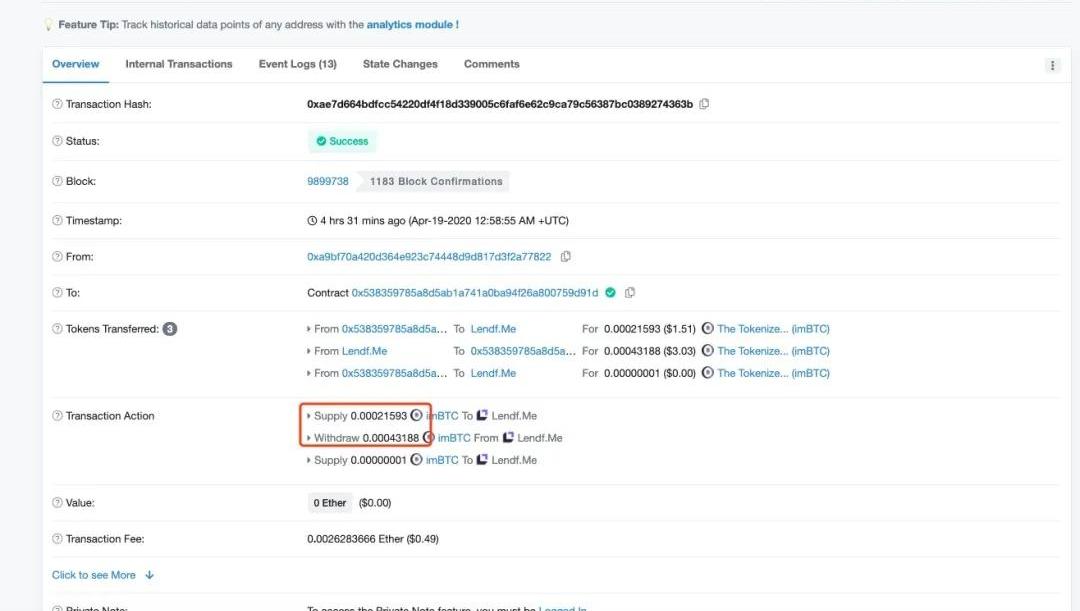

本次對Lendf.Me實施攻擊的攻擊者地址為0xa9bf70a420d364e923c74448d9d817d3f2a77822,攻擊者通過部署合約0x538359785a8d5ab1a741a0ba94f26a800759d91d對Lendf.Me進行攻擊。通過在Etherscan上查看攻擊者的其中一筆交易:https://etherscan.io/tx/0xae7d664bdfcc54220df4f18d339005c6faf6e62c9ca79c56387bc0389274363b

慢霧:蘋果發布可導致任意代碼執行的嚴重漏洞提醒,請及時更新:7月11日消息,慢霧首席信息安全官23pds發推稱,近日蘋果發布嚴重漏洞提醒,官方稱漏洞CVE-2023-37450可以在用戶訪問惡意網頁時導致在你的設備上任意代碼執行,據信這個已經存在被利用的情況,任意代碼危害嚴重,請及時更新。[2023/7/11 10:47:05]

我們發現,攻擊者首先是存入了0.00021593枚imBTC,但是卻從Lendf.Me中成功提現了0.00043188枚imBTC,提現的數量幾乎是存入數量的翻倍。那么攻擊者是如何從短短的一筆交易中拿到翻倍的余額的呢?這需要我們深入分析交易中的每一個動作,看看究竟發生了什么。通過把該筆交易放到bloxy.info上查看,我們能知道完整的交易流程

慢霧:正協助Poly Network追查攻擊者,黑客已實現439萬美元主流資產變現:7月2日消息,慢霧首席信息安全官23pds在社交媒體發文表示,慢霧團隊正在與Poly Network官方一起努力追查攻擊者,并已找到一些線索。黑客目前已實現價值439萬美元的主流資產變現。[2023/7/2 22:13:24]

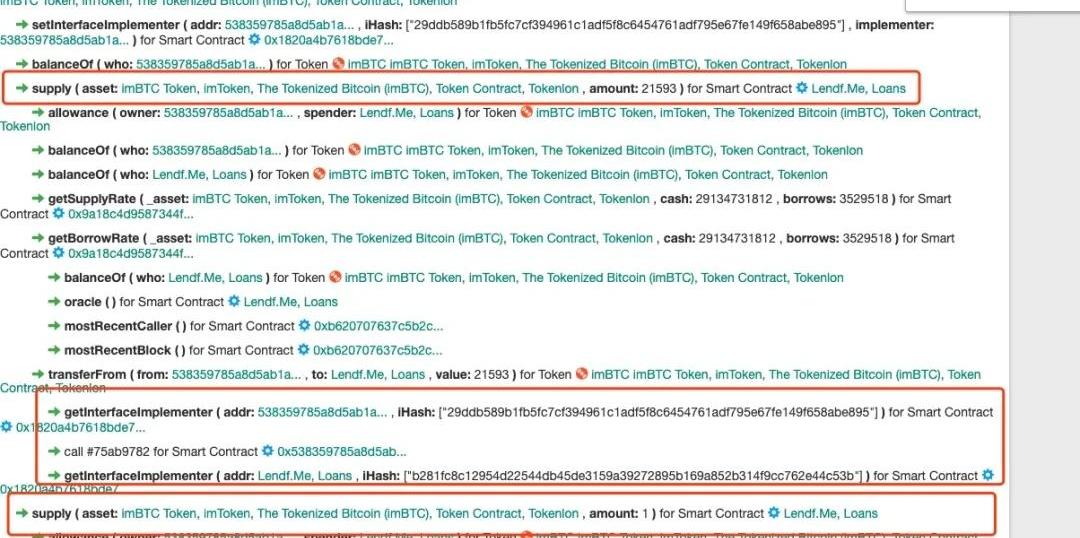

通過分析交易流程,我們不難發現攻擊者對Lendf.Me進行了兩次supply()函數的調用,但是這兩次調用都是獨立的,并不是在前一筆supply()函數中再次調用supply()函數。緊接著,在第二次supply()函數的調用過程中,攻擊者在他自己的合約中對Lendf.Me的withdraw()函數發起調用,最終提現。

慢霧:BXH 第一次被盜資金再次轉移,BTC 網絡余額超 2700 BTC:金色財經報道,10月8日凌晨(UTC+8),慢霧監控到 BXH 第一次被盜資金再次出現異動,經慢霧 MistTrack 分析,異動詳情如下:

黑客地址 0x48c9...7d79 將部分資金(213.77 BTCB,5 BNB 和 1 ETH)轉移至新地址 0xc01f...2aef,接著將資金兌換為 renBTC 跨鏈到 BTC 網絡,跨鏈后地址為 1JwQ...u9oU。1JwQ...u9oU 在此次轉移中接收到的總資金為 204.12 BTC。截止目前,BXH 第一次被盜事件在 BTC 網絡共有 4 個黑客地址,總計余額為 2701.3 BTC,暫未進一步轉移。慢霧 MistTrack 將持續監控被盜資金的轉移。[2022/10/8 12:49:28]

動態 | 慢霧:Electrum“更新釣魚”盜幣攻擊補充預警:Electrum 是全球知名的比特幣輕錢包,支持多簽,歷史悠久,具有非常廣泛的用戶群體,許多用戶喜歡用 Electrum 做比特幣甚至 USDT(Omni) 的冷錢包或多簽錢包。基于這種使用場景,Electrum 在用戶電腦上使用頻率會比較低。Electrum 當前最新版本是 3.3.8,而已知的 3.3.4 之前的版本都存在“消息缺陷”,這個缺陷允許攻擊者通過惡意的 ElectrumX 服務器發送“更新提示”。這個“更新提示”對于用戶來說非常具有迷惑性,如果按提示下載所謂的新版本 Electrum,就可能中招。據用戶反饋,因為這種攻擊,被盜的比特幣在四位數以上。本次捕獲的盜幣攻擊不是盜取私鑰(一般來說 Electrum 的私鑰都是雙因素加密存儲的),而是在用戶發起轉賬時,替換了轉賬目標地址。在此我們提醒用戶,轉賬時,需要特別注意目標地址是否被替換,這是近期非常流行的盜幣方式。并建議用戶使用 Ledger 等硬件錢包,如果搭配 Electrum,雖然私鑰不會有什么安全問題,但同樣需要警惕目標地址被替換的情況。[2020/1/19]

在這里,我們不難分析出,攻擊者的withdraw()調用是發生在transferFrom函數中,也就是在Lendf.Me通過transferFrom調用用戶的tokensToSend()鉤子函數的時候調用的。很明顯,攻擊者通過supply()函數重入了Lendf.Me合約,造成了重入攻擊,那么具體的攻擊細節是怎樣的呢?我們接下來跟進Lendf.Me的合約代碼。代碼分析

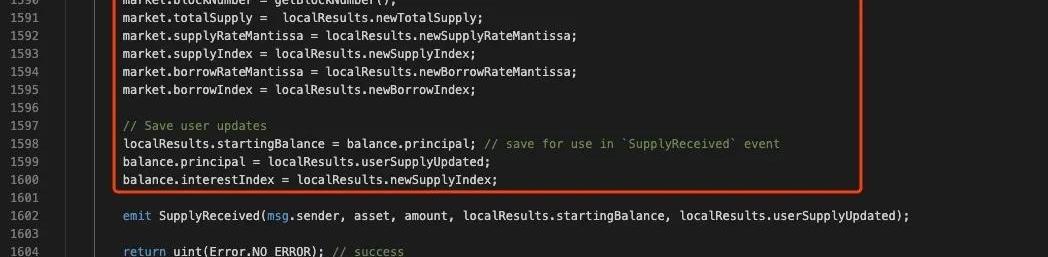

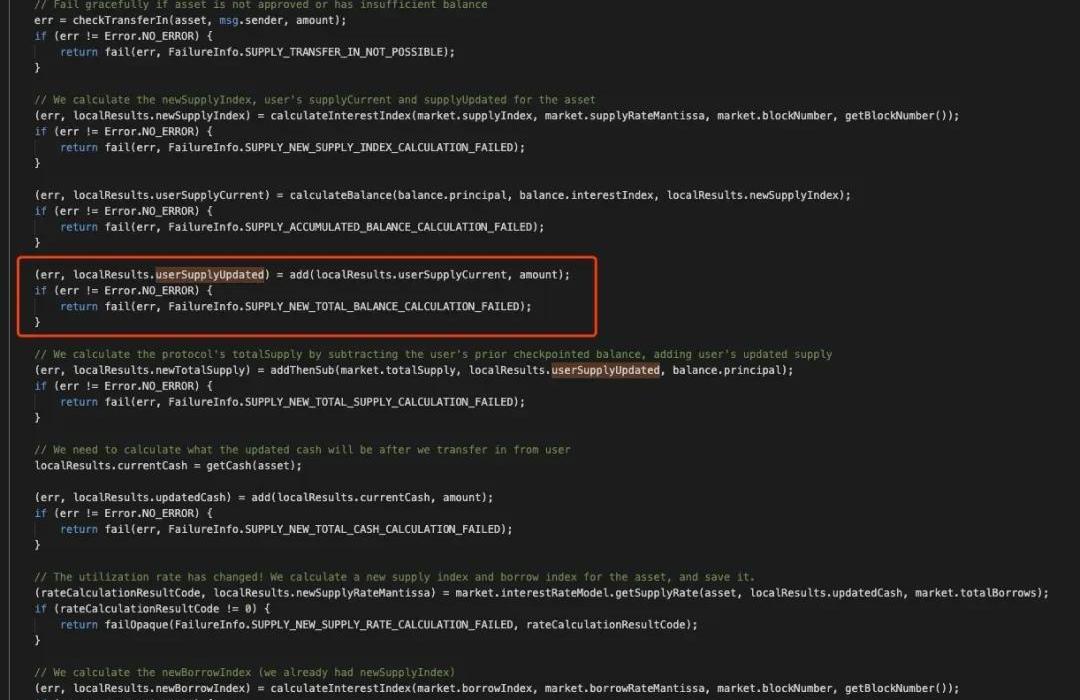

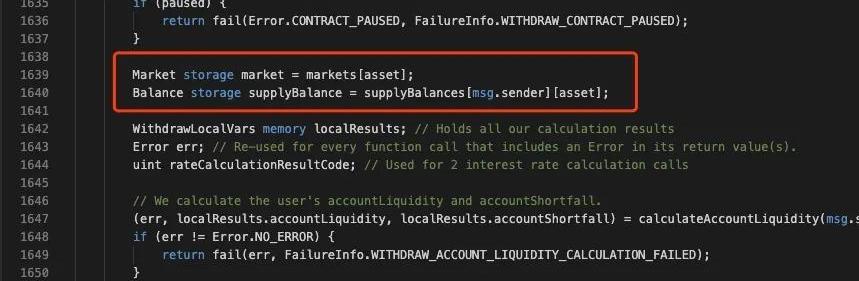

Lendf.Me的supply()函數在進行了一系列的處理后,會調用一個doTransferIn函數,用于把用戶提供的幣存進合約,然后接下來會對market變量的一些信息進行賦值。回顧剛才說的攻擊流程,攻擊者是在第二次supply()函數中通過重入的方式調用了withdraw()函數提現,也就是說在第二次的supply()函數中,1590行后的操作在withdraw()之前并不會執行,在withdraw()執行完之后,1590行后的代碼才會繼續執行。這里的操作導致了攻擊者可提現余額變多。我們深入分析下supply()函數:

根據上圖,可以看到,在supply()函數的末尾,會對market和用戶的余額進行更新,在這之前,用戶的余額會在函數的開頭預先獲取好并保存在localResults.userSupplyCurrent,如下:

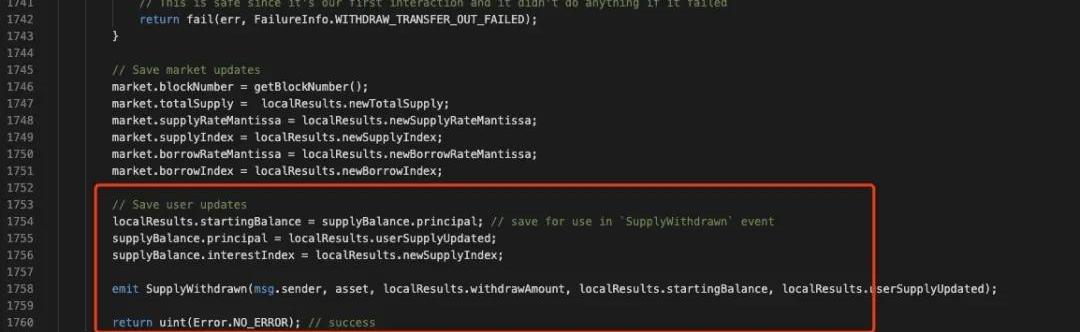

通過賦值給localResults變量的方式,用戶的轉入信息會先暫時保存在這個變量內,然后此時攻擊者執行withdraw()函數,我們看下withdraw()函數的代碼:

這里有兩個關鍵的地方:1、在函數的開頭,合約首先獲取了storage的market及supplyBalance變量。2、在withdraw()函數的末尾,存在同樣的邏輯對market用戶的余額信息(supplyBalance)進行了更新,更新值為扣除用戶的提現金額后的余額。按正常的提現邏輯而言,在withdraw()單獨執行的時候,用戶的余額會被扣除并正常更新,但是由于攻擊者將withdraw()嵌入在supply()中,在withdraw()函數更新了用戶余額(supplyBalance)后,接下來在supply()函數要執行的代碼,也就是1590行之后,用戶的余額會再被更新一次,而用于更新的值會是先前supply()函數開頭的保存在localResults中的用戶原先的存款加上攻擊者第一次調用supply()函數存款的值。在這樣的操作下,用戶的余額雖然在提現后雖然已經扣除了,但是接下來的supply()函數的邏輯會再次將用戶未扣除提現金額時的值覆蓋回去,導致攻擊者雖然執行了提現操作,但是余額不但沒有扣除,反而導致余額增加了。通過這樣的方式,攻擊者能以指數級別的數量提現,直至把Lendf.Me提空。防御建議

針對本次攻擊事件慢霧安全團隊建議:在關鍵的業務操作方法中加入鎖機制,如:OpenZeppelin的ReentrancyGuard開發合約的時候采用先更改本合約的變量,再進行外部調用的編寫風格項目上線前請優秀的第三方安全團隊進行全面的安全審計,盡可能的發現潛在的安全問題多個合約進行對接的時候也需要對多方合約進行代碼安全和業務安全的把關,全面考慮各種業務場景相結合下的安全問題合約盡可能的設置暫停開關,在出現“黑天鵝”事件的時候能夠及時發現并止損安全是動態的,各個項目方也需要及時捕獲可能與自身項目相關的威脅情報,及時排查潛在的安全風險附:OpenZeppelinReentrancyGuard

編者按:本文來自Cointelegraph中文,作者:MICHAELKAPILKOV,Odaily星球日報經授權轉載。自黑色星期四以來,BitMex用戶紛紛從交易所中提出比特幣.

1900/1/1 0:00:00編者按:本文來自IOSG,作者:Jocy,Ray,Odaily星球日報經授權轉載。導讀基于我們對中間層協議的理解,我們對加密網絡中的中間件協議的具體細分方向作了一次分類和梳理.

1900/1/1 0:00:00今天上午10點,中國國家統計局公布了一季度中國經濟運行情況,數據顯示,中國第一季度GDP同比下降6.8%,預期下降6%,前值為增加6%.

1900/1/1 0:00:00本文匯集了我在疫情期間對于通證經濟的一些思考和媒體發言片段。 1、關于通證經濟的三根支柱我們對于通證經濟的研究已經進入第三個年頭,對于它的認識也有不斷的有提升,我們團隊內部現在將通證的理論稱為“.

1900/1/1 0:00:00利用區塊鏈技術,MakerDAO通過去中心化的Dai穩定幣激發了貨幣更多的潛力。Dai與美元掛鉤,通過Maker協議產生并有大量抵押品支持.

1900/1/1 0:00:00編者按:本文來自互鏈脈搏,作者:元尚,Odaily星球日報經授權轉載。4月21日,群興玩具公告稱,自查中發現存在實際控制人及其關聯方占用上市公司資金的情形,截至本公告披露日資金占用余額合計為2.

1900/1/1 0:00:00