BTC/HKD+1.77%

BTC/HKD+1.77% ETH/HKD+0.96%

ETH/HKD+0.96% LTC/HKD-0.01%

LTC/HKD-0.01% ADA/HKD+0.75%

ADA/HKD+0.75% SOL/HKD+3.51%

SOL/HKD+3.51% XRP/HKD+0.53%

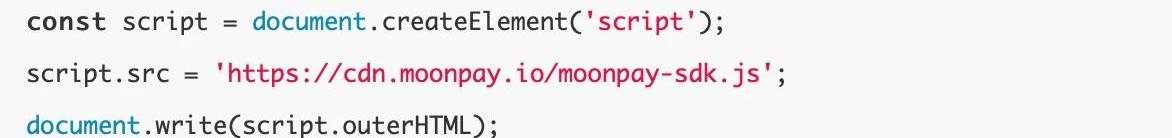

XRP/HKD+0.53%一些天前我們注意到IOTA暫停了主網,雖然早前我們也知道IOTA用戶遭遇了盜幣攻擊,但沒想到IOTA官方會通過暫停主網方式來進行這次盜幣攻擊的阻攔與調查,看來問題很嚴重。隨后,2020/02/19,我們深入分析了官方披露在status.iota.org上的一些線索,開始獨立調查這次嚴重安全事故的具體原因。通過對IOTA官方錢包Trinity新版本發布的分析,我們在其GitHub上進行了版本比對,注意到了MoonPay這個第三方組件被移除,且我們注意到Trinitiy桌面錢包是基于Electron開發的,安全經驗告訴我們,這可能是個大坑,于是,我們2020/02/19時發布了一些推測:慢霧:IOTA用戶Trinity錢包被盜幣攻擊推測IOTA因為近期不少用戶的Trinity錢包被盜幣攻擊,為了阻止攻擊繼續、調查與修復具體原因,主網協調器都暫停運行了。這是一個被低估的經典攻擊,官方沒披露具體攻擊細節,但通過我們的分析,可以做出某些重要推測,首先可以明確的幾個點:不是IOTA區塊鏈協議的問題,是IOTA的Trinity桌面錢包的問題這款桌面錢包基于Electron(一個使用JavaScript為核心構建桌面應用的框架),意味著核心代碼是JavaScript寫的在做該做錢包新舊版本代碼的diff分析時,發現去除了之前內置的一個交易所功能模塊MoonPay,這其中關鍵點是去掉了一段可怕的代碼:

慢霧:過去一周加密領域因安全事件累計損失3060萬美元:7月24日消息,據慢霧統計,上周加密領域因遭遇攻擊累計損失3060萬美元,攻擊者利用了不同的攻擊向量。這些事件包括Alphapo熱錢包被盜(損失2300萬美元)、Conic Finance遭閃電貸攻擊(損失30萬美元)以及重入攻擊(損失320萬美元)、GMETA發生RugPull(損失360萬美元)、BNO遭閃電貸攻擊(損失50萬美元)等。[2023/7/24 15:55:56]

如果這個第三方JavaScript鏈接主動或被黑作惡,那該桌面版錢包就可以認為是完全淪陷了。到這,我們很有理由相信這是個很大的定時炸彈,如果這個定時炸彈是真的炸了,那很吻合官方的一些說辭與解釋,如:盡快升級新版本的Trinity桌面錢包,盡快改密碼,盡快轉移資產到安全種子里等等。且看官方的后續披露。今天(2020/02/22),我們注意到了官方披露了一些細節,基本驗證了我們的推測。https://blog.iota.org/重點關注下這段:TheattackerstartedonNovember27th,2019withaDNS-interceptionProofofConceptthatusedaCloudflareAPIkeytorewritetheapi.moonpay.ioendpoints,capturingalldatagoingtoapi.moonpay.ioforpotentialanalysisorexfiltration.Anotherlonger-runningProofofConceptwasevaluatedbytheattackeronemonthlater,onDecember22nd,2019.OnJanuary25th,2020,theactiveattackonTrinitybegan,wheretheattackerstartedshippingillicitcodeviaMoonpay’sDNSprovideratCloudflare.攻擊者利用MoonPay的CloudflareAPIKey完成了后續一系列劫持攻擊,預估被盜的IOTA達8.55Ti(8550000枚MIOTA,MIOTA現在是交易所默認最小交易單元,當前價格0.267美金/MIOTA)。根據我們歷史經驗,如果Web服務方使用了Cloudflare,而其Cloudflare賬號權限被控制,就可以做到非常完美的中間人劫持攻擊,注入惡意JavaScript。而Trinity桌面錢包又是基于Electron,一個完美的JavaScript執行環境就擺在這,不需要任何特別的越權,JavaScript可以完成用戶或Trinity錢包可以完成的任何事情,其中就包括密碼和種子的盜取等等。由于我們不像IOTA和MoonPay官方,他們擁有足夠的日志記錄來將攻擊過程完整掌握,我們只能通過我們所能接觸到的完成以上推測與相關分析工作。剩下的就希望官方公布具體細節并盡快完成主網的重新運行。在這,我們不得不提的一些安全看法及建議:第三方是可以邪惡的,默認都不可信,軟件安全開發過程一定要警惕第三方依賴,包括第三方組件與第三方JavaScript鏈接注:IOTA基金會聯合創始人DominikSchiener表示:「此次攻擊是由于集成MoonPay的漏洞造成,Trinity錢包所犯的最大錯誤是沒有集成NPM軟件包,并且沒有適當地對集成進行安全審核」。我們站在第三方獨立安全審計的角度認為,這種說法是不嚴謹的,在加密貨幣發展的歷史上,因為NPM包中引用的第三方源而導致的加密貨幣被盜案件不在少數。如知名的「event-stream」事件Cloudflare等第三方CDN/WAF服務很優秀很強大,但如果使用者沒安全管理好自己的賬號權限,其Web服務將會遭遇完美的中間人攻擊公鏈官方錢包的一個致命缺陷可能搞垮一條公鏈,鏈上安全關注的同時,鏈下安全也不能忽視,他們是一直整體,這也是為什么我們關注的是區塊鏈生態安全,而不是僅僅區塊鏈本身的鏈上安全作為IOTA官方錢包Trinity的使用者來說,盡快按官方的指導完成安全加固工作,這個就不多說了相關鏈接:TrinityAttackIncidentPart1:SummaryandnextstepsTrinityAttackIncidentPart2:TrinitySeedMigrationPlanTrinityAttackIncidentPart3:KeyLearnings&TakeawaysIOTAStatusPage:如何看待NPM包event-stream被黑客篡改,發現包含惡意代碼?

慢霧:Nomad事件中仍有超過9500萬美元被盜資金留在3個地址中:8月2日消息,慢霧監測顯示,Nomad攻擊事件中仍有超過9500萬美元的被盜資金留在3個地址中。其中0xB5C55f76f90Cc528B2609109Ca14d8d84593590E中仍有1084枚ETH、120萬枚DAI、103枚WBTC等約800萬美元的加密資產,該地址也負責將1萬枚WETH轉移到另一地址以及將其他USDC轉移;第二個地址0x56D8B635A7C88Fd1104D23d632AF40c1C3Aac4e3目前仍有1.28萬枚ETH、1.02萬枚WETH、80萬DAI等約4700萬美元的加密資產;第三個地址0xBF293D5138a2a1BA407B43672643434C43827179在收到3866.6萬USDC后兌換為了DAI,目前有約3970萬美元的加密資產。

目前慢霧經過梳理后,無法將地址3與其他兩個地址連接起來,但這些攻擊具有相同的模式。[2022/8/2 2:53:04]

慢霧:Equalizer Finance被黑主要在于FlashLoanProvider合約與Vault合約不兼容:據慢霧區消息,6 月 7 日,Equalizer Finance 遭受閃電貸攻擊。慢霧安全團隊以簡訊形式將攻擊原理分享如下:

1. Equalizer Finance 存在 FlashLoanProvider 與 Vault 合約,FlashLoanProvider 合約提供閃電貸服務,用戶通過調用 flashLoan 函數即可通過 FlashLoanProvider 合約從 Vault 合約中借取資金,Vault 合約的資金來源于用戶提供的流動性。

2. 用戶可以通過 Vault 合約的 provideLiquidity/removeLiquidity 函數進行流動性提供/移除,流動性提供獲得的憑證與流動性移除獲得的資金都受 Vault 合約中的流動性余額與流動性憑證總供應量的比值影響。

3. 以 WBNB Vault 為例攻擊者首先從 PancekeSwap 閃電貸借出 WBNB

4. 通過 FlashLoanProvider 合約進行二次 WBNB 閃電貸操作,FlashLoanProvider 會先將 WBNB Vault 合約中 WBNB 流動性轉給攻擊者,隨后進行閃電貸回調。

5. 攻擊者在二次閃電貸回調中,向 WBNB Vault 提供流動性,由于此時 WBNB Vault 中的流動性已經借出一部分給攻擊者,因此流動性余額少于預期,則攻擊者所能獲取的流動性憑證將多于預期。

6. 攻擊者先歸還二次閃電貸,然后從 WBNB Vault 中移除流動性,此時由于 WBNB Vault 中的流動性已恢復正常,因此攻擊者使用添加流動性獲得憑證所取出的流動性數量將多于預期。

7. 攻擊者通過以上方式攻擊了在各個鏈上的 Vault 合約,耗盡了 Equalizer Finance 的流動性。

此次攻擊的主要原因在于 Equalizer Finance 協議的 FlashLoanProvider 合約與 Vault 合約不兼容。慢霧安全團隊建議協議在進行實際實現時應充分考慮各個模塊間的兼容性。[2022/6/8 4:09:22]

慢霧:Cover協議被黑問題出在rewardWriteoff具體計算參數變化導致差值:2020年12月29日,慢霧安全團隊對整個Cover協議被攻擊流程進行了簡要分析。

1.在Cover協議的Blacksmith合約中,用戶可以通過deposit函數抵押BPT代幣;

2.攻擊者在第一次進行deposit-withdraw后將通過updatePool函數來更新池子,并使用accRewardsPerToken來記錄累計獎勵;

3.之后將通過_claimCoverRewards函數來分配獎勵并使用rewardWriteoff參數進行記錄;

4.在攻擊者第一次withdraw后還留有一小部分的BPT進行抵押;

5.此時攻擊者將第二次進行deposit,并通過claimRewards提取獎勵;

6.問題出在rewardWriteoff的具體計算,在攻擊者第二次進行deposit-claimRewards時取的Pool值定義為memory,此時memory中獲取的Pool是攻擊者第一次withdraw進行updatePool時更新的值;

7.由于memory中獲取的Pool值是舊的,其對應記錄的accRewardsPerToken也是舊的會賦值到miner;

8.之后再進行新的一次updatePool時,由于攻擊者在第一次進行withdraw后池子中的lpTotal已經變小,所以最后獲得的accRewardsPerToken將變大;

9.此時攻擊者被賦值的accRewardsPerToken是舊的是一個較小值,在進行rewardWriteoff計算時獲得的值也將偏小,但攻擊者在進行claimRewards時用的卻是池子更新后的accRewardsPerToken值;

10.因此在進行具體獎勵計算時由于這個新舊參數之前差值,會導致計算出一個偏大的數值;

11.所以最后在根據計算結果給攻擊者鑄造獎勵時就會額外鑄造出更多的COVER代幣,導致COVER代幣增發。具體accRewardsPerToken參數差值變化如圖所示。[2020/12/29 15:58:07]

過去一年,我們見證了比特幣從3000美元回升到13000美元的小陽春,10月25日的“大奇跡日”,以及近期的沖高回落.

1900/1/1 0:00:00Overview概述本系列的目的在于,從各方面探討區塊鏈公司的戰略手段和發展思路,以行業內先行者為例,進一步探討對于區塊鏈未來的判斷.

1900/1/1 0:00:00編者按:本文來自互鏈脈搏,翻譯:雅棋,Odaily星球日報經授權轉載。2月27日消息,香港財政司司長陳茂波在周三的年度預算演講中說,香港可能很快會加強對加密貨幣領域的監管,以更好地符合國際反洗錢.

1900/1/1 0:00:00這幾日,交易所的話題一直很熱,先是OK銷毀未發行的平臺幣,帶動整個平臺幣系統大漲;接著HT也跟進銷毀,再次把平臺幣帶熱;接著江卓爾發表公開表示平臺幣沒有投資價值.

1900/1/1 0:00:00編者按:本文來自PolkaWorld,作者:GavinWood,Odaily星球日報經授權轉載.

1900/1/1 0:00:00作者|OKResearch·站上一萬美金大關,比特幣合約累積未平倉頭寸達到歷史最高·OKB徹底實現全流通,價格一飛沖天·技術面和情緒面基本健康,少數指標出現過熱\t在經歷了二月初的小幅整理好.

1900/1/1 0:00:00