BTC/HKD-6.59%

BTC/HKD-6.59% ETH/HKD-11.72%

ETH/HKD-11.72% LTC/HKD-13.72%

LTC/HKD-13.72% ADA/HKD-11.22%

ADA/HKD-11.22% SOL/HKD-10.72%

SOL/HKD-10.72% XRP/HKD-12.84%

XRP/HKD-12.84%賽博朋克的現代密碼學,可不是敲玻璃「有內鬼,終止交易」那么簡單。

兩天前,加密做市商Wintermute遭到黑客攻擊。由于使用Profanity生成以太坊地址的方式有漏洞,造成了私鑰的泄露,1.6億美元不翼而飛。

早在今年1月份,就有人在GitHub上提出了Profanity生成vanity可能所造成的問題。

此后,也有人證明了通過使用1000個強大的圖形處理單元,所有7位字符的vanity均可以在50天內被暴力破解。

在我們上周的分析文章中,我們也提到了今年9月15日,1inch在Medium上發表了一篇披露Profanity漏洞的文章,并詳細介紹了他們是如何利用vanity為用戶生成私鑰的。

Ronin錢包將發布功能更新,支持導入私鑰和硬件錢包Ledger:4月6日消息,據官方推特,Axie Infinity側鏈Ronin宣布即將發布Ronin錢包更新。此更新將帶來兩個新功能:用戶將可以只導入私鑰到Ronin錢包;用戶可在Ronin Chrome插件錢包中使用 Ledger 硬件錢包。[2022/4/6 14:07:04]

2022年6月,一位1inch的參與者收到了來自@samczsun的一條奇怪消息,內容涉及其中一個1inch部署錢包以及Synthetix和其他一些錢包的可疑活動。

雖然這樣龐大的GPU需要大量資金投入,但許多加密貨幣采礦使用的GPU可達到更高數量,因此1000個GPU并不是完全不可能。

那么私鑰到底是什么?

和私鑰經常“成雙入對”出現的公鑰又是怎樣形成的?

馬斯克:應該避免使用任何不給用戶私鑰的加密錢包:SpaceX、特斯拉汽車創始人埃隆·馬斯克(Elon Musk)在推特回復加密錢包制造商Freewallet表示,其應用非常糟糕,并表示,應該避免使用任何不給用戶私鑰的加密錢包。

此外,馬斯克還在推特發圖表示,“這才是真正的力量”,圖片內容為:可以從MT.GOX提取比特幣。[2021/2/10 19:26:20]

所有邁入Web3.0領域的用戶,首先需要了解的就是公鑰和私鑰的原理和功能,及其所帶來的安全風險。

密碼學

密碼學剛出現的時候,軍事及學術界就有了加密版的處理方式——將信息進行編碼,再用一套密語進行解碼。但該設計也有一個缺陷:加密和解密的短語一旦被他人獲知,就可以隨意解讀和發送信息。

早期的加密手法被稱為「對稱加密」,因為編碼和解碼短語相同。

動態 | 用戶將私鑰相關信息存儲在第三方APP被黑客攻擊 導致加密資產被盜:據AMBcrypto消息,4月6日,推特用戶@XRP4Fam發推稱其XRP和BTC從分類賬中被盜,并轉移至一個幣安賬戶。還用戶@了趙長鵬等人以尋求幫助。趙長鵬要求該用戶提交售后申請來解決這個問題,但是幣安的售后支持團隊無法確定向幣安存入資金的用戶。隨后趙長鵬親自處理此事,并發現該用戶的私鑰或種子字串(也稱為助記符)泄露了。@XRP4Fam聲稱已將此信息存儲在第三方筆記應用程序中,但黑客攻擊了該程序并成功盜取其信息。 與此同時,此事也在XRP社區引起了反響。XRP社區支持者Tiffany Hayden借此事件傳達了另一位XRP社區支持者XRPTrump的觀點。她表示:“XRPTrump總是聲稱,對于多數用戶來說最好是將私鑰存放在交易所,因為個人持有會有風險。此前,這是我跟他最大的分歧所在,但在發生這樣的事件之后,我想我get到他的點了。”[2019/4/8]

直到20世紀70年代,密碼學家們發明了「非對稱加密」——創建了公鑰和私鑰,將加密過程一分為二。

聲音 | Ripple:僅2015年8月之前的私鑰易受攻擊:據cointelegraph報道,最近由DFINITY基金會和加州大學聯合進行的研究表明,比特幣(BTC),以太坊(ETH)和Ripple(XRP)的一部分地址是易受攻擊的。對此,Ripple在1月16日發布的一份聲明中宣布,只有在2015年8月之前發布的Ripple(XRP)軟件庫可能提供了會使多個交易易受攻擊的私鑰。[2019/1/17]

在這個系統中,私鑰是一個多位的、隨機的質數,可作為ID,加密和解密信息。

這個私鑰再通過被稱為「橢圓曲線乘法」的數學函數生成一個公鑰,橢圓曲線乘法函數是實現加密貨幣的主要技術之一,它是一個基于加法階數難求問題的密碼方案。

以上信息說明了一個重點:公鑰可由私鑰衍生,但不能反過來。

私鑰

私鑰就像信用卡密碼——在加密領域,你甚至都不需要知道卡號,就可以訪問卡內資金并且進行交易。這意味著私鑰=資產,其重要性不言而喻。

私鑰可以選擇自己保存或交由其它機構負責??

1.將資產放置在托管錢包及中心化交易所的用戶是將私鑰的保存責任托付給了這些機構。

2.但對于那些非托管錢包來說,用戶就需要自己好好保存私鑰了。注意,這些私鑰往往以種子短語的形式出現,有點像以前的QQ密保。同時我們需要注意遠離黑客的侵襲,網絡釣魚攻擊甚至可以讓你主動“敞開錢包”。所以有一個原則就是:任何情況下,你都不可以把私鑰或者助記詞透露出去。

公鑰和私鑰的關系

公鑰和私鑰是在數學上相互關聯極其大的素數。關聯的意思即為:任何由公鑰加密的東西只能由相關的私鑰解密。公鑰由私鑰衍生,它是一個長的數字序列,可作為將資金發送至某地址的通行證,就像銀行卡號。

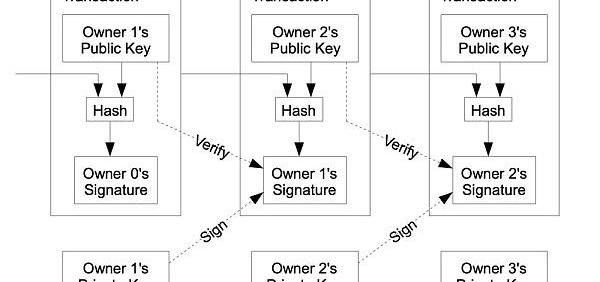

這一功能和現實中的地址很相似,比如我知道你家地址,我就能給你寄一封信。同樣的,如果加密世界中,我知道了你的公鑰,我就可以給你發送加密貨幣或者NFT。中本聰在設計區塊鏈交易的運作方式時,曾詳細介紹了公鑰和私鑰如何通過數字簽名實現交易。

在白皮書中,中本聰寫道:“每個所有者通過對先前交易的哈希和下一個所有者的公鑰進行數字簽名并將它們添加到代幣的末尾來將代幣轉移至下一個所有者。”

在這一過程中,中本聰描述了如何使用私鑰對交易進行身份驗證,以及如何將電子硬幣定義為數字簽名鏈。

比特幣白皮書中解釋相關過程的圖表

Web3.0安全

Wintermute攻擊事件告訴我們:如果錢包地址是用Profanity工具生成的,那么錢包內的資產將不再安全,請盡快將所有資金轉移。另外,如果用Profanity獲得了一個vanity的智能合約地址,請確保該智能合約的所有者可改變。

對于其他用戶來說,了解私鑰和公鑰,以及了解它們的交互方式是了解Web3.0的基礎。在護持安全時,CertiK安全團隊在此建議:

1.在任何情況下都不要泄露私鑰

2.慎重選擇自行持有私鑰亦或將其托管給相關機構比如錢包或交易所

永遠不要將鑰匙從一個錢包導入另一個錢包

使用硬件錢包

使用提供高級安全功能的軟件錢包

區塊鏈的透明性讓諸如CertiKSkynet天網動態掃描系統以及SkyTrace這樣的區塊鏈分析工具有了用武之地。

這對Web3.0安全至關重要——在攻擊發生時,可幫助我們了解攻擊發生的事件、被盜資金去向及如何減輕損失。

尤其是SkyTrace可通過公鑰來追蹤和可視化錢包之間的資金流動,這又為項目提供了一條追蹤被盜資金的途徑,并有概率借此引出黑客的信息。

Skynet天網動態掃描系統也是一樣,可以通過主動監控鏈上活動,根據項目的流動性、代幣的分布以及任何異常生成實時洞察。

但透明度對我們追蹤相關信息有幫助,也同樣可以幫助黑客選擇目標。正因如此,一些比如Coinbase這樣的平臺會在用戶每次交易時為他們生成一個新地址,這樣第三方就無法僅僅通過區塊鏈瀏覽器來查看用戶們的交易情況了。這也在一定程度上,保障了Web3.0的隱私性。

1.前言 隨著行情逐漸的好轉,十月各類攻擊事件也突增并且涉及金額相當巨大,令人瞠目結舌。據知道創宇區塊鏈安全實驗室數據顯示:該月發生的安全事件超53起,總損失高達超8.5億美元.

1900/1/1 0:00:00當一個去中心化應用推出原生代幣,那它首先得考慮如何給用戶空投。為什么要空投代幣給用戶? 因為它需要去中心化。 空投可定義為“為用戶分發代幣的行為”.

1900/1/1 0:00:00分析鏈上數據首先要學會使用瀏覽器,早在今年8月歐科云鏈OKLink已經出過一篇OKLink多鏈瀏覽器的N個隱藏功能-1的文章.

1900/1/1 0:00:00可以說,鏈上的開放性和透明度是所有用戶的雙刃劍。一方面數據所有權掌握在用戶手上,另一方面你的一舉一動都有可能能被別人監控,完全失去了個人隱私.

1900/1/1 0:00:00前言 2022年卡塔爾世界杯將于北京時間11月21日0時正式開始,又到了四年一次的足球盛宴,世界杯不僅僅是全球球迷的狂歡,同時也是加密貨幣的概念爆發和應用落地.

1900/1/1 0:00:00圖瓦盧島計劃成為第一個保存其歷史和文化的數字國家,因為島嶼面臨著被大海淹沒的危機。圖瓦盧是位于南太平洋的一個島國,人口約為1.2萬。根據氣候變化,聯合國將該島列為“極度脆弱島嶼”.

1900/1/1 0:00:00