BTC/HKD+0.52%

BTC/HKD+0.52% ETH/HKD-0.17%

ETH/HKD-0.17% LTC/HKD+0.32%

LTC/HKD+0.32% ADA/HKD+0.57%

ADA/HKD+0.57% SOL/HKD+0.24%

SOL/HKD+0.24% XRP/HKD+1.99%

XRP/HKD+1.99%2022年對于區塊鏈行業來說必然是一個巨大的分水嶺。這一年,既有以太坊2.0合并,以太坊主網從工作量證明轉換到權益證明減少了99.95%能源消耗這樣令人激動人心的瞬間;也有頂級交易所FTX因挪用用戶資產遭遇用戶擠兌而轟然崩塌,進而引發各大交易所紛紛出具資產證明這樣讓人瞠目結舌的黑天鵝時刻;更有RoninNetwork因私鑰泄漏導致被盜6.24億美元刷新區塊鏈黑客攻擊損失之最的等事件發生。

本文梳理了2022全年區塊鏈安全態勢并聚焦2022年度發生過的重大安全事件,以及2022年發生的行業大事件,并從安全角度對這些事件進行盤點,并給出安全建議。

2022安全態勢

安全事件總覽

安全事件占比分布

安全走勢

十大頂級安全事件

Top1:RoninNetwork

Top2:BNBChain

Top3:Wormhole

Top4:NomadBridge

Top5:BeanstalkFarms

Top6:Wintermute

Top7:MangoMarkets

Top8:HarmonyBridge

Top9:FeiProtocol

Top10:QubitFinance

行業大事件

LUNA崩盤

以太坊合并

Solana大規模錢包被盜

FTX暴雷

安全解決方案

合約檢測能力

釣魚網址檢測

態勢感知系統

安全總結

2022安全態勢

安全事件總覽

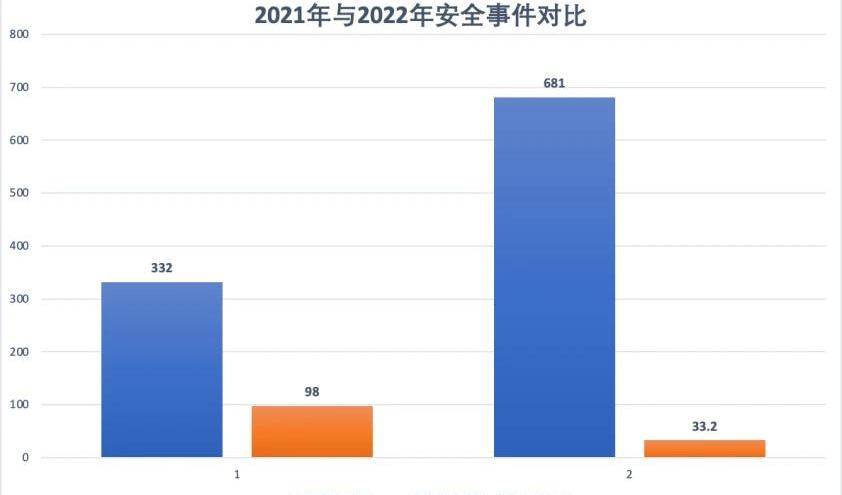

根據OKLink安全事件庫不完全統計,截止發文前,共收錄區塊鏈生態相關安全事件681起,較2021年332起安全事件相比增加了105%,總損失約33.3億美元,與2021年98億美元損失相比下降約66%。

安全事件占比分布

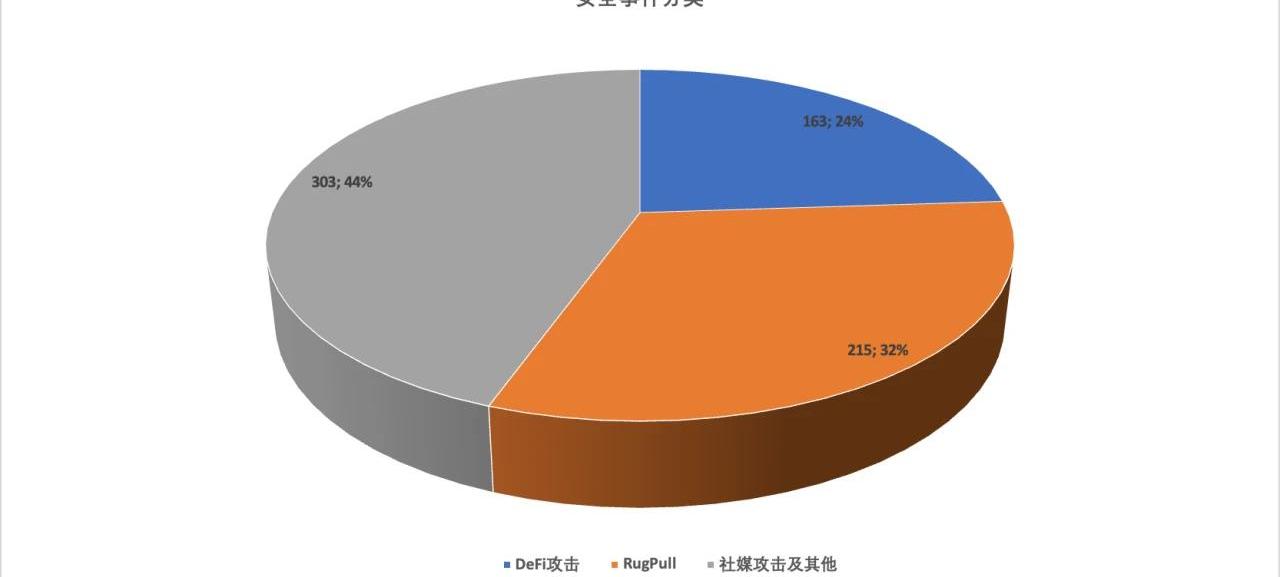

將2022年全年記錄的681次安全事件,按照DeFi攻擊,RugPull和社媒攻擊及其他進行分類匯總,可以看到DeFi攻擊占比24%,RugPull占比32%,社媒攻擊及其他占比44%。

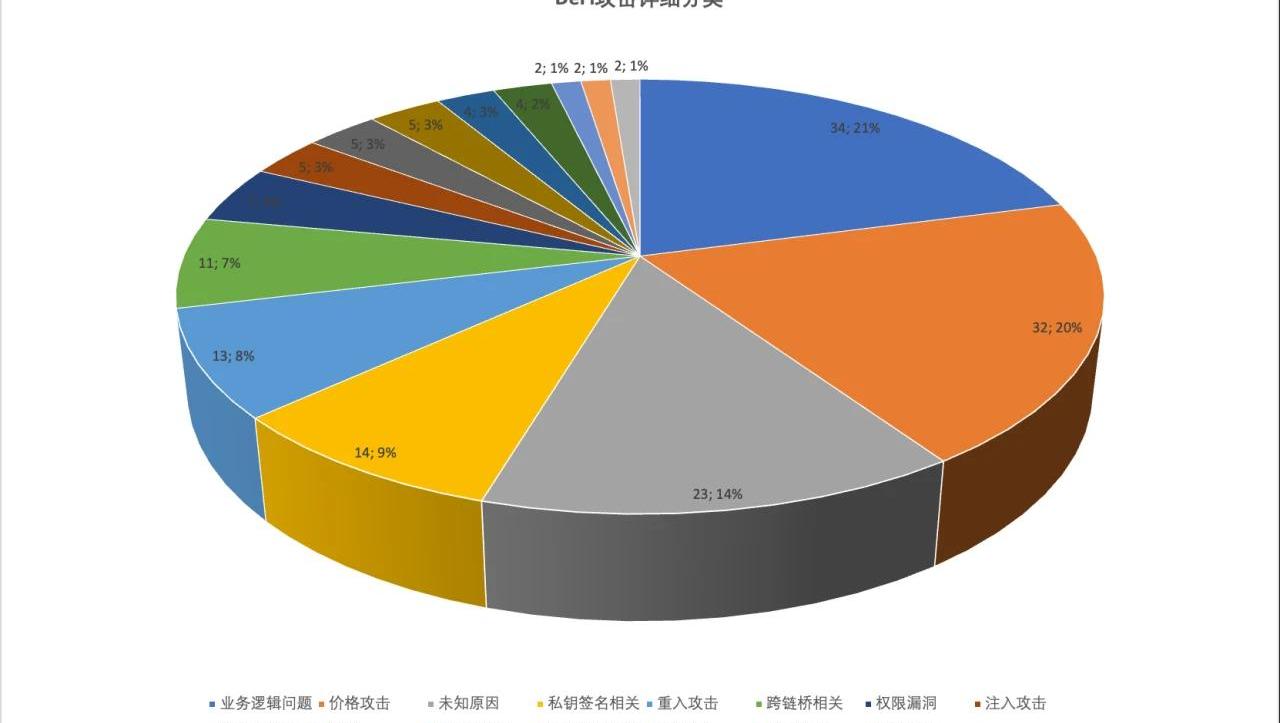

對2022年發生的163起DeFi安全事件攻擊類型具體原因進行詳細分類,可以發現占比最多的是業務邏輯問題和價格攻擊,分別以21%和20%占據前兩位。另外,私鑰簽名相關攻擊、重入攻擊和跨鏈橋相關攻擊發生次數排名也比較靠前。

安全走勢

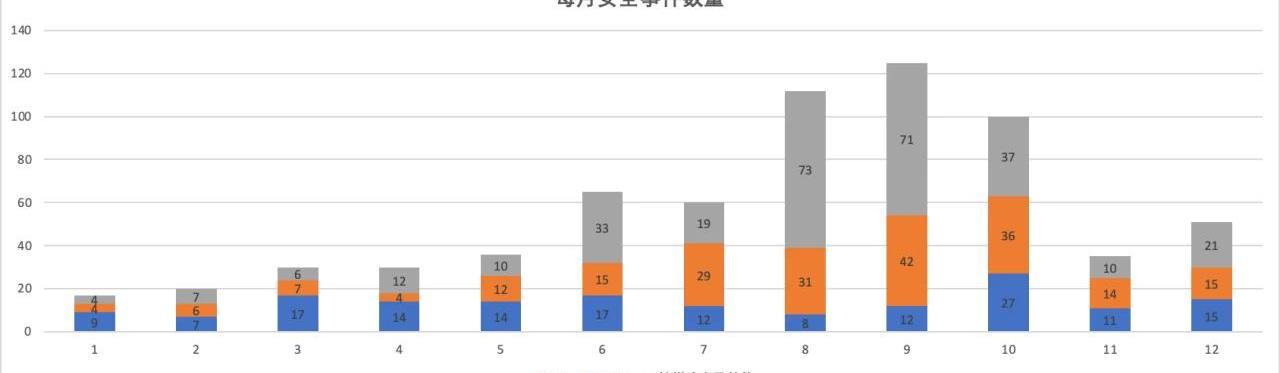

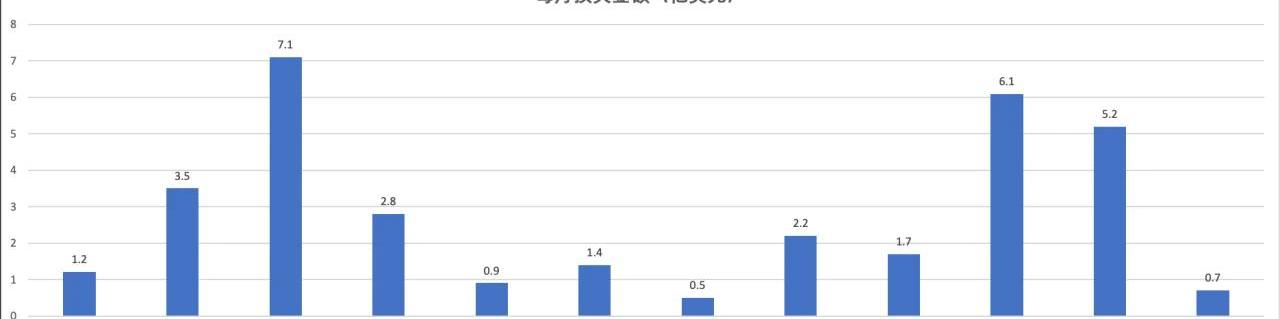

從月度安全事件數量分布來看,2022年的安全走勢從1月到9月不斷提升,從9月到12月慢慢放緩,其中8、9、10三個月安全事件數量最多,均達到上百起。從細分DeFi領域安全事件角度看,以10月份的27件為最多。

從月度損失金額分布來看,1季度和4季度損失最多,其中3月份的7.1億美元損失以及10月份的6.1億美元損失排在前兩位,原因也是這兩個月都發生了重大的跨鏈橋攻擊事件。3月份的Ronin跨鏈橋事件損失6.2億美元,10月份的BNBChain事件損失5.7億美元。

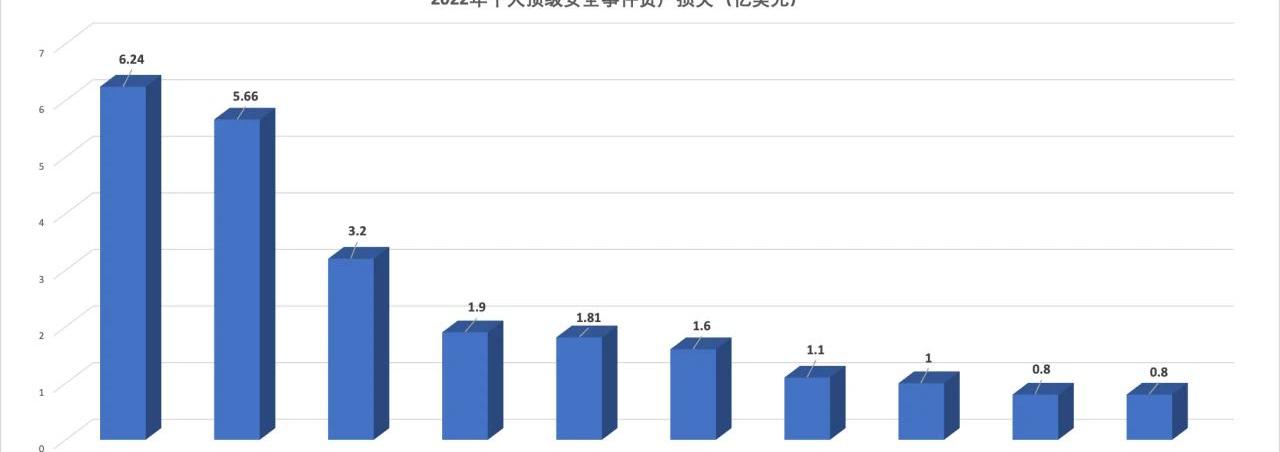

十大頂級安全事件

對2022年度安全事件造成的資產損失進行對比,盤點今年的損失之最。

Top1:RoninNetwork

安全問題:私鑰泄露

損失金額:6.24億美元

2022年3月29日,以玩賺模式家喻戶曉的鏈游AxieInfinity母公司SkyMavis開發的以太坊側鏈Ronin遭到黑客攻擊,損失約6.16億美元,超去年8月DeFi協議PolyNetwork案件被黑的6.11億美元,成為DeFi歷史上最大盜竊案。

Ronin是GameFi項目AxieInfinity做的游戲以太坊側鏈,Axie玩家需要將ETH、USDC等跨鏈到Ronin側鏈上玩Axie游戲。而Ronin采用的是簡易的資產跨鏈模式,用戶在以太坊上向Ronin跨鏈合約轉賬資產,Ronin控制的私鑰錢包會在Ronin鏈上給用戶鑄造ETH或USDC。

以太坊基金會運營報告:截至2022年一季度末財庫資金約16億美元,2021年共支出4800萬美元:4月18日消息,以太坊基金會公布截至2022年第一季度的運營報告。報告顯示,截至2022年3月31日,以太坊基金會財庫資金約為16億美元,其中加密資產約為13億美元,非加密資產3億美元,13億美元加密資產中99.1%為以太坊。

2021年以太坊基金會共支出4800萬美元,其中2000萬美元為外部支出,包括撥款,授權域名分配、獎金、贊助等。所有的支出包括:Layer1的研究和開發支出(2180萬美元)、Layer2的研究和開發支出(190萬美元)、零知識證明應用研究和開發(360萬美元)、開發平臺(590萬美元)、社區發展(970萬美元)、內部運營和支持(510萬美元)。[2022/4/18 14:31:21]

據歐科云鏈鏈上衛士分析,此次攻擊者是通過Ronin的RPC節點找到后門,設法控制了SkyMavis的四個Ronin驗證節點和一個由AxieDAO運行的第三方節點,從而實現資產盜竊。攻擊者從側鏈Ronin盜取資產后,將資產跨鏈轉移到以太坊地址:0x098B716B8Aaf21512996dC57EB0615e2383E2f96。

OKLink安全團隊觀點:此次Ronin事件成為DeFi歷史上最大的盜竊案,不僅敲響了Defi鏈上資產安全的警鐘,也讓更多人對鏈上資產的安全性持懷疑態度。所以保障鏈上安全是一切鏈上應用/產物發展的前提,這不僅是“鏈上衛士”誕生的初衷,亦是業內專業人士共同努力的目標。

OKLink安全團隊建議:作為中心化的跨鏈橋,尤其是私鑰不離線時,一定要注意簽名服務器的安全性,多簽服務之間應該物理隔離,獨立對簽名內容進行驗證,而不應出現多把私鑰放在同一臺服務器上的情況,最后項目方應該實時監控資金異常情況,在發生被盜之后6天才由用戶報告了異常,屬實不應該。

黑客地址:

https://www.oklink.com/en/eth/address/0x098b716b8aaf21512996dc57eb0615e2383e2f96

相關鏈接:

https://www.oklink.com/academy/zh/hot-ronin-bridge-hack-event

Top2:BNBChain

安全問題:底層庫漏洞

損失金額:5.66億美元

2022年10月7日,OKLink安全團隊檢測到BNBChain跨鏈橋BSCTokenHub遭遇攻擊,黑客利用跨鏈橋漏洞分兩次共獲取200萬枚BNB,價值約5.66億美元。

BSCTokenHub是BNB信標鏈和BNB鏈之間的跨鏈橋。BNB鏈使用預編譯合約0x65驗證BNB信標鏈提交的IAVL的Proof,但BNB鏈對提交的Proof邊界情況處理不足,它僅考慮了Proof只有一個Leaf的場景,對多個Leaves的處理邏輯不夠嚴謹。IAVL的Proof校驗過程中,Hash計算存在漏洞,導致黑客可以在Proof添加數據,但計算Hash時并沒有用到添加的數據。在len(pin.Left)不為0的分支中,計算Hash并沒有使用pin.Right數據。黑客利用該處漏洞構造數據,添加proof.LeftPath.Right數據,但是該數據并不參與Hash計算。從而繞過BNBChain上的校驗,在BNB鏈造成了BNB增發。攻擊者將其中90萬枚BNB在借貸協議Venus進行抵押,借出穩定幣并轉入其它鏈。攻擊發生后,BNBChain緊急暫停,Tether等機構也進行了資金凍結,最終事件造成的損失金額約為1億美元。

OKLink安全團隊觀點:跨鏈橋領域安全問題頻發,一方面跨鏈橋技術復雜,另一方面跨鏈橋涉及資產量大,是黑客極度青睞的一個領域。除請專業審計機構對代碼安全進行把關外,建設廣大的開發者社區,讓更多開發者對代碼進行對接測試也很重要。

OKLink安全團隊建議:攻擊發生后不到24小時,BNBChain鏈暫停,凍結相關地址,對鏈節點進行升級,盡量減少黑客攻擊造成的損失。由此可見,對協議健康運行的有效監測,以及發生異常情況后的應急處理機制,對不可避免的安全攻擊也是一種有效的補救手段。

第一次攻擊交易哈希:

https://www.oklink.com/zh-cn/bsc/tx/0xebf83628ba893d35b496121fb8201666b8e09f3cbadf0e269162baa72efe3b8b

相關鏈接:

https://www.oklink.com/academy/zh/bnbchain-hacked

https://www.oklink.com/academy/zh/bnbchain-hacked-analysis

Top3:Wormhole

安全問題:使用過時接口

損失金額:3.2億美元

2022年2月2日,OKLink安全團隊檢測到Wormhole協議遭受攻擊,造成超3.2億美元的損失。

Wormhole是Solana、Ethereum、Avalanche等主流公鏈之間流行的跨鏈加密橋,由部署在各個公鏈上的智能合約相互工作,而此次漏洞就出在Wormhole部署在Solana上的智能合約中。在智能合約的正常使用中,所有Token的鑄造都是通過調用complete_wrapped函數進行,其中參數transfer_message決定鑄造哪個Token以及鑄造多少。參數transfer_message由post_vaa函數對theguardians簽名的信息進行檢查后提供,但post_vaa函數并沒有直接檢查簽名信息的有效性僅檢查了verify_signatures函數提供的SignatureSet,而verify_signatures函數也沒有直接檢查簽名信息的有效性,而是通過Secp256k1程序進行檢查,再將theguardians簽名的信息打包到SignatureSet中。所以實際上對theguardians簽名信息進行檢查的是Secp256k1程序。在Solana上`solana_program::sysvar::instructions`mod必須與Instructionssysvar一起使用,這是Solana上的一種預編譯。然而,Wormhole使用的solana_program版本并沒有solana_program::sysvar::instructionsmod與Instructionssysvar的對應驗證。攻擊者正是通過偽造Instructionssysvar來繞過Secp256k1程序檢查,達到攻擊目的。

DailyFX高級分析師:模因幣不會在2022年出現反彈:1月1日消息,DailyFX高級分析師Christopher Vecchio表示,2022年不會出現像SHIB和DOGE這樣的模因代幣的反彈。盡管比特幣在下跌,但它將是受影響最小的加密貨幣,而山寨幣和模因幣將出現“更深”的損失。(Coinkolik)[2022/1/1 8:19:11]

另外,Wormhole官方Github有一份關于load_instruction_at_checked替換load_instruction_at的commit于1月13日提交并于2月2日確認,這其實就是在添加確認正在執行的程序是系統程序的檢查。而在Wormhole團隊重新部署新程序之前,就發生了此次攻擊。因此攻擊者可能一直在關注Wormhole項目的主要更新。

OKLink安全團隊觀點:Wormhole團隊其實有發現此次安全問題,但輕視了其危害性;同時缺乏安全意思,將未更新到實際項目中的修復方案提前暴露。

OKLink安全團隊建議:項目方應當具備良好的風險評級策略,及時做到安全修復;同時加強信息安全意識,防止重要信息泄漏。

攻擊鑄幣交易:

https://www.oklink.com/zh-cn/sol/tx/2zCz2GgSoSS68eNJENWrYB48dMM1zmH8SZkgYneVDv2G4gRsVfwu5rNXtK5BKFxn7fSqX9BvrBc1rdPAeBEcD6Es

偽造Instructionssysvar地址:

https://www.oklink.com/zh-cn/sol/account/2tHS1cXX2h1KBEaadprqELJ6sV9wLoaSdX68FqsrrZRd

Top4:NomadBridge

安全問題:配置錯誤

損失金額:1.9億美元

2022年8月1日,OKLink安全團隊檢測到NomadBridge項目遭受攻擊,造成超1.9億美元的損失。

Nomad是一個跨鏈橋項目,用于在Ethereum、Avalanche、Evmos、MilkomedaC1和Moonbeam之間交換代幣。此次攻擊能發生的直接原因是NomadBridge團隊在對Replica合約進行初始化時配置錯誤,將confirmAt賦值為1,使得storage變量messages中未初始化的鍵值對都能夠成功通過檢測。簡單來講就是在項目方操作失誤后找到任意一個在NomadBridge項目上發生過的有效交易,替換掉交易中的地址,然后重新廣播它,你就真的能獲得該筆交易涉及的轉移代幣。

由于操作難度的低門檻性,此次攻擊由單純的黑客攻擊變成了"全民搶劫",涉及對象包括白帽黑客、普通用戶甚至其他項目的黑客等。

OKLink安全團隊觀點:Nomad項目方作為項目的直接控制人,有必要在對項目進行任意變動前仔細檢查考慮變動會帶來的后果,避免此類低級錯誤的發生。

OKLink安全團隊建議:任何涉及資產的項目都應當有緊急措施,避免在攻擊發生后,無法對剩余資產進行有效控制造成更大的損失。

錯誤配置hash:

https://www.oklink.com/zh-cn/eth/tx/0x53fd92771d2084a9bf39a6477015ef53b7f116c79d98a21be723d06d79024cad

第一次攻擊hash:

https://www.oklink.com/zh-cn/eth/tx/0xb1fe26cc8892f58eb468f5208baaf38bac422b5752cca0b9c8a871855d63ae28

相關鏈接:

https://www.oklink.com/academy/zh/hot-190m-dollars-stolen-from-cross-chain-bridge-again-in-depth-analysis-of-oklink-audit

Top5:BeanstalkFarms

安全問題:治理攻擊

損失金額:1.81億美元

4月17日,算法穩定幣項目BeanstalkFarms遭黑客攻擊,損失了大約1.82億美元的加密貨幣,攻擊者從中獲利近8000萬美元,包括24830ETH和3600萬BEAN。攻擊者在主要攻擊交易前一天,將73ETH兌換為BEAN并存儲Beanstalk合約獲取提案權,并調用提案方法創建以惡意提案合約地址為參數的提案。攻擊者在發動攻擊時,首先通過閃電貸獲得大量資金:350,000,000枚DAI,500,000,000枚USDC,150,000,000枚USDT,32,100,950枚BEAN和11,643,065枚LUSD,并最終兌換為BEAN3CRV-f和BEANLUSD-f用來對提案進行投票,導致提案通過,從而Beanstalk:BeanstalkProtocol合約向攻擊合約轉入了大量Token代幣。

OKLink安全團隊觀點:在治理合約中emergencyCommit函數,允許提案發起時間超過24小時并且投票數占比超過2/3的提案在投票期結束前直接執行,導致攻擊者能夠使用閃電貸強制執行惡意提案,轉移協議內資產。

My Ether Wallet CEO:ETH 2.0的路線圖在2020年12月正式拉開序幕:以太坊在上周四進行了一次升級,給網絡的區塊鏈帶來了一些改變。MyEtherWallet的首席執行官和創始人Kosala Hemchandra指出,倫敦升級為當前的以太坊網絡增加了大約 5 個變化;但是,我相信其中只有 2 個對日常用戶至關重要,自以太坊成立以來,有一個硬編碼的值,基本上負責確保以太坊將按時轉移到PoS或ETH 2.0。這個值負責在一定的區塊數之后使區塊難度呈指數級增長,從而使礦工無法挖掘新的區塊,他們不得不轉移到ETH 2網絡。然而,由于開發延誤,這個定時炸彈不斷被推遲,在倫敦分叉中,它將被最后一次推遲。\"

近年來,以太坊遭遇了可擴展性問題,尤其是在使用去中心化金融,即DeFi解決方案時存在的高額費用方面表現得尤為明顯。醞釀已久的以太坊2.0,即Eth2,希望為以太坊區塊鏈帶來可擴展性,其中包括轉向股權證明,或PoS,共識機制。Eth2的路線圖在2020年12月正式拉開序幕。Hemchandra指出EIP-1559是倫敦硬分叉帶來的第二個重要變化。(cointelegraph)[2021/8/8 1:42:12]

OKLink安全團隊建議:建議對鏈上治理相關重要功能,提案發布,提案執行都添加時間鎖,如出現惡意提案也可以進行緩沖;避免使用賬戶的當前資金余額來統計投票數量,避免重復投票以及通過閃電貸借款投票。

攻擊者地址:

https://www.oklink.com/en/eth/address/0x1c5dcdd006ea78a7e4783f9e6021c32935a10fb4

Top6:Wintermute

安全問題:私鑰泄露

損失金額:1.6億美元

9月20日,Wintermute項目方的錢包地址遭到破解,攻擊者利用該特權地址盜取了價值1.6億美元的代幣。

本次攻擊發生的主要原因是Wintermute項目方出于節省gas消耗的考慮,將的錢包地址自定義為多個連續的0開頭的地址,此類地址能夠通過profanity這個工具進行生成。在9月15日,1inchNetwork官方就已經發文指出profanity生成的地址存在安全隱患,其私鑰可以通過暴力破解獲得。而在1inch發文的前一天,Wintermute項目方已經將該錢包地址的ETH全部轉走,但由于沒有取消其權限導致了后續攻擊的發生。

黑客提前獲取了Wintermute錢包的控制權,并利用其地址權限調用Wintermute合約的0x178979ae函數向攻擊者合約轉移代幣總計多達70種。

OKLink安全團隊觀點:為了節省gas消耗而采用不安全的方式生成錢包地址這種行為是不可取的,應該使用安全的函數進行創建。而在發現賬戶私鑰存在泄露風險時,除了及時轉移賬戶資產,還需要取消該賬戶在項目中的權限,使賬戶私鑰泄露給項目帶來的影響降到最低。

攻擊交易:https://www.oklink.com/zh-cn/eth/tx/0xedd31e2a949b7957a786d44b071dbe1bc5abd5c57e269edb9ec2bf1af30e9ec4

攻擊者賬戶:https://www.oklink.com/zh-cn/eth/address/0xe74b28c2eAe8679e3cCc3a94d5d0dE83CCB84705

攻擊合約:https://www.oklink.com/zh-cn/eth/0x0248f752802b2cfb4373cc0c3bc3964429385c26

Top7:MangoMarkets

安全問題:價格操縱

損失金額:1.1億美元

2022年10月3日,OKLink安全團隊檢測到MangoMarkets協議遭受攻擊,造成超1.1億美元的損失。

MangoMarkets是托管在Solana區塊鏈上的去中心化金融平臺,允許用戶在Solana上交易加密貨幣,以獲得現貨保證金和永續期貨交易。黑客準備了兩個超500wUSDC的賬戶,通過賬戶A在市場訂單簿上創建了0.03美元價格的4.83億MNGOperps,通過賬戶B回購了賬戶A所有的MNGOperps,然后使用USDC在十分鐘內將MNGO價格從0.03美元推高至0.91美元。以每單位0.91美元的MNGO/USD價格計算,賬戶B獲利4.21億美元。最后通過賬戶B從MangoMarketsTreasury獲得了1.16億美元的貸款,耗盡了該平臺的流動性。

OKLink安全團隊觀點:MNGO代幣過低的流動性與交易量使得此次極端的價格操控成為可能,而未對賬戶進行借貸限制導致MangoMarkets協議流動性被耗盡。

OKLink安全團隊建議:對于借貸項目應做好價格信息源的選擇,防止單一路徑被利用;同時做好借貸上限控制,防止協議流動性被耗盡。

攻擊賬戶A:

https://trade.mango.markets/account?pubkey=CQvKSNnYtPTZfQRQ5jkHq8q2swJyRsdQLcFcj3EmKFfX

攻擊賬戶B:

https://trade.mango.markets/account?pubkey=4ND8FVPjUGGjx9VuGFuJefDWpg3THb58c277hbVRnjNa

德勤調查:金融機構將在2021年增加區塊鏈支出:金色財經報道,根據德勤即將發布的名為《2020年金融服務業展望》的調查,許多金融機構已準備好在2021年增加其區塊鏈支出。初步結果顯示,接受調查的機構中有27%預計其在區塊鏈和分布式賬本技術的“支出將會略有增加”,14%的機構預計將會大幅增長。另有33%的機構預計不會改變,其余受訪機構則希望能略微削減開支。德勤金融服務區塊鏈團隊負責人Richard Walker在評論該報告時表示,2021年將是“區塊鏈和數字分類帳技術實現突破的一年”。[2020/11/26 22:08:31]

Top8:HarmonyBridge

安全問題:私鑰泄漏

損失金額:1億美元

2022年6月24日,OKLink安全團隊檢測到HarmonyBridge遭受攻擊,造成約1億美元的損失。

HarmonyBridge是一個跨鏈橋,支持用戶在Harmony跟Ethereum以及BSC間進行轉賬,它由五個驗證節點進行操作驗證,其中合約在進行isConfirmed檢查時,僅需要兩個驗證者節點就能通過驗證。攻擊者控制了0xf845A7ee8477AD1FB4446651E548901a2635A915以及0x812d8622C6F3c45959439e7ede3C580dA06f8f25這兩個地址的私鑰,然后調用合約的confirmTransaction函數。最終,黑客成功獲取到85,867個ETH,990個AAVE和78,500,000個AAG,以及5,000個BNB和640,000個BUSD,共計約100,428,116美元。

OKLink安全團隊觀點:雖然該跨鏈橋由五個驗證節點進行驗證,但在isConfirmed檢查時,僅需要兩個驗證節點通過驗證。黑客僅需拿到兩個驗證節點的私鑰,便可實施攻擊。

OKLink安全團隊建議:跨鏈橋,實現了多個公鏈間的資產及數據轉移,突破了公鏈“價值孤島”的困境,所以該市場前景頗具規模,因此其安全問題也面臨著更多的挑戰。建議跨鏈橋認證時,增加所需簽名者的比例。

攻擊賬戶:

https://www.oklink.com/zh-cn/eth/address/0x0d043128146654c7683fbf30ac98d7b2285ded00

攻擊交易:

https://www.oklink.com/zh-cn/eth/tx/0x6e5251068aa99613366fd707f3ed99ce1cb7ffdea05b94568e6af4f460cecd65

Top9:FeiProtocol

安全問題:重入攻擊

損失金額:8000萬美元

2022年4月30日,OKLink安全團隊檢測到FeiProtocol的RariFusePool遭受攻擊,造成約8034w美元的損失。

RariCaptial是一個借貸協議的平臺。攻擊者先從Balancer:Vault中進行閃電貸,借出1500wUSDC,以及5w個ETH,然后將閃電貸的資金用于RariCaptical中進行抵押借貸,由于RariCapital中的cEther實現合約存在重入漏洞,攻擊者通過攻擊合約中構造的攻擊函數進行回調,提取出受協議影響的池子中所有的代幣。最終獲利約8034w美元。

OKLink安全團隊觀點:該漏洞產生的主要原因,是在進行以太坊轉賬中,并沒有遵循先記賬,后轉賬的原則,然后采用call.value進行轉賬,從而導致攻擊產生。

OKLink安全團隊建議:在進行以太坊轉賬時,謹慎使用call.value,使用時需確保重入不會發生。

攻擊賬戶:

https://www.oklink.com/zh-cn/eth/address/0x6162759edad730152f0df8115c698a42e666157f

攻擊合約:

https://www.oklink.com/zh-cn/eth/address/0x32075bad9050d4767018084f0cb87b3182d36c45

攻擊交易:

https://www.oklink.com/zh-cn/eth/tx/0xab486012f21be741c9e674ffda227e30518e8a1e37a5f1d58d0b0d41f6e76530

Top10:QubitFinance

安全問題:業務邏輯問題

損失金額:8000萬美元

Qubit允許跨鏈抵押,鎖定以太坊上的資產,通過QBridge存款功能在BSC上借貸。而本次攻擊發生的主要原因是跨鏈合約將eth的地址設為0地址,且0地址為EOA地址。Qubit項目在以太坊上提供了depositETH和deposit兩個函數供用戶跨鏈使用,它們對應的是同一個event。攻擊者在ETH鏈上調用了deposit函數來進行ETH的跨鏈。當執行代碼tokenAddress.safeTransferFrom(depositer,address(this),amount);進行轉賬時,由于0地址為EOA地址,所以這個調用不會報錯。隨后event記錄了這次虛假的轉賬,導致攻擊者能夠在bsc鏈上取出資產。

火幣商務副總裁Ciara Sun:2020上半年火幣機構交易總量環比增長76%:8月6日下午,火幣商務副總裁Ciara Sun參加“2020 Cointelegraph中文大灣區·國際區塊鏈周”活動,并進行了《征途:等候機構入場,火幣做了哪些事兒?》主題演講。Ciara Sun表示,2020上半年火幣機構交易總量環比增長76%。目前,機構占火幣交易量的50%。

Ciara Sun還表示,隨著全球越來越多的國家對數字資產進行監管,大量的機構投資者進入加密資產領域,現在火幣現貨和衍生品市場的機構交易和去年年初相比增加了3-4倍。[2020/8/6]

OKLink安全團隊觀點:項目方在處理不同的業務邏輯時建議使用不一樣的event以作區別,不建議多個不同的業務邏輯使用同一個event。其次項目方在處理業務邏輯時應該要考慮到0地址等特殊地址的特性,進行相關的檢查與約束。

OKLink安全團隊建議:針對ETH和ERC20代幣轉賬處理邏輯應該考慮完善,對輸入參數進行合法性檢測,并應考慮各種調用場景,并進行相應處理。

攻擊者地址:https://www.oklink.com/zh-cn/bsc/address/0xd01ae1a708614948b2b5e0b7ab5be6afa01325c7

行業大事件

對2022年度深度影響區塊鏈行業的大事件進行分析,并深挖背后的安全問題及影響。

LUNA崩盤

背景

Terra是一條在CosmosSDK上構建的L1(第一層)區塊鏈協議,主要圍繞穩定幣生態。在這條鏈上發行了多種錨定法定貨幣的穩定幣,其中UST的規模最大。而UST的價格穩定依靠Terra生態上的代幣Luna。1個UST=價值1美元的Luna,另外UST與Luna是雙向銷毀與鑄造的關系。通過這樣的關系基本維持了UST價格的穩定。依靠Luna和UST,Terra在上一輪牛市周期中表現出色,Terra也成為了僅次于以太坊的L1公鏈。Terra項目方還成立了一個叫Anchor的項目,負責UST的存款業務。并給出了一個高達20%的固定存款年化收益率,吸引投資者將UST存入Anchor賺取利息。越來越多的人購買Luna來鑄造UST,Luna價格也從2021年年初的不足一美元,到四月份時上升到了120美元。

風險醞釀

然而,這種空手套白狼的機制,一直都存在著死亡螺旋的風險。一旦大家開始突然瘋狂拋售UST換回Luna時,就將會造成UST價格的脫錨,同時市場上的Luna供應量大增導致Luna價格的下降。死亡螺旋也會開始,造成的后果就是Luna和UST全部跌進深淵。Anchor保證的20%收益是由抵押品收益以及基金會的備用金來保證,在2月份,創始人再次發起了投票注入3億美元的備用金。但預計也會在6月份全部耗盡,當一個理財產品的收益率從20%降到5%,用戶自然會把錢取出來換成更加穩當的資產。當一小部分人率先開始這么做。UST出現不穩定跡象以后,恐慌也就開始了。

死亡螺旋開啟

五月,UST便開始出現了戲劇性的轉折。

5月8日,Terra因新計劃從資金池中提取了1.5億個UST,導致了UST的流動性短暫下降。同時,大型機構開始大規模拋售UST,導致當天有20億美元的UST從anchor流出。這樣一來,市場上突然出現了大量的UST,供需平衡被打破,導致UST的價格開始與美元脫鉤,很多人把手中的UST換成了Luna,這也導致了Luna供應量的增加和價格從90美元下跌到了60美元。5月9日,Terra宣布將動用儲備的比特幣貸款7.5億美元來幫助穩定UST,但是拋售潮并沒有停止,UST的脫錨情況惡化,價格跌破0.98美元。很多用戶開始恐慌,把手中的UST換成了Luna,導致了Luna價格再次下跌50%以上,出現了死亡螺旋。5月10日,情況進一步惡化。近60億美元從anchor流出,Luna價格暴跌90%以上,跌至10美元,UST完全脫錨,價格跌至0.6美元。但與此同時,許多人開始低價收購Luna。5月11日,DoKwon發布公告表示無法挽救市場,只能依靠套利機制來幫助UST恢復價格。Luna的價格再次暴跌90%以上,跌至1美元,UST的價格一度暴跌至0.3美元。5月12日,Luna的價格繼續暴跌99%,幾乎為零,UST的價格跌至0.2美元。5月13日,許多交易所下架Luna并暫停交易,Terra公鏈停機。5月14日,DoKwon發推特表示自己沒有出售任何Luna,團隊正在整理儲備與使用情況,準備新的提案來幫助Luna重建。Luna從0.00004美元左右暴漲1000多倍。然而,Luna的價格幾天之后又快速回落,徘徊在0.00014美元附近,穩定幣UST則跌到了不足0.09美元。

暴跌帶來的安全事件

由于崩盤的迅速,Chainlink暫停了LUNA價格的更新,LUNA預言機的價格停留在了0.1美元,與實際價格相差懸殊,部分借貸項目如BlizzFinance,VenusProtocol,Scream等,未能夠及時暫停項目,從而發生了黑客攻擊套利事件,造成了相關協議的巨額損失。

OKLink安全團隊觀點:Terra此前作為市場上最大、最主流的算法穩定幣系統,也未能逃脫崩盤的命運,未來很長一段時間,如果算法穩定幣的模式沒有革命性的改變都將處于比較邊緣的位置。

OKLink安全團隊建議:用戶在后續參與相關算法穩定幣項目時,需保持謹慎和冷靜的態度。不要被高收益沖昏頭腦,更加不要將所有資金放在一個籃子里。

以太坊合并

以太坊合并是指原有的工作量證明以太坊主網與單獨的權益證明信標鏈合并,成為一條鏈。

以太坊誕生之初,其設計理念就是希望通過權益證明取代比特幣及其衍生品使用的傳統工作量證明來保護網絡。但當時使用權益證明的時機還不成熟,因此以太坊先選擇工作量證明來進行過渡,最后推進到股權證明。

信標鏈是2020年啟動的第一條權益證明區塊鏈的名稱。它的創立是為了在以太坊主網上運行權益證明共識邏輯之前確保該邏輯是可靠且可持續的。因此,它與原有的工作量證明以太坊一起運行。

停止以太坊的工作量證明機制并啟動權益證明機制,需要讓信標鏈接受來自原有以太坊鏈上的交易,把交易打包進區塊,隨后再將區塊組織到一條運行權益證明共識機制的區塊鏈上。與此同時,原有的以太坊客戶端停止挖礦、區塊傳播及舊的共識邏輯,并將這一切轉交給信標鏈。此事件稱為合并。合并發生后,不再有兩條區塊鏈;只有一條權益證明以太坊鏈。

2022年9月15日,據歐科云鏈OKLink多鏈瀏覽器監測,以太坊執行層與權益證明共識層于區塊高度15537393觸發合并機制,并產出首個PoS區塊,自此以太坊共識正式從PoW轉為PoS機制。

以太坊合并帶來的變化

?減少了約99.95%的能源消耗。

?成為一名網絡驗證者的門檻大大降低,只需要16到32ETH及一臺普通的電腦終端,增加了網絡驗證參與者數量的同時,有助于確保其安全性和去中心化。

?每天向礦工支付ETH下降約90%,大大降低ETH的通貨膨脹率

以太坊合并時出現的分叉

在以太坊進行合并時,一些不想放棄PoW豐厚利潤的礦工選擇繼續采用原有共識機制繼續出塊以此分叉出了EthereumPoW鏈(后簡稱ETHW)和ETF等。

分叉帶來套利的機會

區塊鏈分叉需要復制所有現有功能、錢包余額、資產和智能合約。這意味著在以太坊上運行的所有資產現在都將在EthereumPoW主網上運行。由于社區對ETHW和ETF等分叉鏈網絡的價值認可度較低,因此很多分叉鏈代幣本身不存在價值。

中心化的穩定幣項目方就表示不會承認除ETH主鏈(POS)外其他以太坊鏈上的穩定幣資產,原因是現實世界中背書穩定幣價值的美元數量不會“分叉”。所以,中心化交易所不會提供ETHW鏈USDT/USDC的充值地址。

套利點出現了~

雖然在ETHW鏈上的USDT價值為0,但作為ETHW鏈上為數不多有價值的資產——ETH(W),流動性池(LP)中忘記提走的ETH或WETH就被套利者盯上,當作了這次的獲利對象。套利者通過向含有ETH(W)的LP中充入USDT/USDC或其它無價值代幣,“購買”有價值的ETH(W),最終將ETHW轉向交易所提現離場。

總的來說,這是一種用無價值代幣在流動性池中套取有價值代幣的套利操作。

分叉導致的攻擊

9月18日,OKLink安全團隊檢測到,有攻擊者正在EthereumPow重放PoS鏈的交易進行獲利,該漏洞的根本原因是跨鏈橋未正確驗證跨鏈消息的實際chainid。攻擊者首先通過Gnosis鏈的omni橋轉移了200WETH,然后在PoW鏈上重放了相同的消息,獲得了額外的200ETHW。

OKLink安全團隊觀點:對跨鏈消息的不完全驗證導致了此次攻擊的發生。

OKLink安全團隊建議:跨鏈橋項目應對跨鏈消息進行完善驗證防止偽造、重放等攻擊事件發生。

檢測到POS出塊消息:

https://www.oklink.com/academy/zh/ethmergedata

分叉套利機會:

https://www.oklink.com/academy/zh/merge-arbitrage

Solana大規模錢包被盜

Solana介紹

Solana是一個新興的高性能的公鏈,它提供了快速、便宜且可擴展的交易體驗,每秒能夠處理數千筆交易,并且出塊時間達到了亞秒級。因其高性能,以及低成本,越來越多的應用開始部署到了該鏈上,其生態達到了空前的繁榮,被人們譽為“以太坊殺手”

事件經過

2022年8月3日,Solana公鏈上發生了大規模的盜幣的事件,大量用戶在不知情的情況下被轉移資產,涉事錢包超過1.5萬個,其中大部分屬于Phantom錢包和Slope錢包,簡單的時間線如下:

?8月3日早間,Solana生態的NFT市場MagicEden發推表示"似乎有一個廣泛存在的漏洞可以耗盡整個Solana生態系統的錢包資產"

?8月3日上午10:30,據監測,被盜錢包數量已增至7000個,并且正在以每分鐘20個的速度增長。

?8月4日Solana官方賬號SolanaStatus表示,經調查,此次Solana錢包大規模被盜與Slope錢包相關,所有被盜地址均在Slope錢包移動端上創建,導入,或使用過。

?8月4日Slope發表官方聲明,漏洞原因尚未確認,Slope創始人和許多員工的錢包也遭受攻擊。

?8月6日Slope發推表示,如果攻擊者歸還被盜資金,將支付10%賞金,并提供了48小時窗口期。

被盜原因

經分析,約有5.8億美元加密資產流向了4個攻擊者地址,看起來并非針對單一協議的攻擊,像是大規模的私鑰泄漏。據Solanafoundation提供的數據,60%的被盜用戶使用Phantom錢包,30%左右的地址使用Slope錢包,其余用戶使用TrustWallet等。經針對SlopeWallet的安全分析,發現在某些特定的版本中,會收集并發送用戶的助記詞。該行為會導致助記詞泄漏,從而導致私鑰泄漏。有部分未使用Slope錢包的用戶,也遭受了攻擊,目前這部分被攻擊的原因,還在分析中。

OKLink安全團隊建議:

此次事件,由錢包本身的安全漏洞導致,對錢包應用而言:

?錢包應用在開發階段,應該重點評估其使用的第三方庫及服務,并對其架構進行安全評估。

?錢包應用在發布階段,應聘請多家安全審計公司,對其進行安全審計。

對用戶而言:

?應選擇大品牌,歷史悠久的錢包。

?妥善保管私鑰,且私鑰保存不觸網。

?定期管理授權。

?切勿隨意點擊鏈接,簽名授權,交互。

FTX暴雷

FTX介紹

FTX是一家數位資產現貨與衍生品交易平臺,于2019年5月在安提瓜和巴布達成立,總部位于巴哈馬。2022年曾經居全球交易所日交易量排名第4位。其創始人是山姆·班克曼-弗里德。本次事件涉及到他名下的FTX和AlamedaResearch兩所公司。

事件經過

11月6日,CoinDesk發文指出Alameda業務的大部分凈資產實際上是FTX自己的集中控制和憑空打印的代幣,表示Alameda/FTX或將資不抵債。隨后AlamedaCEO發布回應表示,網傳版資產負債表其實僅列出了Alameda部分資產,其Alameda有超過100億美元的資金未能在該負債表中列出。

11月7日,幣安交易所CEO趙長鵬表示幣安將計劃出售持有的FTT。隨后FTX尋求幣安援助,幣安與FTX開始收購談判。但在11月10日,幣安發文表示“由于企業盡職調查,以及有關客戶資金處理不當,決定終止對FTX的收購。”

11月10日,SBF宣布,AlamedaResearch將在當地時間周四結束交易。11月11日,FTX正式宣布破產。

11月15日,FTX破產文件公布,債權人逾100萬。由法律顧問呈交的公告顯示,有關債權人可能有100多萬人,這比早前FTX宣告破產所公布的約10萬債權人高出十倍之多。不僅如此,FTX認列的客戶負債及資產出現高達90億美元落差。

12月13日,SBF已被巴哈馬逮捕。

事件影響:

1.幣價:由于SBF曾參與Solana的多輪融資,并且在Solana上搭建了去中心化交易平臺Serum,以及投資了多個基于Solana的應用。FTX、Alameda、Solana互相持有的大量Token更是讓SOL在11月9日FTX爆雷的當天一路暴跌,價格直接腰斬。不僅如此,受到恐慌情緒的影響,SolanaDeFi生態的資金出現了大幅減少。

2.交易所:FTX崩潰后,中心化交易所的不透明再度引發人們的信任危機,各大交易所儲備金有問題的消息瘋傳,提幣潮愈演愈烈。OKX、幣安、火幣、Gate.io等主流交易所均表示會以merkletree準備金證明的方式公開資產儲備以緩解用戶的恐慌情緒。

3.監管:FTX的破產也引起監管部門的注意。美國財政部長耶倫呼吁政府加強對加密貨幣的監管,稱FTX破產是一個客觀教訓,表明該行業需要加強監管。日本央行行長黑田東彥表示:必須迅速采取監管措施應對加密資產風險。香港財政司司長陳茂波:“我們既要充分利用創新技術帶來的潛力,也要小心防范當中可能造成的波動和潛在風險,更要避免這些風險和影響傳導到實體經濟。”英國財政大臣亨特:我們將與監管機構在加密貨幣方面密切合作。

安全解決方案

根據OKLink安全團隊的研究和分析,當前區塊鏈安全領面臨的主要挑戰是網絡釣魚、合約安全和RugPull。針對這些挑戰,OKLink提供了以下解決方案和能力。

合約檢測能力

衛士合約檢測能力目前完成了基于ERC721,ERC1155,ERC20標準的合約檢測能力搭建。ERC721代幣共計870,981,貔貅盤數量:15,575;ERC20代幣共計4,168,403,貔貅盤數量481,554。同時為合約檢測能力賦予多種場景,讓合約檢測能力能夠發揮最大效力以服務于用戶。

首先,基于代幣合約檢測能力落地而成的風險代幣檢測能力服務于Buildler和Investor用戶,結合鏈上數據分析形成一套代幣風險報告,包含有代幣合約分析、可兌換性分析、代幣持有者分析、流動性分析四方面分析能力。同時,結合統計學大數據整合能力。

其次,合約檢測能力賦能自托管錢包安全能力,即KYT掃描。通過將合約與用戶地址交互過程的操作細節披露,并在累積了大額資金損失案例的關鍵節點進行風險預警,幫助用戶保護資產安全。KYT能力目前實現了授權檢測和主鏈幣轉移檢測,已經上線web3wallet。

釣魚網址檢測

由于利用釣魚網址進行網絡欺詐的案例層出不窮,行騙方式通常為誘導用戶點擊釣魚鏈接,隨后騙取用戶輸入的錢包助記詞,或引導用戶在釣魚鏈接內進行錢包授權操作,最終轉移用戶資產。

有效避免釣魚欺詐的方式之一是識別釣魚網站并做實時攔截,OKLink提供的疑似釣魚域名檢測工具創造了一套域名檢測流程,目前以API的方式存在,當訪問指定域名時調起接口,根據域名檢測流程判斷并返回指定域名的具體風險等級值,從而根據風險等級值對域名做響應處理。目前支持對極高風險域名攔截、對高風險域名預警、對低風險域名放行。

態勢感知系統

態勢感知系統是一款針對DeFi生態中的疑似風險事件做告警的產品,通過對歷史安全事件的復盤與分類,從項目、交易、地址的維度找出同類事件中的相似性,拆解可開發的指標,通過指標的組合關系建立檢測模型與異動監控規則,實現異常指標推送及響應處置。

目前支持主流DeFi項目多鏈多場景告警,比如,針對借貸項目,支持疑似閃電貸攻擊、RugPull、協議漏洞、清算風險告警;針對跨鏈橋項目,支持異常跨鏈告警等。通過具體指標與風險場景的映射,做到實時級別、小時級別和天級別的數據監測與推送。

安全總結

我們從整個2022年安全態勢可以看出,社媒攻擊導致用戶私鑰泄露或惡意簽名的釣魚攻擊事件不斷在web3行業增加;由于整個大環境影響RugPull等一些詐騙跑路事件也層出不窮;老生常談的DeFi安全仍在不斷發生。

在資金損失排名前十的安全事件中跨鏈橋相關的安全事件就占據6起,可以看出跨鏈橋所暴露出的安全問題仍然十分嚴峻。跨鏈橋作為鏈接多鏈世界的橋梁,需要在設計之初就考慮各種安全風險,項目上線前需要進行專業測試與審計,上線后需要配套各種安全響應措施,以確保項目安全。

從一些行業大事件中可以看到相關安全問題,如Luna崩盤預言機價格更新異常導致大量的黑客套利事件、以太坊分叉導致的重放攻擊和穩定幣套利事件等。在一些較大風險事件發生時,項目方應該需要具備較強的安全意識和采取相應的安全響應措施以排除相關安全隱患。

Tags:INKLINKETH以太坊ILINKLINKBULL幣Ethereum Privacy Machine以太坊幣價格今日行情價格紅色是漲嗎

各位朋友,歡迎來到SignalPlus每日晨報。SignalPlus晨報每天為各位更新宏觀市場信息,并分享我們對宏觀趨勢的觀察和看法。歡迎追蹤訂閱,與我們一起關注最新的市場動態.

1900/1/1 0:00:00各位朋友,歡迎來到SignalPlus每日晨報。SignalPlus晨報每天為各位更新宏觀市場信息,并分享我們對宏觀趨勢的觀察和看法。歡迎追蹤訂閱,與我們一起關注最新的市場動態.

1900/1/1 0:00:00據官方數據,9月5日,SUN平臺智能礦池2poolLP最高APY超過71%,智能礦池USDD-USDTLP最高APY超過76%.

1900/1/1 0:00:00原書章節 全書的第一部分-預挖礦 內容摘要 V神接觸了不同的人群,堅持走出自己的路。在以太坊白皮書發布之際,就已經提到了共識機制要轉向POS.

1900/1/1 0:00:00最新數據顯示,截至1月5日,JustLendDAO市場規模已超33億美元。其中,存款總量超29億美元,借款總量超3億美元,挖礦獎勵超6400萬美元.

1900/1/1 0:00:00各位朋友,歡迎來到SignalPlus每日晨報。SignalPlus晨報每天為各位更新宏觀市場信息,并分享我們對宏觀趨勢的觀察和看法。歡迎追蹤訂閱,與我們一起關注最新的市場動態.

1900/1/1 0:00:00