BTC/HKD-0.49%

BTC/HKD-0.49% ETH/HKD-0.47%

ETH/HKD-0.47% LTC/HKD-0.54%

LTC/HKD-0.54% ADA/HKD+0.32%

ADA/HKD+0.32% SOL/HKD+0.16%

SOL/HKD+0.16% XRP/HKD+0.67%

XRP/HKD+0.67%1.前言

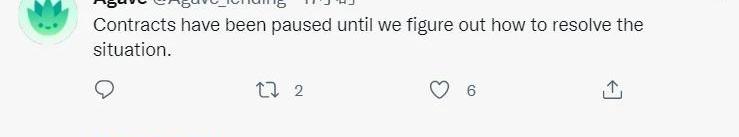

北京時間3月15日晚,知道創宇區塊鏈安全實驗室監測到Gnosis鏈上的借貸類協議HundredFinance與Agave均遭遇了閃電貸襲擊,包括AAVE的分支Agave和Compound的分支HundredFinance。協議損失超1100萬美元。目前項目方已暫停其數百個市場。

知道創宇區塊鏈安全實驗室第一時間跟蹤本次事件并分析。

2.分析

多鏈NFT游戲Blockchain Monster Hunt推出GEM MINING 2.0:4月28日消息,據官方文章,多鏈NFT游戲Blockchain Monster Hunt(BCMH)宣布推出GEM MINING(寶石挖礦)2.0,將提供更多樣化的游戲物品和代幣隨機獎勵。Chain Mascots將作為成功挖出BNB寶石和MATIC寶石的獎勵。

據此前報道,Blockchain Monster Hunt宣布于UTC時間4月5日4時推出“GEM MINING(寶石挖礦)”活動。據悉,每個玩家可以根據想要挖的特定寶石擁有多個挖礦位置。此外,玩家可以同時挖多個區塊。一共有三種具備不同挖礦規則的寶石,分別是BCMC寶石、BNB寶石和MATIC寶石。[2022/4/28 2:36:35]

2.1攻擊者相關信息

Huntingdon Valley Bank向MakerDAO提交抵押品引入申請:3月26日消息,Maker發推稱,一家成立于1871年的賓夕法尼亞特許銀行Huntingdon Valley Bank已經向MakerDAO提交了一份抵押品引入(Collateral Onboarding)申請。如果該申請得到Governance的批準,這將是美國銀行首次將抵押品集成到DeFi生態系統中。

該申請提出了一種法律結構,其中Huntingdon Valley Bank與一家信托公司簽訂了一份主要購買協議,以使MakerDAO受益。該法律結構還有意在未來納入更多銀行。擬議的第一投資組合購買協議是為了平等參與由Huntingdon Valley Bank發起的貸款,或從其他金融機構購買或銀團貸款。該申請還要求Huntingdon Valley Bank參與貸款的初始債務上限為1億美元,這些貸款在所有擬議的貸款類別中多樣化,從開始后的12至24個月期間進行部署。[2022/3/27 14:19:49]

百金融被攻擊tx:

Fairyproof:Hundred Finance與Agave遭遇攻擊原因是由于轉移ERC677代幣引起的:3月16日消息,Gnosis Chain上的DeFi協議Agave和Hundred Finance遭到重入攻擊,共計損失約1100萬美元。造成此次重入攻擊的原因是由于轉移ERC677代幣引起的,該代幣有一個轉移后調用函數叫 transferAndCall。

Fairyproof 推薦所有合約開發者三點注意:

1、合約內改變狀態要放在對外交互之前(包括轉移代幣) ;

2、注意ERC20代幣和ERC677代幣的區別;

3、重要用戶接口增加防重入鎖。[2022/3/16 13:59:33]

0x534b84f657883ddc1b66a314e8b392feb35024afdec61dfe8e7c510cfac1a098

Blockchain Monster Hunt完成 380 萬美元融資,Animoca Brands 領投:據官方消息,Blockchain Monster Hunt(BCMH)團隊已于本周初完成了 380 萬美元的融資,用于推廣第一個存在于多個區塊鏈上的 NFT 游戲。本輪融資由 Animoca Brands、SkyVision Capital、 ChainBoost領投,Polygon Venture、GD10、Delta Blockchain Fund、MorningStar、EverseCapital等參投。

BCMH是一個完全在區塊鏈上運行的多鏈游戲,玩家可以在多個鏈上玩游戲,并鼓勵它們之間進行交互。游戲最初在以太坊、BSC 和 Polygon 上運行,團隊將在后續版本中逐步擴展到其他 EVM 以及非 EVM 鏈。[2021/9/30 17:17:17]

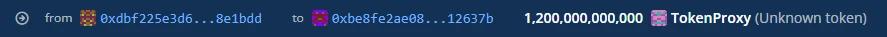

攻擊合約:0xdbf225e3d626ec31f502d435b0f72d82b08e1bdd

動態 | 東京工業大學將實施使用區塊鏈和加密貨幣的QRcode hunt計劃:據coinpost報道,日本東京工業大學將在10月6~7日舉行的校園文化節(學園祭)上,實施使用了區塊鏈和加密貨幣的QRcode hunt(二維碼賞金)計劃,據主辦方的調查,此次在校園文化節嘗試使用在以太坊上發行的自有加密貨幣,為日本首次。在這個計劃的游戲中,參加者將使用專用的錢包,尋找隱藏在學校內的二維碼,來競爭獲得的加密貨幣數量。[2018/9/30]

攻擊地址:0xd041ad9aae5cf96b21c3ffcb303a0cb80779e358

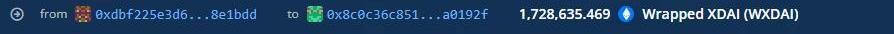

攻擊后跨鏈匿名化:https://etherscan.io/txs?a=0xd041ad9aae5cf96b21c3ffcb303a0cb80779e358

龍舌蘭被攻擊tx:

0xa262141abcf7c127b88b4042aee8bf601f4f3372c9471dbd75cb54e76524f18e

攻擊合約:0xF98169301B06e906AF7f9b719204AA10D1F160d6

攻擊地址:0x0a16a85be44627c10cee75db06b169c7bc76de2c

攻擊后跨鏈匿名化:https://etherscan.io/txs?a=0x0a16a85be44627c10cee75db06b169c7bc76de2c

2.2攻擊流程

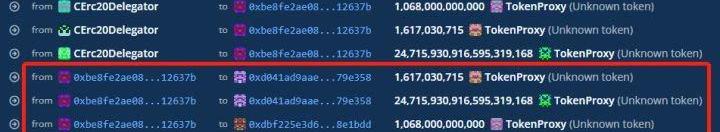

由于百金融與龍舌蘭攻擊流程與手法類似,因此我們使用百金融進行分析。

百金融攻擊調用流程

1、攻擊者利用合約在三個池子中利用閃電貸借出WXDAI和USDC

2、在WETH池子質押借出的部分USDC

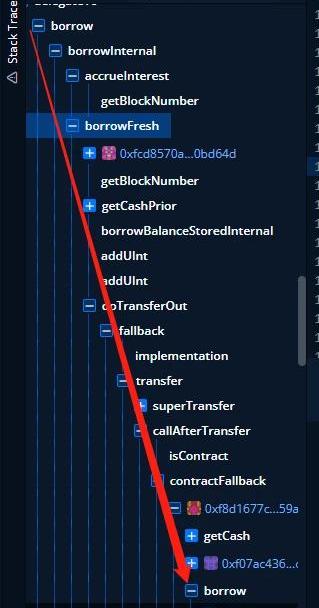

3、利用重入利用一筆質押,超額借出池子中資金

4、重復質押-重入借出步驟,將其他兩個池子資產超額借出

5、歸還閃電貸

6、獲利轉移

2.3漏洞細節

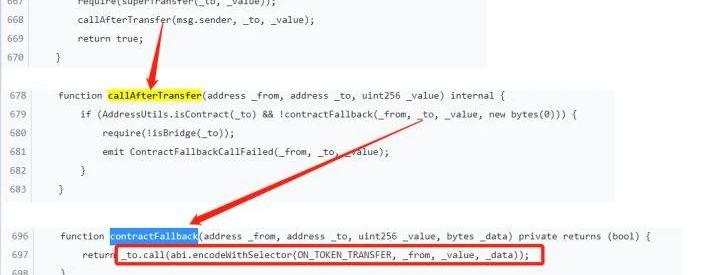

導致本次問題的根本原因是由于在Gnosis鏈上的官方橋接代幣xDAI合約中實現了一個對于to地址的回調

合約實現地址:

https://blockscout.com/xdai/mainnet/address/0xf8D1677c8a0c961938bf2f9aDc3F3CFDA759A9d9/contracts

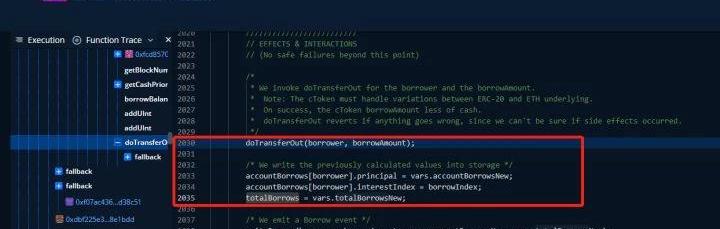

該回調將直接導致重入漏洞的產生,同時由于在HundredFinance團隊fork的Compound版本中沒有嚴格遵循檢查-生效-交互,進而導致了總借貸量更新晚于重入實現。最終攻擊者得以超額借貸。

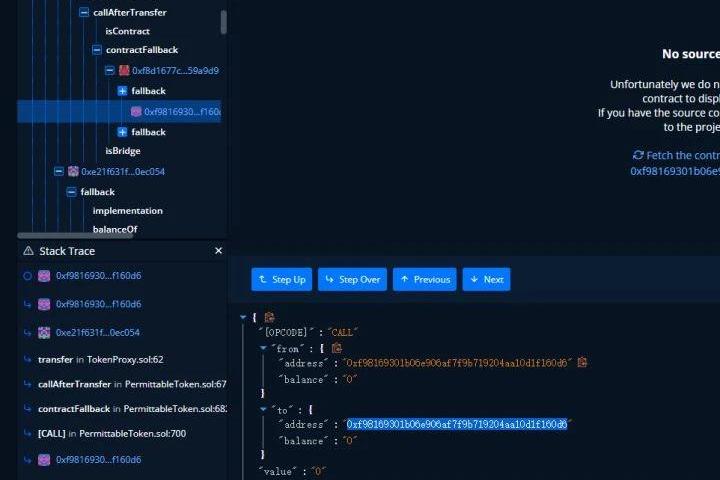

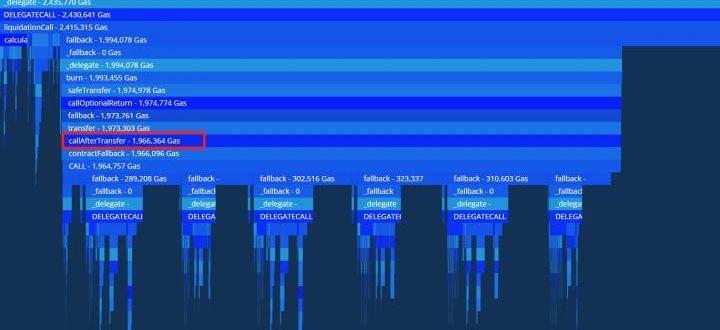

類似的,對于Agave項目方,攻擊者利用liquidateCall函數內部調用會調用xDAI的callAfterTransfer方法進行回調,最終導致攻擊者能再次進行借貸。

在百金融攻擊中攻擊者重入的調用路徑如下:

在Agave攻擊中攻擊者回調路徑如下:

3.總結

此次遭受攻擊的兩個借貸項目由于錯誤的引入了存在重入的token,同時項目方的fork的代碼沒有采用檢查-生效-交互模式導致了問題的發生。

我們強調:對于一個優秀的項目的引用必須建立在足夠的理解和嚴謹的開發上,尤其是存在差異化的部分,切忌顧此失彼最終因為一個小的差錯導致項目全部的損失。

近期,各類合約漏洞安全事件頻發,合約審計、風控措施、應急計劃等都有必要切實落實。

昨日,美國白宮公布了一項關于加密貨幣監管的新行政命令,名為《關于確保負責任地發展數字資產的行政命令》.

1900/1/1 0:00:00Grace@footprint.networkDataSource:FootprintAnalyticsSocialFiDashboard-Jan繼《一文快速了解SocialFi》介紹Socia.

1900/1/1 0:00:00北京時間4月8日凌晨01:43:36,CertiK安全技術團隊監測到收益聚合平臺Starstream因其合約中的一個執行函數漏洞被惡意利用,致使約1500萬美元的資產受到損失.

1900/1/1 0:00:002022年3月21日WorldMobile發起投票,本次投票在所有Cardano原生Token中,WMT獲得最為廣大用戶喜愛的Token.

1900/1/1 0:00:00哈嘍大家好,我是DeFiworld的布哥,2ChoicesDAO的出題貢獻者。今天的話題是:美聯儲加息對Crypto有怎樣的影響?這一期內容我會以普通人的視角來講,讓你盡可能的理解我的每一句話.

1900/1/1 0:00:00Polkadot生態研究院出品,必屬精品波卡一周觀察,是我們針對波卡整個生態在上一周所發生的事情的一個梳理,同時也會以白話的形式分享一些我們對這些事件的觀察.

1900/1/1 0:00:00