BTC/HKD+1.47%

BTC/HKD+1.47% ETH/HKD+0.83%

ETH/HKD+0.83% LTC/HKD+2%

LTC/HKD+2% ADA/HKD+2.79%

ADA/HKD+2.79% SOL/HKD+2.09%

SOL/HKD+2.09% XRP/HKD+3.7%

XRP/HKD+3.7%

北京時間2022年3月13日上午9:04,CertiK安全技術團隊監測到Paraluni'sMasterChef合約遭到攻擊,大約170萬美元的資金通過多筆交易從該項目中被盜。

下文CertiK安全團隊將從該項目的操作及合約等方面為大家詳細解讀并分析。

漏洞交易

攻擊者地址:https://bscscan.com/address/0x94bc1d555e63eea23fe7fdbf937ef3f9ac5fcf8f

交易實例:https://bscscan.com/tx/0x70f367b9420ac2654a5223cc311c7f9c361736a39fd4e7dff9ed1b85bab7ad54

加密流動性平臺Paradigm正在Starknet上孵化新應用鏈“Paradex”:金色財經報道,加密貨幣流動性平臺Paradigm(非同名風險投資公司)孵化了一個名為“Paradex”的去中心化永續衍生品 2 層應用鏈,該項目被描述為混合衍生品交易所,將把Paradigm的流動性與DeFi的透明度和自我托管相結合。根據一份聲明,它將作為基于Starknet開發人員堆棧的鏈運營,并且是 Starnet貢獻者StarkWare和Paradigm之間持續六個月合作的成果。 本周早些時候,Starknet推出了應用鏈框架,促進在其生態系統內創建多個特定于應用程序的區塊鏈。[2023/7/22 15:51:24]

合約地址

Masterchef合約:https://bscscan.com/address/0xa386f30853a7eb7e6a25ec8389337a5c6973421d#code

加密托管機構Xapo Bank集成閃電網絡,并與Lightspark達成合作:金色財經報道,加密托管機構XapoBank整合了基于比特幣的閃電網絡,并與Lightspark合作,該公司由前FacebookCrypto負責人DavidMarcus掌舵,并于2017年將其機構業務出售給Coinbase,以專注于零售領域。XapoBank的用戶現在可以在任何接受閃電支付的供應商處即時即時支付不超過100美元的小額消費,而無需支付高額交易費和等待漫長的區塊鏈確認時間。[2023/3/2 12:39:09]

攻擊流程

注意,這個攻擊流程是以下面這個交易為基礎的:https://bscscan.com/tx/0x70f367b9420ac2654a5223cc311c7f9c361736a39fd4e7dff9ed1b85bab7ad54

SPARK明日空投 XRP地址增長迅速:金色財經報道,根據santiment數據顯示,或因接收SPARK空投,Ripple的地址增長迅速,持有千萬XRP以上的地址數量已經增至新高339。 (注:12月12日,區塊鏈平臺Flare Network將以1:1的比例向XRP持有者空投450億個spark代幣。)[2020/12/11 14:54:04]

準備階段:

攻擊者部署了兩個惡意的代幣合約UGT和UBT。

在UBT代幣合約中,有兩個惡意的函數實現:

1.在"transferFrom()"函數中,攻擊者實現了對MasterChef的"deposit()"函數的調用,以存入LP代幣。

2.一個"withdrawAsset()"函數,將調用Masterchef的"withdraw()"來提取存入的LP代幣。

火幣日本聯合日本12家持牌交易所商討瑞波空投幣Spark發放事宜:12月4日,據官方消息,火幣日本聯合12家持金融廳牌照交易所商討瑞波空投幣Spark的發放事宜,如果Spark在2022年6月12日前獲得JVCEA和FSA批準上市,各交易所屆時將會向XRP持有者開啟空投。

Spark為瑞波投資部門 Xpring所投項目 Flare Networks發布的代幣。2020 年 8 月份,Flare Networks 宣布將推出自己的代幣 Spark,除了 Ripple 官方的 XRP 地址,其余的 XRP 持有者可以 1:1 獲得空投,Spark 總量為 450 億。

13家交易所分別為: 火幣日本,bitFlyer,QUOINE(Liquid by Quoine),Bitbank,SBI VC,Bitpoint,DMM Bitcoin,Xtheta,Coincheck,Decurret,LVC,其他1家。[2020/12/4 14:01:31]

攻擊階段:

攻擊者利用閃電貸獲得了156,984BSC-USD和157,210BUSD。

攻擊者向ParaPair發送通過閃電貸獲得的BSC-USD和BUSD代幣,并收到155,935枚LP代幣作為回報。

然后,攻擊者調用"depositByAddLiquidity()"函數,將LP代幣存入資金池。

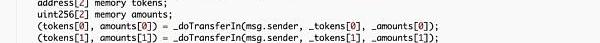

1.在調用此函數時:輸入參數“_pid”為18,“_tokens”為。

2.因為depositByAddLiquidity()會調用“UBT.transferFrom()”函數,因此MasterChef.deposit()函數會被觸發并且向合約存入155,935LP代幣。

3.因此,155,935LP代幣被存入了兩次并且攻擊者獲得了兩份“userInfo”的記錄(一次是從UBT,另一次是從攻擊者的合約)。

最后,攻擊者提取了兩次:

1.第一次是通過函數“UBT.withdrawAsset()”。

2.另一個是來自攻擊者對“Masterchef.withdraw()”函數的調用。最后,攻擊者刪除了流動資金并返還了閃電貸。

合約漏洞分析

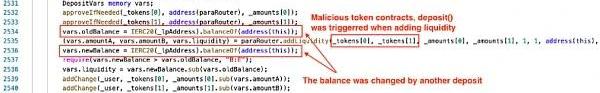

在函數`MasterChef.depositByAddLiquidity()`中,作為參數傳入的`_tokens`可以與池中的編號為`_pid`的tokens不匹配。

`depositByAddLiquidity()`函數通過調用`addLiquidityInternal()`函數,觸發了傳入惡意代幣的“transferFrom”函數,進而導致了重入的問題。因此,同一份LP代幣被存入兩次。

資產去向

截至3月13日,總共有價值約170萬美元的資產被盜。3000個BNB仍然在攻擊者在BSC的地址中,235個ETHs則通過Birdge轉移到以太坊,并通過Tornado進行洗白。

寫在最后

該次事件可通過安全審計發現相關風險:審計可以發現重入問題和外部依賴問題。

同時,CertiK的安全專家建議:

時刻關注函數的外部輸入,盡量避免傳入合約地址作為參數。

關注外部調用,為所有可能出現重入危險的外部調用函數加上“nonReentrant”修飾函數。

本次事件的預警已于第一時間在CertiK項目預警推特進行了播報。

除此之外,CertiK官網https://www.certik.com/已添加社群預警功能。在官網上,大家可以隨時看到與漏洞、黑客襲擊以及RugPull相關的各種社群預警信息。

感謝DAOrayaki社區貢獻者DAOctor、Will、Younes、Yofu、Herry及DoraFactoryEricZhang討論及反饋.

1900/1/1 0:00:00Polkadot生態研究院出品,必屬精品波卡一周觀察,是我們針對波卡整個生態在上一周所發生的事情的一個梳理,同時也會以白話的形式分享一些我們對這些事件的觀察.

1900/1/1 0:00:002022.1.31第103期 本期關鍵字 Fantom的TVL超過BSC;OpenSea一月交易額創新高;Twitter正擴大其加密團隊;谷歌成立區塊鏈部門;YouTube正在探索NFT功能;E.

1900/1/1 0:00:00SupraOracles很高興地宣布與TGDAO3.0建立合作伙伴關系,TGDAO3.0是投資傳統和加密初創公司的發布平臺.

1900/1/1 0:00:00Jan.2022,Grace@footprint.networkDataSource:FootprintAnalytics繼探討了各國對元宇宙的態度和動作之后,筆者發現任各界紛紛擾擾評判不一.

1900/1/1 0:00:00三月總結 MixMarvelDAOVenture3月,MixMarvel成立了去中心化投資組織MixMarvelDAOVenture,已準備好進入專業投資和孵化高質量Web3項目和團隊的階段.

1900/1/1 0:00:00