BTC/HKD-0.08%

BTC/HKD-0.08% ETH/HKD+0.17%

ETH/HKD+0.17% LTC/HKD+0.43%

LTC/HKD+0.43% ADA/HKD+1.64%

ADA/HKD+1.64% SOL/HKD+0.84%

SOL/HKD+0.84% XRP/HKD+2.19%

XRP/HKD+2.19%l無常損失的定義

無常損失,英文為ImpermanentLoss,即資產因幣價變化,資產在流動性池內及池外的兩種狀況的資產差額。無常損失針對的是向DEX的流動性池中注入資產的提供者,稱為流動性提供者,LP在將資產注入流動性池,和不將資產注入流動性池,上述兩種不同方向下的資產機會成本。

l無常損失舉例

為了更好的說明無常損失是什么,首先我們假設有如下三個前提:

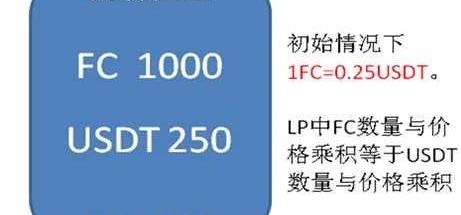

第一,假設有如下流動性池。這里仍延續上一期知識小課堂中的AMM例子,流動性池中現有1000FC及250USDT。

如下圖FC和USDT流動性池。根據經典流動性池的特點,FC數量和USDT數量的乘積為一個常數,公式即為X*Y=K。初始情況下,FC和USDT在池子中的價格為1:1,若FC現價為0.25美元,USDT為穩定幣1美元,假設池子中的FC數量為為1000個,則USDT的數量為/1=250個。根據X*Y=K,可得常數K為1000*250=250000。

Beosin:SEAMAN合約遭受漏洞攻擊簡析:金色財經報道,根據區塊鏈安全審計公司Beosin旗下Beosin EagleEye 安全風險監控、預警與阻斷平臺監測顯示,2022年11月29日,SEAMAN合約遭受漏洞攻擊。Beosin分析發現是由于SEAMAN合約在每次transfer函數時,都會將SEAMAN代幣兌換為憑證代幣GVC,而SEAMAN代幣和GVC代幣分別處于兩個交易對,導致攻擊者可以利用該函數影響其中一個代幣的價格。

攻擊者首先通過50萬BUSD兌換為GVC代幣,接下來攻擊者調用SEAMAN合約的transfer函數并轉入最小單位的SEAMAN代幣,此時會觸發合約將能使用的SEAMAN代幣兌換為GVC,兌換過程是合約在BUSD-SEAMAN交易對中將SEAMAN代幣兌換為BUSD,接下來在BUSD-GVC交易對中將BUSD兌換為GVC,攻擊者通過多次調用transfer函數觸發_splitlpToken()函數,并且會將GVC分發給lpUser,會消耗BUSD-GVC交易對中GVC的數量,從而抬高了該交易對中GVC的價格。最后攻擊者通過之前兌換的GVC兌換了50.7萬的BUSD,獲利7781 BUSD。Beosin Trace追蹤發現被盜金額仍在攻擊者賬戶(0x49fac69c51a303b4597d09c18bc5e7bf38ecf89c),將持續關注資金走向。[2022/11/29 21:10:04]

Beosin:SheepFarm項目遭受攻擊事件簡析:金色財經報道,根據區塊鏈安全審計公司Beosin旗下Beosin EagleEye 安全風險監控、預警與阻斷平臺監測顯示,BNB鏈上的SheepFarm項目遭受漏洞攻擊,Beosin分析發現由于SheepFarm合約的register函數可以多次調用,導致攻擊者0x2131c67ed7b6aa01b7aa308c71991ef5baedd049多次利用register函數增大自身的gems,再利用upgradeVillage函數在消耗gems的同時累加yield屬性,最后調用sellVillage方法把yield轉換為money后再提款。本次攻擊導致項目損失了約262個BNB,約7.2萬美元。Beosin Trace追蹤發現被盜金額仍在攻擊者賬戶,將持續關注資金走向。[2022/11/16 13:10:39]

第二,假設流動性池中有我提供的100FC及25USDT,我就有流動性池中10%的資產;

Beosin:BSC鏈上的gala.games項目遭受攻擊事件簡析:金色財經報道,根據區塊鏈安全審計公司Beosin旗下Beosin EagleEye 安全風險監控、預警與阻斷平臺監測顯示,BSC鏈上的gala.games項目遭受攻擊,Beosin分析發現由于pNetwork項目的bridge配置錯誤導致pTokens(GALA) 代幣增發,累計增發55,628,400,000枚pTokens(GALA),攻擊者已經把部分pTokens(GALA) 兌換成12,976個BNB,攻擊者(0x6891A233Bca9E72A078bCB71ba02aD482A44e8C1)累計獲利約434萬美元。Beosin Trace追蹤發現被盜金額還存在攻擊者地址中。

第一筆攻擊交易:0x4b239b0a92b8375ca293e0fde9386cbe6bbeb2f04bc23e7c80147308b9515c2e

第二筆攻擊交易:0x439aa6f526184291a0d3bd3d52fccd459ec3ea0a8c1d5bf001888ef670fe616d[2022/11/4 12:17:00]

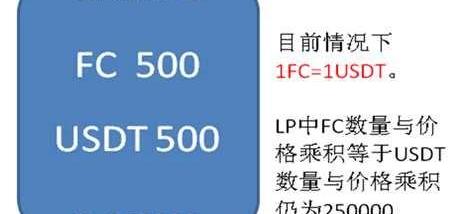

第三,FC不斷上漲,直至某一時刻,流動性池中FC數量減少至500個,USDT數量增加至500個。

安全團隊:獲利約900萬美元,Moola協議遭受黑客攻擊事件簡析:10月19日消息,據Beosin EagleEye Web3安全預警與監控平臺監測顯示,Celo上的Moola協議遭受攻擊,黑客獲利約900萬美元。Beosin安全團隊第一時間對事件進行了分析,結果如下:

第一步:攻擊者進行了多筆交易,用CELO買入MOO,攻擊者起始資金(182000枚CELO).

第二步:攻擊者使用MOO作為抵押品借出CELO。根據抵押借貸的常見邏輯,攻擊者抵押了價值a的MOO,可借出價值b的CELO。

第三步:攻擊者用貸出的CELO購買MOO,從而繼續提高MOO的價格。每次交換之后,Moo對應CELO的價格變高。

第四步:由于抵押借貸合約在借出時會使用交易對中的實時價格進行判斷,導致用戶之前的借貸數量,并未達到價值b,所以用戶可以繼續借出CELO。通過不斷重復這個過程,攻擊者把MOO的價格從0.02 CELO提高到0.73 CELO。

第五步:攻擊者進行了累計4次抵押MOO,10次swap(CELO換MOO),28次借貸,達到獲利過程。

本次遭受攻擊的抵押借貸實現合約并未開源,根據攻擊特征可以猜測攻擊屬于價格操縱攻擊。截止發文時,通過Beosin Trace追蹤發現攻擊者將約93.1%的所得資金 返還給了Moola Market項目方,將50萬CELO 捐給了impact market。自己留下了總計65萬個CELO作為賞金。[2022/10/19 17:32:31]

安全團隊:Audius項目惡意提案攻擊簡析,攻擊者總共獲利約108W美元:7月24日消息,據成都鏈安“鏈必應-區塊鏈安全態勢感知平臺”安全輿情監控數據顯示,Audius項目遭受惡意提案攻擊。成都鏈安安全團隊簡析如下:攻擊者先部署惡意合約并在Audius: Community Treasury 合約中調用initialize將自己設置為治理合約的監護地址,隨后攻擊者調用ProposalSubmitted 提交惡意85號提案并被通過,該提案允許向攻擊合約轉賬1,856w個AudiusToken,隨后攻擊者將獲得的AudiusToken兌換為ETH,總共獲利約108W美元,目前獲利資金仍然存放于攻擊者地址上(0xa0c7BD318D69424603CBf91e9969870F21B8ab4c)。[2022/7/24 2:34:31]

問題一:根據假設,我目前的資產狀況如何?

答:因為我所占流動性池的比例為10%,所以目前我在流動性池中的資產為50FC及50USDT;

問題二:如果未參與提供流動性,那么我的資產狀況如何?

答:若未提供流動性,則我的資產為100FC及25USDT

問題三:此刻我本次的無常損失是多少?

答:本次的無常損失為25美元,資產損失為20%。計算過程如下:

1、未提供流動性情況下:

我的資產為100FC及25USDT,即100*FC現價+25*USDT價格=100*1+25*1=125

2、提供流動性情況下:

我的資產為50FC及50USDT,即50*FC現價+50*USDT價格=50*1+50*1=100

3、未提供流動性情況下的資產價格與提供流動性情況下的資產價格差:

125-100=25。損失比率為25/125=20%。

問題四:為什么會出現無常損失?

答:因為FC價格不斷上漲,而原始流動性池中FC相對就會比較便宜,所以就會有人不斷在流動性池中充入USDT,換出FC套利,池子中的FC就會減少,USDT就會變多。對于我作為流動性提供者來說,相當于我手中的FC在不斷被以比較低的價格賣出,而收入的是相對FC不斷貶值的USDT,這也就產生了無常損失。無常損失是從英文ImpermanentLoss翻譯來的,其實英文直譯就是臨時損失,也就是說,當我初始存入FC和USDT時,因為幣價的變動FC和USDT的價值比變了,這時也就產生了ImpermanentLoss。但當一段時間以后,FC和USDT的價格比又回到了我初始存入時的比例時,這種損失就會消失。所以稱為臨時損失。

問題五:無常損失的函數曲線什么樣的?

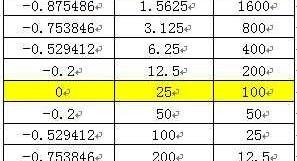

首先,通過計算,我們可以列出幾個流動性池的FC和USDT數量的時間點,并依據問題三中提到的無常損失計算方法,得出相應的損失比例。如下圖表:

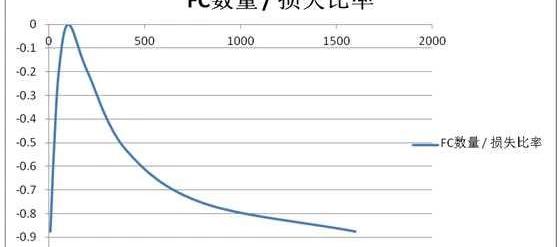

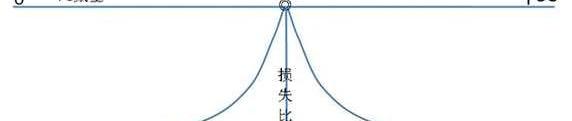

根據此表,可以得出如下橫軸為FC數量,縱軸為損失比率的折線圖。

上圖中折線交橫軸的點也就是上表中初始流動性池中的USDT為25,FC為100時狀態,此時損失比例為0。這也就意味著,如果不考慮其他收入的情況下,流動性提供者LP隨著時間的推移,資產不會增長,而最多持平。

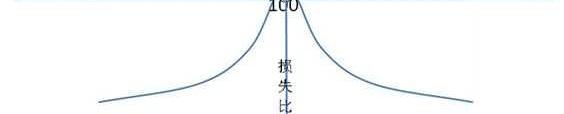

問題六:問題五中的折線圖為什么拋物線不是對稱的呢?

答:根據問題五中圖表可得知,對于FC的變動,其實損失比率也是均勻變動的。之所以問題五中折線圖不是對稱圖的原因是橫軸取值范圍為0-2000,若把問題五折線圖橫軸取值范圍擴大至0至無窮大,同時將FC數量為100為中軸線畫圖,得出的圖形大致如下:

問題七:盈利區間在哪呢?

答:以上問題所畫的圖中,均未考慮流動性提供者的收入,這里主要就是手續費收入,手續費收入又和DEX中交易對的交易頻率還有交易量有關。如果我們將手續費考慮在內的話,圖形大概如下:

如上圖,只有在坐標軸橫軸的上方,且在拋物線內的區間,才是流動性提供者LP能夠盈利的區間。

問題八:無常損失這么厲害,那為什么還有人要做流動性提供者呢?

答:大致有如下情況三種主要情況:

1、如問題七,有盈利區間可以盈利;

2、有些幣價比較穩定的交易對,在足夠長的時間內,是很大可能會回到原始比例的,這時候取出就沒有無常損失;

3、參與流動性挖礦,挖礦年華收益較高時,盈利的可能性比較大。

今天的FLUX課堂——無常損失,能夠讓大家了解流動性提供者的危與機,有助于大家走近DeFi,了解DEX。

今天初九,想必很多人都開工了吧,比特幣也給了我們大家一個開工大吉,突破五萬之后毫不停歇的上沖五萬六,連一個兩千點的回踩都沒有著實讓人有些意外.

1900/1/1 0:00:00北京時間1月4日上午7點41分,以太幣價格短暫突破了1000美元。在經歷了12月份的疲軟之后,ETH在2021年的頭幾天出現了反彈,而其在周日的強勢表現,預示著新一輪的競爭幣牛市正在開啟.

1900/1/1 0:00:00大多數購買比特幣的人都知道,這是一種存在于區塊鏈上的數字資產。眾所周知,區塊鏈網絡由于其去中心化的特性及自帶的激勵計劃,它的安全性是非常高的,但不斷學習了解任何可能存在的潛在風險還是很重要的,特.

1900/1/1 0:00:00近期數字貨幣出現了一顆耀眼的幣種—以太坊,隨著近期比特幣處于調整之中,以太坊乘勢而上接連創下新高,多頭最高觸及1474.99美元一線,1500美元關口亦是近在咫尺.

1900/1/1 0:00:00現階段中心化市場平臺能夠提供主流用戶所期望的服務和可靠性水平,但也可能缺乏透明度,收取高費用,并實施用戶可能不同意的規則。這就是去中心化市場所能改進地方.

1900/1/1 0:00:002020年1月21日下午6點,BlockArk聯合創始人船長將對話MAPS.ME商務總監Tina.

1900/1/1 0:00:00