BTC/HKD-6.23%

BTC/HKD-6.23% ETH/HKD-11.48%

ETH/HKD-11.48% LTC/HKD-11.97%

LTC/HKD-11.97% ADA/HKD-9.86%

ADA/HKD-9.86% SOL/HKD-8.75%

SOL/HKD-8.75% XRP/HKD-8.4%

XRP/HKD-8.4%背景

區塊鏈的世界遵循黑暗森林法則,在這個世界我們隨時可能遭受到來自不明的外部攻擊,作為普通用戶不進行作惡,但是了解黑客的作惡的方式是十分必要的。

慢霧安全團隊此前發布了區塊鏈黑暗森林自救手冊

(https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook),其中提到了不少關于針對 NFT 項目方的 Discord 進行攻擊的手法,為了幫助讀者對相關釣魚方式有更清晰的認知,本文將揭露其中一種釣魚方法,即通過惡意的書簽來盜取項目方 Discord 賬號的 Token,用來發布虛假信息等誘導用戶訪問釣魚網站,從而盜取用戶的數字資產。

釣魚事件

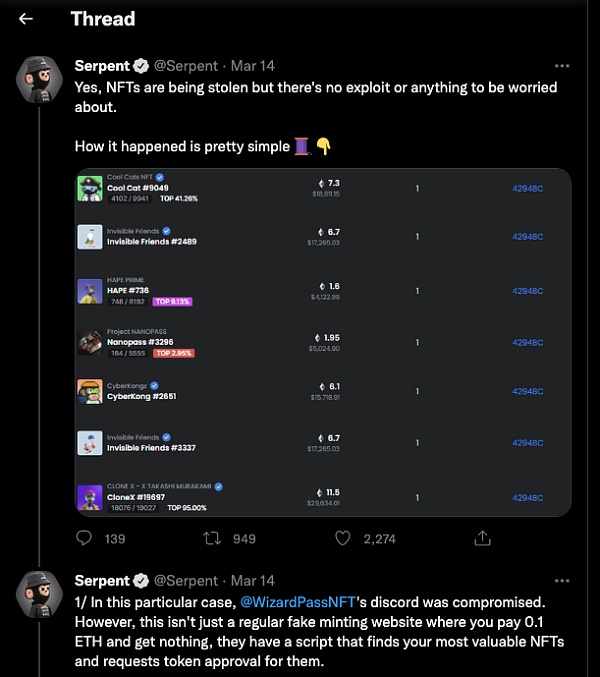

先來回顧一起 Discord 釣魚事件:2022 年 3 月 14 日,一則推特稱 NFT 項目 Wizard Pass 的 Discord 社區被詐騙者入侵,目前已造成 BAYC、Doodles、Clone X 等 NFT 被盜,詳情如下:

慢霧:利用者通過執行惡意提案控制了Tornado.Cash的治理:金色財經報道,SlowMist發布Tornado.Cash治理漏洞解析。 5月20日,Tornado.Cash遭受了治理攻擊,利用者通過執行惡意提案控制了Tornado.Cash的治理。5月13日,利用者發起了20提案,并在提案中說明20提案是對16提案的補充,具有相同的執行邏輯。但實際上,提案合約多了一個自毀邏輯,其創建者是通過create2創建的,具有自毀功能,所以在與提案合約自毀后,利用者仍可以部署不同的以與以前相同的方式將字節碼發送到相同的地址。不幸的是,社區沒有看到擬議合約中的犯規行為,許多用戶投票支持該提案。

在5月18日,利用者通過創建具有多個交易的新地址,反復將0代幣鎖定在治理中。利用提案合約可以銷毀并重新部署新邏輯的特性,利用者在5月20日7:18(UTC)銷毀了提案執行合約,并在同一地址部署了一個惡意合約,其邏輯是修改用戶在治理中鎖定的代幣數量。

攻擊者修改完提案合約后,于5月20日7:25(UTC)執行惡意提案合約。該提案的執行是通過 Delegatecall 執行的,因此,該提案的執行導致治理合約中由開發者控制的地址的代幣鎖定量被修改為 10,000。提案執行完成后,攻擊者從治理庫中解鎖了TORN代幣。金庫中的TORN代幣儲備已經耗盡,同時利用者控制了治理。[2023/5/21 15:17:00]

(來源:https://twitter.com/SerpentAU/status/1503232270219431941)

慢霧:NimbusPlatform遭遇閃電貸攻擊,損失278枚BNB:據慢霧安全團隊情報,2022 年 12 月 14 日, BSC 鏈上的NimbusPlatform項目遭到攻擊,攻擊者獲利約278枚BNB。慢霧安全團隊以簡訊的形式分享如下:

1. 攻擊者首先在 8 天前執行了一筆交易(0x7d2d8d),把 20 枚 BNB 換成 NBU_WBNB 再換成 GNIMB 代幣,然后把 GNIMB 代幣轉入 Staking 合約作質押,為攻擊作準備;

2. 在 8 天后正式發起攻擊交易(0x42f56d3),首先通過閃電貸借出 75477 枚 BNB 并換成 NBU_WBNB,然后再用這些 NBU_WBNB 代幣將池子里的絕大部分 NIMB 代幣兌換出;

3. 接著調用 Staking 合約的 getReward 函數進行獎勵的提取,獎勵的計算是和 rate 的值正相關的,而 rate 的值則取決于池子中 NIMB 代幣和 GNIMB 代幣的價格,由于 NIMB 代幣的價格是根據上一步閃電貸中被操控的池子中的代幣數量來計算的,導致其由于閃電貸兌換出大量的代幣而變高,最后計算的獎勵也會更多;

4. 攻擊者最后將最后獲得的 GNIMB 代幣和擁有的 NIMB 代幣換成 NBU_WBNB 代幣后再換成 BNB,歸還閃電貸獲利;

此次攻擊的主要原因在于計算獎勵的時候僅取決于池子中的代幣數量導致被閃電貸操控,從而獲取比預期更多的獎勵。慢霧安全團隊建議在進行代幣獎計算時應確保價格來源的安全性。[2022/12/14 21:44:29]

牽出其中一個解讀:

慢霧:Transit Swap黑客攻擊交易被搶跑,套利機器人獲利超100萬美元:10月1日消息,據慢霧安全團隊情報,Transit Swap 黑客轉移用戶 BSC 鏈 BUSD 資產時被套利機器人搶跑,區塊高度為21816885,獲利107萬BUSD。套利機器人相關地址列表如下:0xa957...70d2、0x90b5...8ff4、0xcfb0...7ac7、

截止到目前,在各方的共同努力下,黑客已將 70% 左右的被盜資產退還到Transit Swap開發者地址,建議套利機器人所屬人同樣通過service@transit.finance或鏈上地址與Transit Swap取得聯系,共同將此次被盜事件的受害用戶損失降低到最小。[2022/10/2 18:37:44]

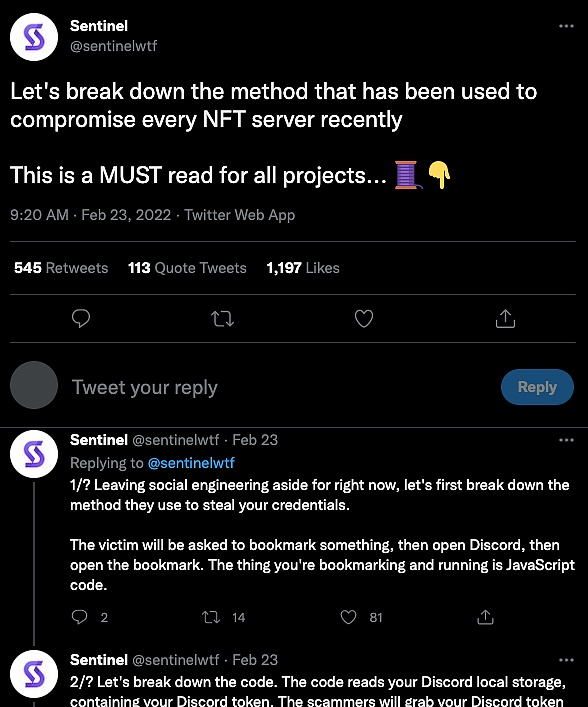

(來源:https://twitter.com/sentinelwtf/status/1496293768542429187)

該解讀里說的 bookmark 就是瀏覽器書簽,這個書簽里的內容可以是一段 JavaScript 惡意代碼,當 Discord 用戶點擊時,惡意 JavaScript 代碼就會在用戶所在的 Discord 域內執行,盜取 Discord Token,攻擊者獲得項目方的 Discord Token 后就可以直接自動化接管項目方的 Discord 賬戶相關權限。

慢霧:Cover協議被黑問題出在rewardWriteoff具體計算參數變化導致差值:2020年12月29日,慢霧安全團隊對整個Cover協議被攻擊流程進行了簡要分析。

1.在Cover協議的Blacksmith合約中,用戶可以通過deposit函數抵押BPT代幣;

2.攻擊者在第一次進行deposit-withdraw后將通過updatePool函數來更新池子,并使用accRewardsPerToken來記錄累計獎勵;

3.之后將通過_claimCoverRewards函數來分配獎勵并使用rewardWriteoff參數進行記錄;

4.在攻擊者第一次withdraw后還留有一小部分的BPT進行抵押;

5.此時攻擊者將第二次進行deposit,并通過claimRewards提取獎勵;

6.問題出在rewardWriteoff的具體計算,在攻擊者第二次進行deposit-claimRewards時取的Pool值定義為memory,此時memory中獲取的Pool是攻擊者第一次withdraw進行updatePool時更新的值;

7.由于memory中獲取的Pool值是舊的,其對應記錄的accRewardsPerToken也是舊的會賦值到miner;

8.之后再進行新的一次updatePool時,由于攻擊者在第一次進行withdraw后池子中的lpTotal已經變小,所以最后獲得的accRewardsPerToken將變大;

9.此時攻擊者被賦值的accRewardsPerToken是舊的是一個較小值,在進行rewardWriteoff計算時獲得的值也將偏小,但攻擊者在進行claimRewards時用的卻是池子更新后的accRewardsPerToken值;

10.因此在進行具體獎勵計算時由于這個新舊參數之前差值,會導致計算出一個偏大的數值;

11.所以最后在根據計算結果給攻擊者鑄造獎勵時就會額外鑄造出更多的COVER代幣,導致COVER代幣增發。具體accRewardsPerToken參數差值變化如圖所示。[2020/12/29 15:58:07]

背景知識

聲音 | 慢霧:采用鏈上隨機數方案的 DApp 需緊急暫停:根據近期針對EOS DApp遭遇“交易排擠攻擊”的持續性威脅情報監測:EOS.WIN、FarmEOS、影骰、LuckBet、GameBet、Fishing、EOSDice、STACK DICE、ggeos等知名DAPP陸續被攻破,該攻擊團伙(floatingsnow等)的攻擊行為還在持續。在EOS主網從根本上解決這類缺陷之前,慢霧建議所有采用鏈上隨機數方案的DAPP緊急暫停并做好風控機制升級。為了安全起見,強烈建議所有競技類DAPP采用EOS官方很早就推薦的鏈下隨機種子的隨機數生成方案[2019/1/16]

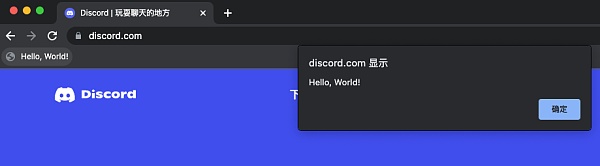

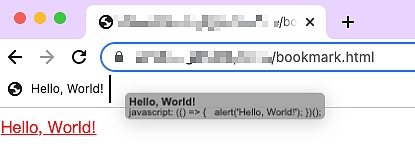

要理解該事件需要讀者有一定的背景知識,現在的瀏覽器都有自帶的書簽管理器,在提供便利的同時卻也容易被攻擊者利用。通過精心構造惡意的釣魚頁面可以讓你收藏的書簽中插入一段 JavaScript 代碼,當受害者點擊書簽時會以當前瀏覽器標簽頁的域進行執行。

以上圖為例,受害者打開了 discord.com 官網,并在這個頁面點擊了之前收藏的惡意的書簽“Hello,World!” 從而執行了一個彈窗語句,可以發現執行的源顯示的是 discord.com。

這里有一個域的概念,瀏覽器是有同源策略等防護策略的,按理不屬于 discord.com 做出的操作不應該在 discord.com 域的頁面有響應,但書簽卻繞過了這個限制。

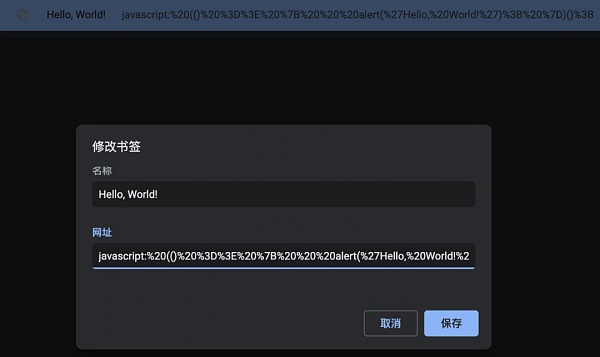

可以預見書簽這么個小功能隱含的安全問題,正常添加書簽的方式會明顯看到書簽網址:

稍微有安全意識的讀者應該會直接看到網址信息明顯存在問題。

當然如果是一個構造好誘導你拖拽收藏到書簽欄到頁面呢?可以看到 twitter 鏈接中的演示視頻就是構造了這么個誘導頁面:”Drag this to your bookmarked”。

也就是拖著某個鏈接即可添加到書簽欄,只要釣魚劇本寫得足夠真實,就很容易讓安全意識不足的用戶中招。

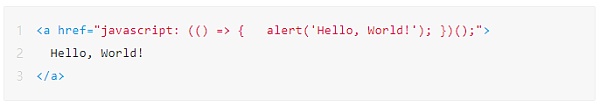

要實現拖拽即可添加到書簽欄只需要構造一個 a 標簽,下面是示例代碼:

書簽在點擊時可以像在開發者工具控制臺中的代碼一樣執行,并且會繞過 CSP(Content Security Policy)策略。

讀者可能會有疑問,類似 “javascript:()” 這樣的鏈接,在添加進入到瀏覽器書簽欄,瀏覽器竟然會沒有任何的提醒?

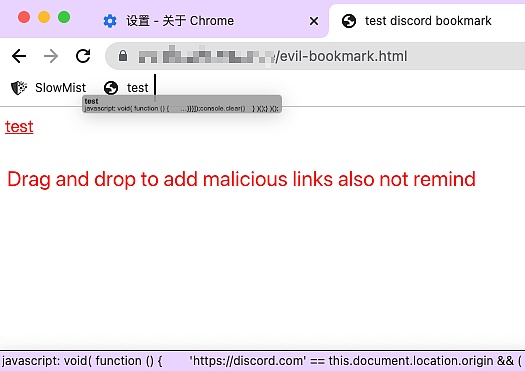

筆者這里以谷歌和火狐兩款瀏覽器來進行對比。

使用谷歌瀏覽器,拖拽添加正常的 URL 鏈接不會有任何的編輯提醒。

使用谷歌瀏覽器,拖拽添加惡意鏈接同樣不會有任何的編輯提醒。

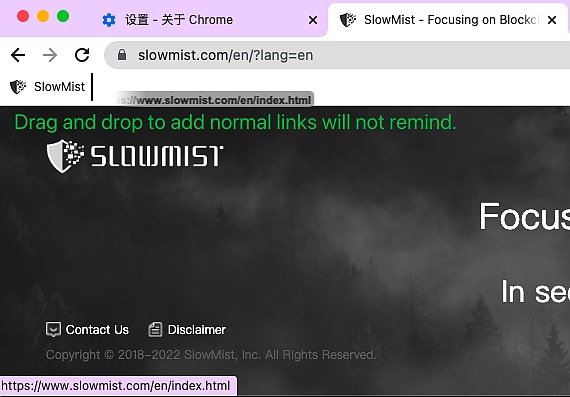

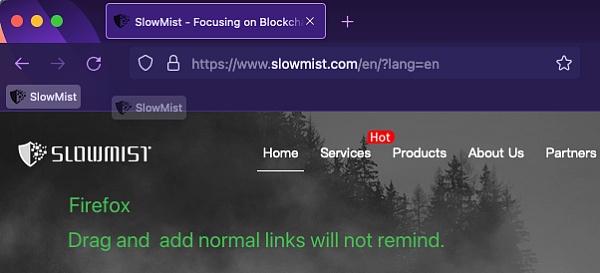

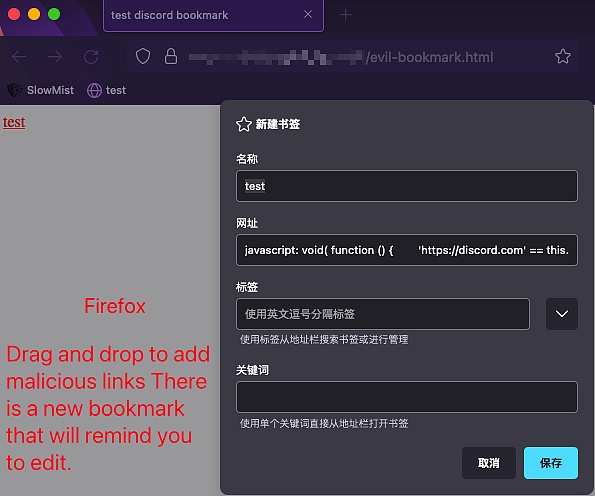

使用火狐瀏覽器如果添加正常鏈接不會有提醒。

使用火狐瀏覽器,如果添加惡意鏈接則會出現一個窗口提醒編輯確認保存。

由此可見在書簽添加這方面火狐瀏覽器的處理安全性更高。

場景演示

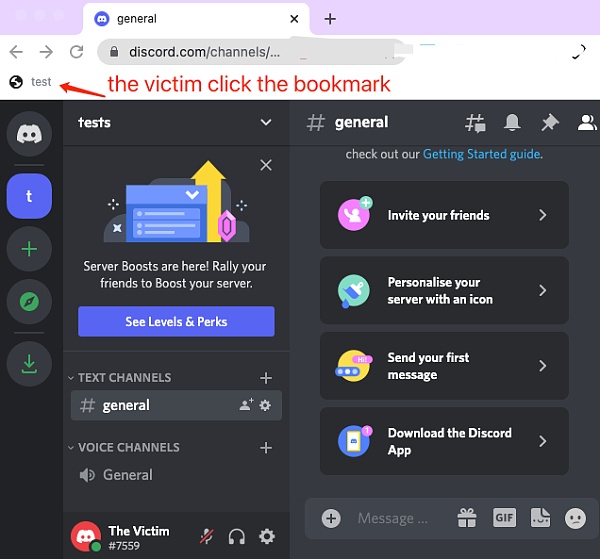

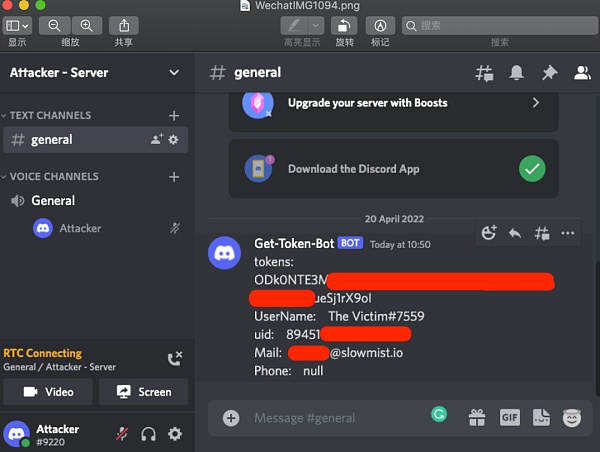

演示采用的谷歌瀏覽器,在用戶登錄 Web 端 Discord 的前提下,假設受害者在釣魚頁面的指引下添加了惡意書簽,在 Discord Web 端登錄時,點擊了該書簽,觸發惡意代碼,受害者的 Token 等個人信息便會通過攻擊者設置好的 Discord webhook 發送到攻擊者的頻道上。

下面是演示受害者點擊了釣魚的書簽:

下面是演示攻擊者編寫的 JavaScript 代碼獲取 Token 等個人信息后,通過 Discord Server 的 webhook 接收到。

筆者補充幾點可能會產生疑問的攻擊細節:

1. 為什么受害者點了一下就獲取了?

通過背景知識我們知道,書簽可以插入一段 JavaScript 腳本,有了這個幾乎可以做任何事情,包括通過 Discord 封裝好的 webpackChunkdiscord_app 前端包進行信息獲取,但是為了防止作惡的發生,詳細的攻擊代碼筆者不會給出。

2. 為什么攻擊者會選擇 Discord webhook 進行接收?

因為 Discord webhook 的格式為

“https://discord.com/api/webhooks/xxxxxx”,直接是 Discord 的主域名,繞過了同源策略等問題,讀者可以自行新建一個 Discord webhook 進行測試。

3. 拿到了 Token 又能怎么樣?

拿到了 Token 等同于登錄了 Discord 賬號,可以做登錄 Discord 的任何同等操作,比如建立一個 Discord webhook 機器人,在頻道里發布公告等虛假消息進行釣魚。

總結

攻擊時刻在發生,針對已經遭受到惡意攻擊的用戶,建議立刻采取如下行動進行補救:

1. 立刻重置 Discord 賬號密碼。

2. 重置密碼后重新登錄該 Discord 賬號來刷新 Token,才能讓攻擊者拿到的 Token 失效。

3. 刪除并更換原有的 webhook 鏈接,因為原有的 webhook 已經泄露。

4. 提高安全意識,檢查并刪除已添加的惡意書簽。

作為用戶,重要的是要注意任何添加操作和代碼都可能是惡意的,Web 上會有很多的擴展看起來非常友好和靈活。書簽不能阻止網絡請求,在用戶手動觸發執行的那一刻,還是需要保持一顆懷疑的心。

本文到這邊就結束了,慢霧安全團隊將會揭露更多關于黑暗森林的攻擊事件,希望能夠幫助到更多加密世界的人。

By:耀@慢霧安全團隊

Dep-DAO基于DREP底層公鏈發起的DAO組織生態,旨在打造一個去中心化組織,實施社區共建生態協同自治,在此基礎上DEP應運而生,搭載web3.0技術.

1900/1/1 0:00:00在加密貨幣市場逐漸步入寒冬時,曾在幣圈大肆流傳的 Virgil Griffith 被捕事件也終于在近日迎來了最終審判.

1900/1/1 0:00:00來源公號:老雅痞 馬斯克建議 Twitter Blue 會員功能大改 圖:上個月,馬斯克在柏林Gruenheide的特斯拉 "Gigafactory"斯克周六晚在一系列推文中.

1900/1/1 0:00:00原文標題:《Berkeley Blockchain Xcelerator: 2022 Cohort Announcement and Ecosystem News》導讀:近日.

1900/1/1 0:00:00自去年元宇宙概念受到廣泛關注以來,相關產業主體積極布局,我國各地方政府也紛紛出臺了支持元宇宙發展的相關政策.

1900/1/1 0:00:00最近兩年哪些詞匯最引入關注呢?想必“元宇宙”一詞一定會占有一席之地。據悉,2021年百度、谷歌有關元宇宙一詞的搜索量均已達到數十億量級別,同時2021年也是元宇宙元年.

1900/1/1 0:00:00