BTC/HKD+0.71%

BTC/HKD+0.71% ETH/HKD+0.4%

ETH/HKD+0.4% LTC/HKD-1.52%

LTC/HKD-1.52% ADA/HKD+0.54%

ADA/HKD+0.54% SOL/HKD+0.84%

SOL/HKD+0.84% XRP/HKD+2.32%

XRP/HKD+2.32%2022年,區塊鏈行業迎來新的發展時期,但各類安全風險也在不斷升級。

成都鏈安新推出的《安全研究季報》欄目,將為大家盤點每季度全球區塊鏈安全態勢。

今天,跟著我們一起來回顧,2022年Q1區塊鏈安全生態都發生了什么。

2022年Q1區塊鏈安全生態概覽

安全事件造成的損失高達約12億美元

2022年第一季度 ,根據成都鏈安[鏈必應-區塊鏈安全態勢感知平臺]監測到的數據統計,攻擊類安全事件造成的損失高達約12億美元,較去年同期(2021年Q1)的1.3億美元上漲約9倍。同時也比2021年的任何一個季度損失的金額都要高。

2022年3月,Ronin攻擊事件造成6.25億美元資金被盜,超越2021年8月Poly Network被攻擊的6.1億美元,登上Defi黑客攻擊損失榜第一位。當然,不是每個項目都能像Poly Network一樣能夠追回資金。截止本報告撰寫時(4月),Ronin的黑客依舊在分批次進行洗錢。

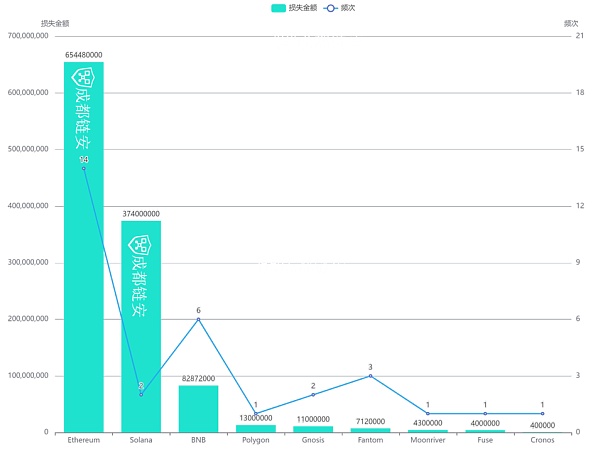

從鏈平臺來看

Ethereum和BNB依舊是被攻擊頻次最高的兩條鏈,但高攻擊頻次并不意味著高損失金額。2022年第一季度,我們監測到Solana鏈典型攻擊事件2起,損失金額卻高達3億7400萬美元,遠遠多于BNB Chain上的損失。

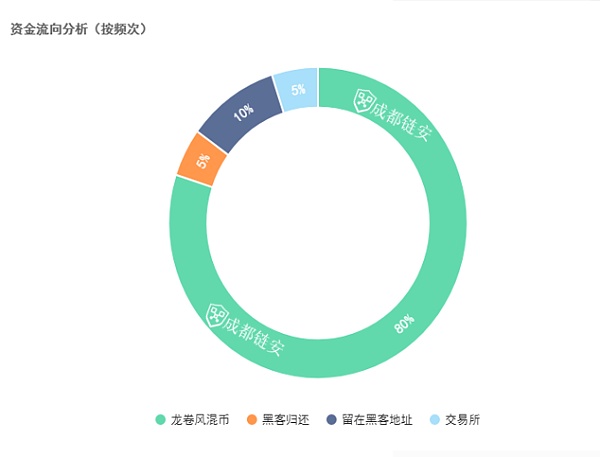

從資金流向來看

80%的情況下,黑客都會最終將盜取資金轉入Tornado.Cash進行混幣。有10%的情況,黑客會將資金暫時留在自己的地址,有時要等待幾個月,甚至幾年才對贓款進行轉移。有少部分黑客會主動歸還盜取資金。

Circle產品主管:2022年一切都將成為NFT:金色財經報道,Circle 產品主管雷切爾·梅耶斯 (Rachel Mayers) 談到對2022年的預測時表示,NFT 的用例將繼續爆炸式增長。雖然我們看到數字收藏品和藝術品是 2021 年公司的主要用例,但在 2022 年,我們將看到更多 NFT 用例。我們將看到像 GameStop 或 7-11 這樣的零售商可能會使用 NFT 來激勵現實生活中的交易,利用創作者為他們的店面增加流量。因此,品牌和創作者只是在獎勵 NFT、分發內容、進行購買方面加強忠誠度社區行為。明年一切都將是 NFT。(forkast)[2022/1/6 8:29:00]

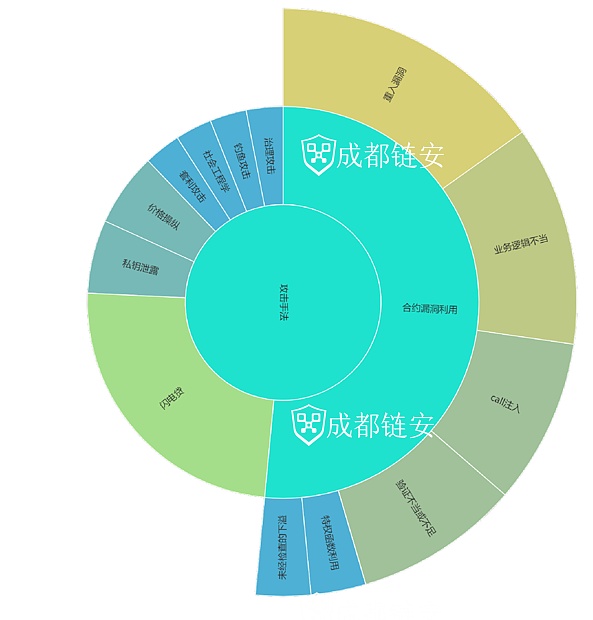

從攻擊手法來看

合約漏洞利用和閃電貸攻擊是黑客最常使用的手段。50%的攻擊手法為合約漏洞利用。

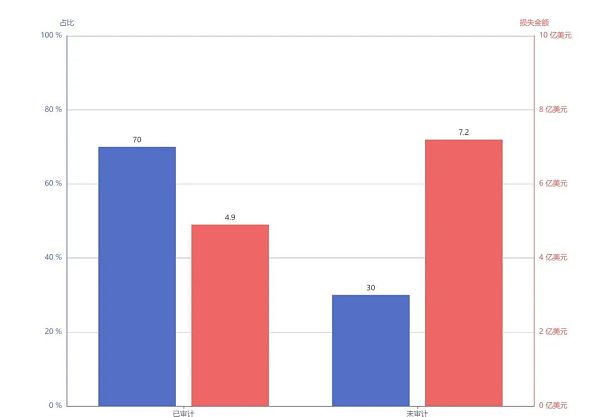

從審計情況來看

在被攻擊的項目中,70%的項目經過了第三方安全公司的審計。然而在剩余30%未經審計的項目中,因攻擊事件遭受的損失卻占了整個損失金額的60%以上。

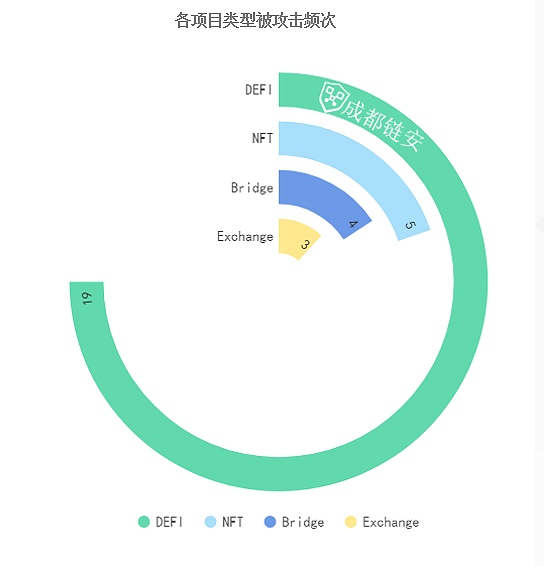

從項目類型來看

DEFI項目依舊是黑客攻擊的熱點領域,占了總共被攻擊項目數量的60%。而跨鏈橋雖然被攻擊的次數不多,但涉及的金額卻巨大。

Q1發生典型攻擊事件超30起

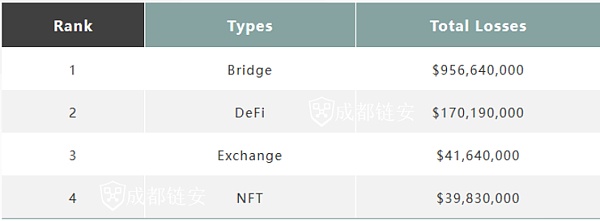

跨鏈橋類項目損失慘重

2022 年第一季度,區塊鏈領域共發生典型安全事件約30起。總損失金額約為12億美元,與去年同期相比增長了823%。

在前20排名里,損失金額最高的Ronin為6.25億,約是金額最低的Build Finance(112萬美元)的558倍。

俄羅斯杜馬議員:最早要到2022年2月俄羅斯加密貨幣法才會取得進展:金色財經報道,根據一位俄羅斯杜馬議員說法,那些希望看到加密法規在俄羅斯推出的人至少需要等到2022年2 月才能看到任何立法草案的樣子。俄羅斯國家杜馬副議長阿列克謝·戈爾杰耶夫已被任命為一個工作組的負責人,該工作組將準備“關于立法”的提案以監管俄羅斯加密貨幣的流通。該小組成員來自央行的高管以及“相關部委和部門”的人士。許多政府部門贊成對加密貨幣監管采取更漸進的方法,而中央銀行則贊成完全禁止或堅持要求所有加密貨幣投資者在海外平臺上開展業務,它聲這將有助于將加密貨幣排除在俄羅斯金融體系之外。(cryptonews)[2021/12/23 7:59:53]

從統計圖表可以看到,Ronin和Wormhole兩個項目的損失金額達到了9億5000萬美元,占2022年Q1總損失金額的80%。值得注意的是,這兩者均為跨鏈橋類項目。

被攻擊項目類型方面

DeFi仍為黑客攻擊的重點領域

2022 年第一季度,區塊鏈領域,DeFi項目仍為黑客攻擊的重點領域,共發生19起安全事件,約60%的攻擊發生在DeFi領域。

合成資產協議Synthetix將于2022年Q1上線期貨主網:據官方消息,合成資產協議Synthetix發文更新項目進展。團隊稱,SIP-80和SIP-184代碼已經完成,正在接受審計。新功能“next-price orders”的附加邏輯正在進行中,接近最終確定。接下來將在測試網上測試SIP-184(本周),以盡可能降低費用,然后準備在明年1月中旬上線主網。主網上線將分幾個階段進行,隨著基礎機制的有效性得到驗證,將逐步擴大最大未平倉利率上限。屆時Synthetix將在高性能Layer 2平臺OΞ上推出一個全鏈可組合的永續期貨市場。期貨主網將推出三款受支持的Synth(BTC、ETH和LINK)。Spartan Council和Chainlink目前正在討論擴大支持的Synth的數量,這將允許主網上線后更快推出期貨市場。[2021/12/1 12:43:16]

此外,針對NFT的攻擊事件在2022年第一季度有所上升,跨鏈橋項目被攻擊了4次,造成的損失卻高達9億5000萬美元,占到2022年一季度損失金額的80%,跨鏈橋安全事件頻發,涉及金額巨大。

鏈平臺損失金額方面

Ethereum損失金額占比最高

2022 年第一季度,Ethereum和Solana鏈上攻擊損失金額排名前2,分別為6億5448萬和3億7400萬美元。

動態 | 調查:42%受訪者預計區塊鏈等技術將推動2020年中國經濟蓬勃發展:據中國發展網消息,1月16日,全球最大的專業會計團體之一澳洲會計師公會發布《2020年中國經濟前景與企業信心調查》。調查顯示,支持產業升級與研發投入和激勵創新科技應用的相關政策初見成效。42%的受訪者預計,人工智能、區塊鏈技術、云計算、自動化與機器人等新興技術將推動2020年中國經濟的蓬勃發展,這表明商界充分認可創新科技的價值,看好新興技術將在經濟發展,生產效率和企業盈利等方面起到引領作用,為發展注入活力與潛力。[2020/1/16]

Ethereum被攻擊的頻次也是最多的,占到了總頻次的45%;排名第二的是BNB Chain,占比19%。

Solana鏈上的兩次攻擊事件都造成了巨額損失:Wormhole損失3億2600萬美元,Cashio損失4800萬美元。兩者的攻擊手法同為合約漏洞利用。

鏈平臺損失金額占比

此外,一些TVL排名靠前的公鏈在2022年第一季度未檢測到重大安全事件,如:Terra、Avalanche、Tron等。

攻擊手法分析

合約漏洞利用和閃電貸最常見

2022 年第一季度,區塊鏈安全生態領域,約50%的攻擊方式為合約漏洞利用,24%的攻擊方式為閃電貸。

有12%的攻擊為私鑰泄露、釣魚攻擊和社會工程學攻擊。此類攻擊源于項目方沒有保管好私鑰或警惕性不足。

McAfee預計比特幣價格在2020年末達到100萬美元:McAfee發表推特稱,“我之前預計2020年末比特幣價格達到50萬美元的同時預計2017年末比特幣價格將達到五千美元。BTC的價格漲得比我預計的還要快。現在我預估2020年末比特幣價格將達到100萬美元。”[2017/11/30]

被黑客利用的合約漏洞中,最常見的漏洞為重入漏洞(30%),其次分別為業務邏輯不當(24%)、call注入攻擊(18%)和驗證不當或不足(18%);其中絕大部分漏洞都可以通過安全審計盡早發現和修復。

典型安全事件分析

案例一:TreasureDAO被攻擊事件

背景:

3月3日,TreasureDAO NFT 交易市場被曝發現漏洞,導致100多個NFT被盜。然而在事件發生幾小時后,攻擊者卻開始歸還被盜NFT。

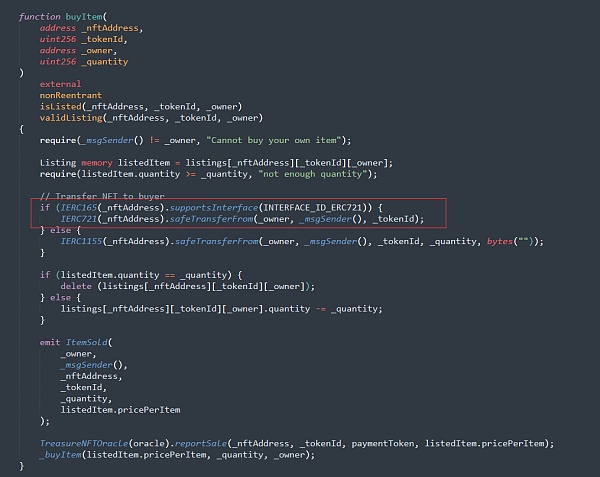

詳情:

交易發起者通過合約的buyItem函數傳入了數值為0的_quantity參數,從而無需費用就能購買TokenID為5490的ERC-721代幣。

項目合約的 buyItem 函數代碼

從代碼上來看,合約的buyItem函數在傳入_quantity參數后,并沒有做代幣類型判斷,直接將_quantity與_pricePerItem相乘計算出了totalPrice,因此safeTransferFrom函數可以在ERC-20代幣支付數額只有0的情況下,調用合約的buyItem函數來進行代幣購買。

然而在調用buyItem函數時,函數只對購買代幣類型進行了判斷,并沒有對代幣數量進行非0判斷,導致ERC-721類型的代幣可以在無視_quantity數值的情況下直接購買,從而實現了漏洞攻擊。

建議:

本次安全事件主要原因是ERC-1155代幣和ERC-721代幣混用導致的邏輯混亂,ERC-721代幣并沒有數量的概念,但是合約卻使用了數量來計算代幣購買價格,最后在代幣轉賬時也沒有進行分類討論。

建議開發者在開發多種代幣的銷售販賣合約時,需要根據不同代幣的特性來進行不同情況的業務邏輯設計。

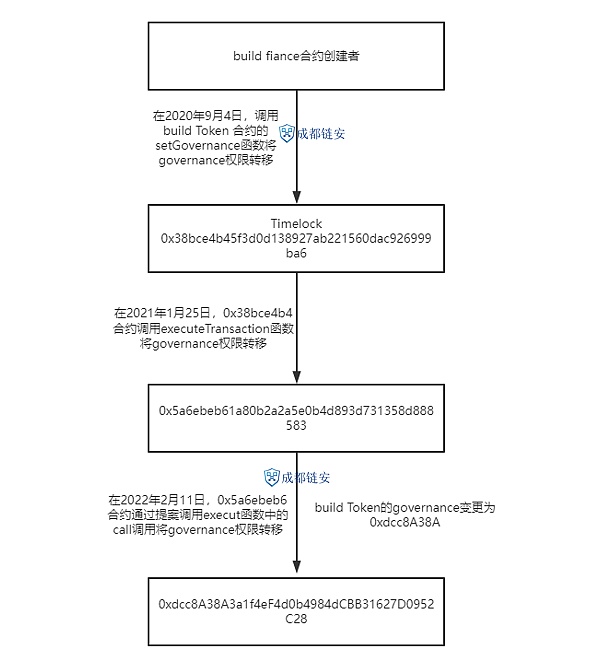

案例二:Build Finance項目遭遇治理攻擊

背景:

2 月 15 日,DAO 組織 Build Finance 表示遭遇惡意治理攻擊,攻擊者通過獲得足夠多的投票成功了控制其 Token 合約。

在2020年9月4日的一筆交易中,Build Finance合約創建者通過setGovernance函數將治理權限轉移。通過查找內部的Storage,發現權限轉移給了0x38bce4b地址。繼續跟進0x38bce4b地址,發現是一個Timelock合約,而合約中可以調用setGovernance函數的只有executeTransaction函數。

Build Finance被攻擊流程

繼續跟進發現,在2021年1月25日,0x38bce4b地址調用executeTransaction函數將權限轉移到了0x5a6ebe地址。2022年2月11日,由于投票設置的閾值較低導致提案通過,0x5a6ebe地址的治理權限變更為了0xdcc8A38A地址。在獲取到治理權限后,攻擊者惡意鑄幣并耗盡了交易池的流動性。

DAO合約應該設置合適的投票閾值,實現真正的去中心化治理,避免很少的投票數量就使得提案通過并成功執行,建議可以參考openzeppelin官方提供的治理合約的實現。

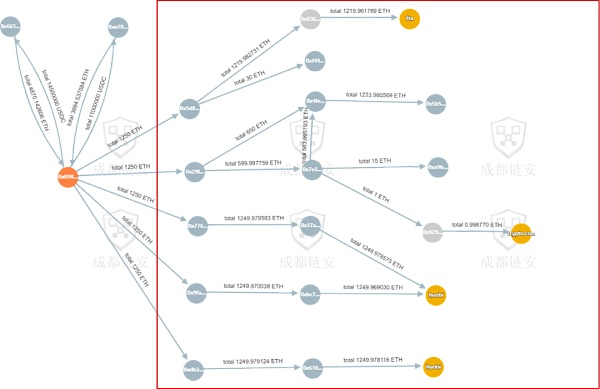

案例三:Ronin6億美元盜幣案?

3 月 23 日,Sky Mavis 的 Ronin 驗證器節點和 Axie DAO 驗證器節點遭到破壞,攻擊者使用被黑的私鑰來偽造假提款,獲利約6.25億美元。而Ronin Network直到3月29日才發現自己遭受到了攻擊。

Sky Mavis 的 Ronin 鏈目前由 9 個驗證節點組成。為了識別存款事件或取款事件,需要九個驗證者簽名中的五個。攻擊者設法控制了 Sky Mavis 的四個 Ronin 驗證器和一個由 Axie DAO 運行的第三方驗證器。此后 Ronin 官方表示,所有證據都表明這次攻擊或與社會工程學相關。

Ronin黑客洗錢過程(更新至3月30日)

1、注意簽名服務器的安全性;

2、簽名服務在相關業務下線時,應及時更新策略,關閉對應的服務模塊,并且可以考慮棄用對應的簽名賬戶地址;

3、多簽驗證時,多簽服務之間應該邏輯隔離,獨立對簽名內容進行驗證,不能出現部分驗證者能夠直接請求其它驗證者進行簽名而不用經過驗證的情況;

4、項目方應實時監控項目資金異常情況。

被盜資金流向分析

Tornado.Cash或為黑客洗錢慣用途徑

80%的情況里,黑客在得手后,會立刻或幾天內將盜取資金轉入Tornado.Cash進行混幣。

10%的情況里,黑客會暫時將贓款留在自己地址,等待幾個月至幾年才將資金轉出。例如去年12月被盜的交易所AscendEX,黑客等到今年2月、3月才開始進行分批次洗錢。而今年Ronin的攻擊者目前依然在進行頻繁的洗錢操作。

有少部分黑客會歸還盜取資金。Cashio的攻擊者在盜取4800萬美元的資金后,公開留言表示將向價值在10萬美元以下賬戶進行退還,并聲稱“我的目的只是從不需要的人那里拿錢,而不是從需要的人那里拿錢”。

目前Tornado.cash依舊為黑客慣用的洗錢途徑。

項目審計情況分析

30%未經審計的項目損失金額占總量的60%

項目審計情況:

70%的被攻擊項目經過了第三方安全公司的審計;

30%未審計的項目,損失金額達7.2億美元,占第一季度總損失金額的60%;

項目上線之前的審計依舊重要。在未審計的項目中,50%的攻擊手法都為合約漏洞利用。因此,盡早審計和及時修復代碼漏洞,可以避免上線后項目被攻擊造成的嚴重損失。

項目審計情況及總損失金額

2022年Q1結語

安全事件頻發,涉及金額大幅增加

2022年第一季度 ,區塊鏈領域攻擊類安全事件造成的損失高達約12億美元,比2021年的任何一個季度損失的金額都要高。跨鏈橋項目被盜取金額巨大,DeFi項目被攻擊頻次最高,這兩個領域今后或許也是黑客重點盯上的攻擊目標。

項目方應及時關注資金異常情況,成都鏈安[鏈必應-區塊鏈安全態勢感知平臺]可以讓項目方和用戶及時發現風險交易,從而快速采取措施。例如立刻暫停相關服務,或告知用戶取消授權等,避免后續更大的損失。

項目安全審計依舊重要,約50%的攻擊方式為合約漏洞利用,這其中絕大多數漏洞都可以通過安全審計及早發現和修復。

SocialFi:改變區塊鏈行業全球化的關鍵技術2021年上半年,社交DAO Friends with Benefits開始融資,截至9月初以1億美元的估值完成千萬美元的融資.

1900/1/1 0:00:00"鄧巴項目"(Project Dunbar)是國際清算銀行(BIS)創新中心與澳大利亞儲備銀行(RBA)、馬來西亞中央銀行(BNM)、新加坡金融管理局(MAS)和南非儲備銀行(SARB)共同合作.

1900/1/1 0:00:001.DeFi代幣總市值:1209.83億美元 DeFi總市值 數據來源:coingecko2.過去24小時去中心化交易所的交易量:46.

1900/1/1 0:00:00金色晨訊 | 1月14日隔夜重要動態一覽:21:00-7:00關鍵詞:委內瑞拉、芝商所、比特幣期權、Telegram、GBTC 1. 委內瑞拉央行停止通過BioPago銷售石油幣.

1900/1/1 0:00:00穩定幣簡史 DAI 的崛起 DAI 如何保持掛鉤 4pool 對 DAI 的影響穩定幣現在是去中心化金融 (DeFi) 經濟的基石。沒有前者,后者不太可能以目前的方式運作.

1900/1/1 0:00:00知名鏈游Axie Infinity被黑損失了6.25億美元,巨星周杰倫的NFT也被盜了。近期,針對DeFi領域的黑客事件正在激增.

1900/1/1 0:00:00