BTC/HKD+1.24%

BTC/HKD+1.24% ETH/HKD+0.99%

ETH/HKD+0.99% LTC/HKD+2.36%

LTC/HKD+2.36% ADA/HKD+3.75%

ADA/HKD+3.75% SOL/HKD+1.9%

SOL/HKD+1.9% XRP/HKD+2.7%

XRP/HKD+2.7%據慢霧區情報,發現 NFT 項目 verb 釣魚網站如下:

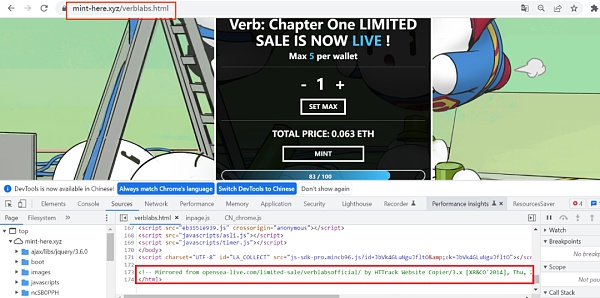

釣魚網站 1:https://mint-here.xyz/verblabs.html

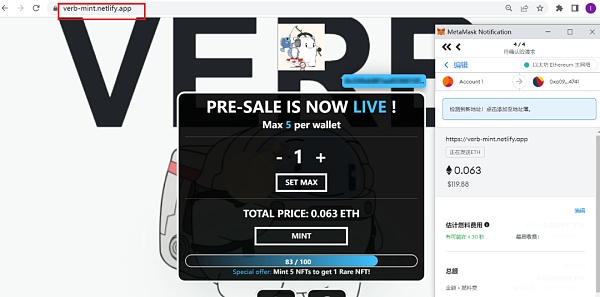

釣魚網站 2:https://verb-mint.netlify.app

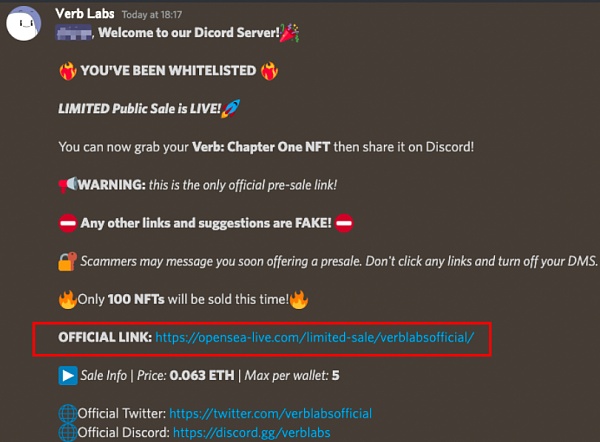

我們先來分析釣魚網站 1:

查看源代碼,發現這個釣魚網站直接使用 HTTrack 工具克隆

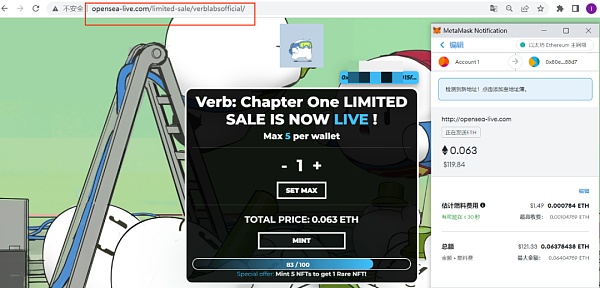

http://opensea-live.com/limited-sale/verblabsofficial/ 站點(釣魚網站 3)。

此被克隆的站點非常可疑,似乎也是釣魚網站。

慢霧:Uwerx遭受攻擊因為接收地址會多銷毀掉from地址轉賬金額1%的代幣:金色財經報道,Uwerx遭到攻擊,損失約174.78枚ETH,據慢霧分析,根本原因是當接收地址為 uniswapPoolAddress(0x01)時,將會多burn掉from地址的轉賬金額1%的代幣,因此攻擊者利用uniswapv2池的skim功能消耗大量WERX代幣,然后調用sync函數惡意抬高代幣價格,最后反向兌換手中剩余的WERX為ETH以獲得利潤。據MistTrack分析,黑客初始資金來自Tornadocash轉入的10 BNB,接著將10 BNB換成1.3 ETH,并通過Socket跨鏈到以太坊。目前,被盜資金仍停留在黑客地址0x605...Ce4。[2023/8/2 16:14:10]

慢霧:近期出現假冒UniSat的釣魚網站,請勿交互:5月13日消息,慢霧首席信息安全官 @IM_23pds 在社交媒體上發文表示,近期有假冒比特幣銘文錢包及交易市場平臺 UniSat 的釣魚網站出現,經慢霧分析,假網站有明顯的傳統針對 ETH、NFT 釣魚團伙的作案特征,或因近期 BRC-20 領域火熱故轉而制作有關該領域的釣魚網站,請用戶注意風險,謹慎辨別。[2023/5/13 15:01:11]

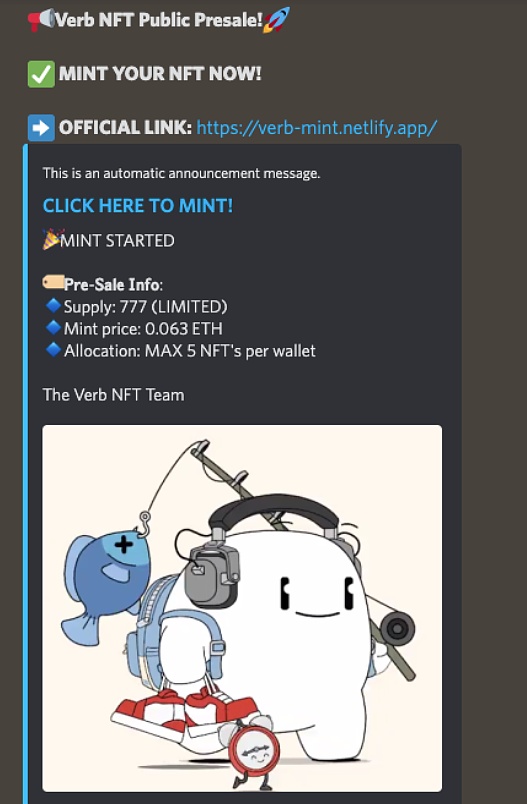

再來看下釣魚網站 2:

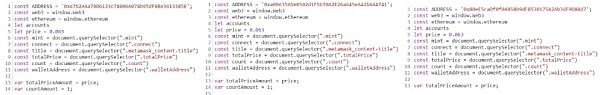

這三個站點仿佛都是一個模版生成出來的。

對照三個釣魚網站分別揪出釣魚地址:

釣魚地址 1:0xe7b2AAa70D6133c78006A078b95dF8Be3613385E

慢霧:Transit Swap黑客攻擊交易被搶跑,套利機器人獲利超100萬美元:10月1日消息,據慢霧安全團隊情報,Transit Swap 黑客轉移用戶 BSC 鏈 BUSD 資產時被套利機器人搶跑,區塊高度為21816885,獲利107萬BUSD。套利機器人相關地址列表如下:0xa957...70d2、0x90b5...8ff4、0xcfb0...7ac7、

截止到目前,在各方的共同努力下,黑客已將 70% 左右的被盜資產退還到Transit Swap開發者地址,建議套利機器人所屬人同樣通過service@transit.finance或鏈上地址與Transit Swap取得聯系,共同將此次被盜事件的受害用戶損失降低到最小。[2022/10/2 18:37:44]

釣魚地址 2:0xa096356DeB502d1F5670A2E26a645eA4dbAA4741

慢霧:DEUS Finance 二次被黑簡析:據慢霧區情報,DEUS Finance DAO在4月28日遭受閃電貸攻擊,慢霧安全團隊以簡訊的形式將攻擊原理分享如下:

1.攻擊者在攻擊之前先往DeiLenderSolidex抵押了SolidexsAMM-USDC/DEI的LP。

2.在幾個小時后攻擊者先從多個池子閃電貸借出143200000USDC。

3.隨后攻擊者使用借來的USDC在BaseV1Pair進行了swap操作,兌換出了9547716.9個的DEI,由于DeiLenderSolidex中的getOnChainPrice函數是直接獲取DEI-USDC交易對的代幣余額進行LP價格計算。因此在此次Swap操作中將拉高getOnChainPrice函數獲取的LP價格。

4.在進行Swap操作后,攻擊者在DeiLenderSolidex合約中通過borrow函數進行借貸,由于borrow函數中用isSolvent進行借貸檢查,而在isSolvent是使用了getOnChainPrice函數參與檢查。但在步驟3中getOnChainPrice的結果已經被拉高了。導致攻擊者超額借出更多的DEI。

5.最后著攻擊者在把用借貸出來DEI兌換成USDC歸還從幾個池子借出來的USDC,獲利離場。

針對該事件,慢霧安全團隊給出以下防范建議:本次攻擊的原因主要在于使用了不安全的預言機來計算LP價格,慢霧安全團隊建議可以參考Alpha Finance關于獲取公平LP價格的方法。[2022/4/28 2:37:18]

釣魚地址 3:0x80eE5caDf0f04058b9dF853017542Ab3dF9D88d7

慢霧:yearn攻擊者利用閃電貸通過若干步驟完成獲利:2021年02月05日,據慢霧區情報,知名的鏈上機槍池yearnfinance的DAI策略池遭受攻擊,慢霧安全團隊第一時間跟進分析,并以簡訊的形式給大家分享細節,供大家參考:

1.攻擊者首先從dYdX和AAVE中使用閃電貸借出大量的ETH;

2.攻擊者使用從第一步借出的ETH在Compound中借出DAI和USDC;

3.攻擊者將第二部中的所有USDC和大部分的DAI存入到CurveDAI/USDC/USDT池中,這個時候由于攻擊者存入流動性巨大,其實已經控制CruveDAI/USDC/USDT的大部分流動性;

4.攻擊者從Curve池中取出一定量的USDT,使DAI/USDT/USDC的比例失衡,及DAI/(USDT&USDC)貶值;

5.攻擊者第三步將剩余的DAI充值進yearnDAI策略池中,接著調用yearnDAI策略池的earn函數,將充值的DAI以失衡的比例轉入CurveDAI/USDT/USDC池中,同時yearnDAI策略池將獲得一定量的3CRV代幣;

6.攻擊者將第4步取走的USDT重新存入CurveDAI/USDT/USDC池中,使DAI/USDT/USDC的比例恢復;

7.攻擊者觸發yearnDAI策略池的withdraw函數,由于yearnDAI策略池存入時用的是失衡的比例,現在使用正常的比例體現,DAI在池中的占比提升,導致同等數量的3CRV代幣能取回的DAI的數量會變少。這部分少取回的代幣留在了CurveDAI/USDC/USDT池中;

8.由于第三步中攻擊者已經持有了CurveDAI/USDC/USDT池中大部分的流動性,導致yearnDAI策略池未能取回的DAI將大部分分給了攻擊者9.重復上述3-8步驟5次,并歸還閃電貸,完成獲利。參考攻擊交易見原文鏈接。[2021/2/5 18:58:47]

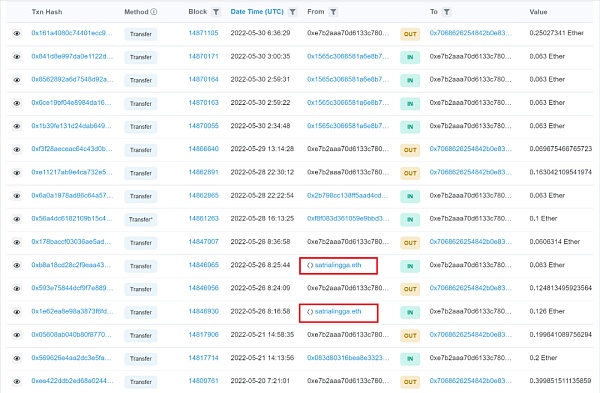

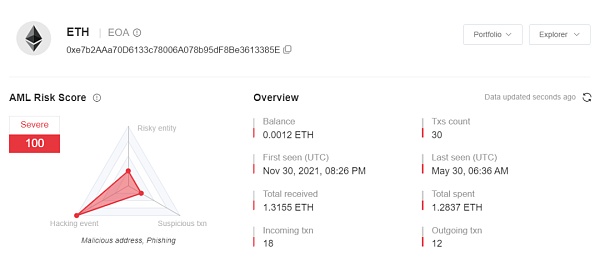

先分析釣魚地址 1 (0xe7b…85E):

發現地址 satrialingga.eth?轉入過兩筆 ETH,分別是 0.063 和 0.126。

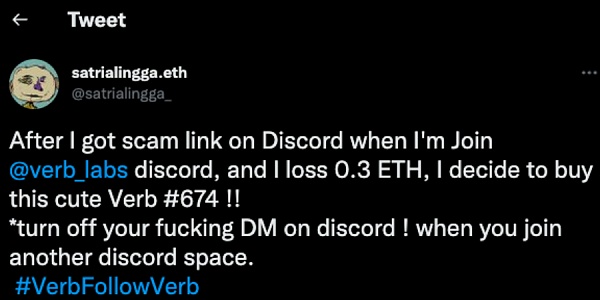

隨后在 Twitter 上找到了用戶 @satrialingga_,發現該用戶在 5 月 26 日 6:48 PM 發文稱自己被騙了 0.3 枚 ETH,并提醒大家在加入 Discord 時要關閉私信。顯然是遭遇了私信釣魚。

?(https://twitter.com/satrialingga_/status/1529776369533480961)

根據用戶 @satrialingga_ 的信息,我們加入 @verb_labs 的 Discord,剛加入就有 2 個機器人發私信進行釣魚詐騙。

騙子直接留了個釣魚形象的 NFT 圖片,生怕別人認不出來這是釣魚網站么?

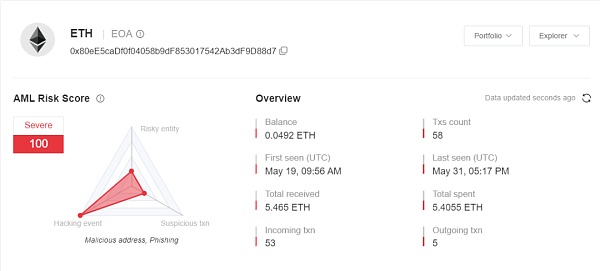

接著,我們使用 MistTrack 分析釣魚地址 1:

發現盜來的錢基本被立馬轉走。

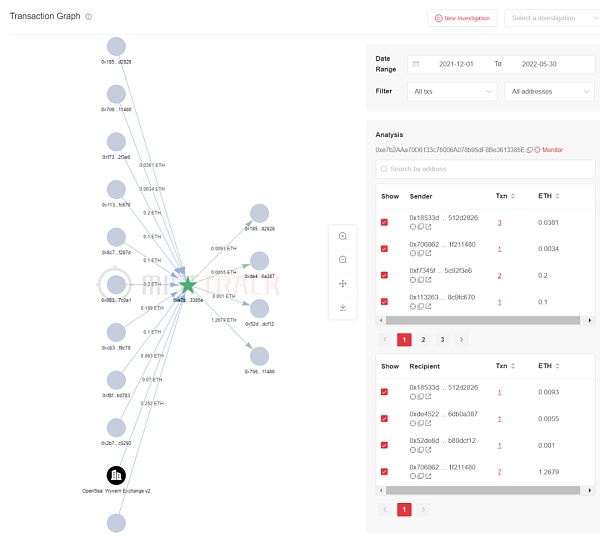

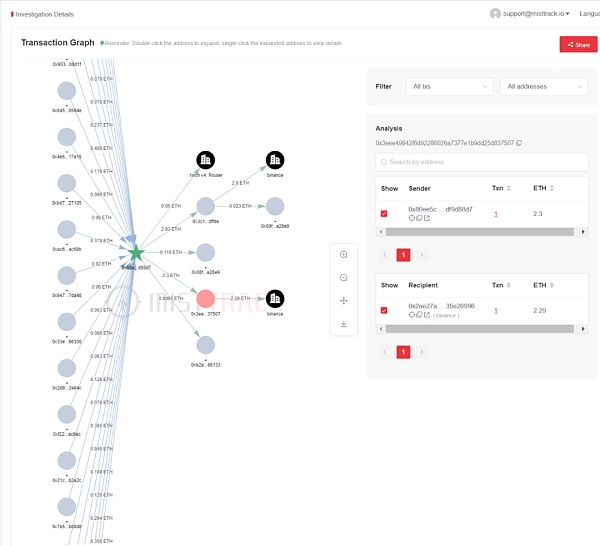

查看交易數較大的這個地址:

0x7068626254842b0e836a257e034659fd1f211480:

該地址初始資金來自 TornadoCash 轉入的兩筆 1 ETH,總共收到約 37 ETH,并通過 189 筆轉出洗幣,有從 Binance 提幣和入金的交易記錄。

接著,我們來分析釣魚網站 2。

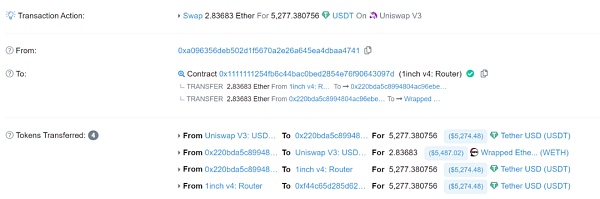

發現地址 2(0xa09…741)將盜來的大部分 ETH 都被換成 USDT,并轉到地址0xf44c65d285d6282c36b85e6265f68a2876bf0d39,目前未轉移。

來看看最后一個釣魚網站3:

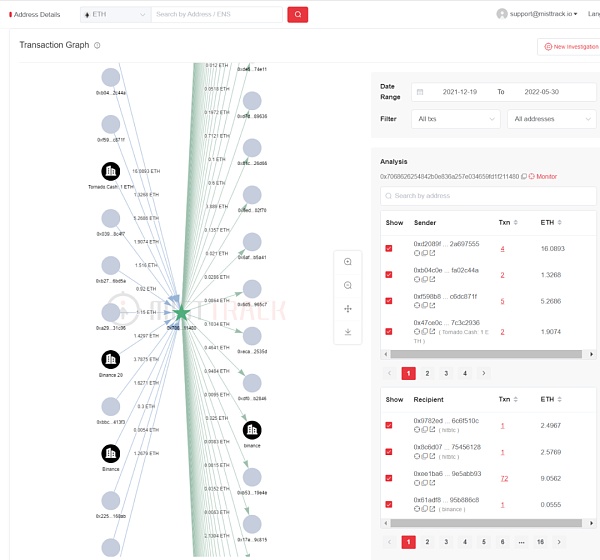

經 MistTrack 分析,地址 3 (0x80e…8d7) 共收到約 5.5 ETH,入金交易有 53 筆,看來被騙的人挺多。

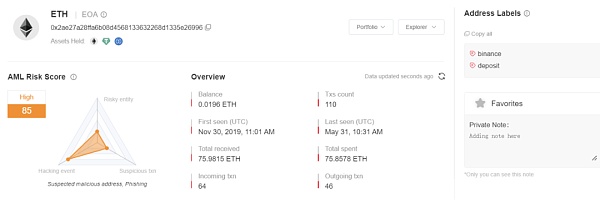

繼續追蹤,發現大部分 ETH 轉入 Binance 地址

0x2ae27a28ffa6b08d4568133632268d1335e26996:

此地址在 MistTrack 的風險等級為高風險,共收到約 76 ETH。

以上就是本次關于 Verb 釣魚網站的全部分析內容。

總結

本文主要是說明了由兩個小釣魚網站分析出一個大釣魚網站的事件。NFT 釣魚網站層出不窮,制作成本非常低,已經形成流程化專業化的產業鏈,這些騙子通常直接使用一些工具去 copy 比較出名的 NFT 項目網站,誘騙用戶輸入私鑰助記詞或者是誘導用戶去授權。建議大家在嘗試登錄或購買之前,務必驗證正在使用的 NFT 網站的 URL。同時,不要點擊不明鏈接,盡量通過官方網頁或者官方的媒體平臺去加入 Discord 等,這也能避免一些釣魚。

By:耀&Lisa

5月27日,金沙江創投合伙人朱嘯虎參與的Web3.0游戲StepN,宣布將清退中國大陸用戶。據公告內容顯示,為積極主動響應相關監管政策,StepN將清查中國大陸帳戶,若發現中國大陸地區用戶,St.

1900/1/1 0:00:00摘要 在以太坊的發展路線圖中,考慮到降低網絡對能源/算力的消耗并降低參與門檻,增強網絡擴展性以及對分片鏈的支持等因素,由PoW過渡到PoS是必經的一步.

1900/1/1 0:00:00都說web3互聯網的數據是歸還給用戶的,那如果數據都在用戶那兒,那還有什么數據可以被其他企業使用呢?以及這些數據會怎樣被合約、應用使用?用戶留在區塊鏈上的數據,相比于互聯網的數據,很少.

1900/1/1 0:00:00前言 如果你是加密界的新手,面對眾多概念無從入手,那么歡迎你,來對地方了。我最聰明的一些朋友已經開始花更多時間鉆研以太坊。而在此過程中,他們中有些人問過我類似的問題.

1900/1/1 0:00:00非同質化代幣(NFT)近年來一直是頭條新聞。當很多人試圖弄清楚NFT存在的原因時,其需求已經飆升,機構已經建立,這個術語已經進入我們的集體意識.

1900/1/1 0:00:00太長不看版: 在比特幣誕生之處,它主要被用于非法市場,臭名昭著。直到以太坊誕生,人們才看到了區塊鏈技術在金融之外的可能性。像IBM這樣的大公司曾經嘗試推廣聯盟鏈.

1900/1/1 0:00:00