BTC/HKD+1.3%

BTC/HKD+1.3% ETH/HKD+0.61%

ETH/HKD+0.61% LTC/HKD+1.8%

LTC/HKD+1.8% ADA/HKD+2.41%

ADA/HKD+2.41% SOL/HKD+1.77%

SOL/HKD+1.77% XRP/HKD+3.31%

XRP/HKD+3.31%前言

4 月 18 日,Tokenlon 宣布暫停 imBTC 轉賬,因其發現有攻擊者通過 ERC777 在 Uniswap 流動性合約中的重入漏洞,對 ETH-imBTC 池循環套利。此次的攻擊手法是一個存在于 Uniswap v1 上的已知漏洞,該漏洞最早由 Consensys 于 2019 年 4 月發現,當時 Consensys 只是發現了該風險,還沒有發現可以利用這種手法進行攻擊的 token。隨后,在 imBTC 上線 Uniswap 后,由于 imBTC 是基于 ERC777 實現的,通過組合 ERC777 的特性及 Uniswap 代碼上的問題,使攻擊者可以通過重入漏洞實現套利。下面,我們將來分析此次套利中的攻擊手法和具體的細節。

知識準備

ERC777 協議是以太坊上的代幣標準協議,該協議是以太坊上 ERC20 協議的改進版,主要的改進點如下:

1. 使用和發送以太相同的理念發送 token,方法為:send(dest, value, data)

2. 合約和普通地址都可以通過注冊 tokensToSend hook 函數來控制和拒絕發送哪些token(拒絕發送通過在hook函數tokensToSend 里 revert 來實現)

慢霧:Distrust發現嚴重漏洞,影響使用Libbitcoin Explorer3.x版本的加密錢包:金色財經報道,據慢霧區消息,Distrust 發現了一個嚴重的漏洞,影響了使用 Libbitcoin Explorer 3.x 版本的加密貨幣錢包。該漏洞允許攻擊者通過破解 Mersenne Twister 偽隨機數生成器(PRNG)來訪問錢包的私鑰,目前已在現實世界中造成了實際影響。

漏洞詳情:該漏洞源于 Libbitcoin Explorer 3.x 版本中的偽隨機數生成器(PRNG)實現。該實現使用了 Mersenne Twister 算法,并且僅使用了 32 位的系統時間作為種子。這種實現方式使得攻擊者可以通過暴力破解方法在幾天內找到用戶的私鑰。

影響范圍:該漏洞影響了所有使用 Libbitcoin Explorer 3.x 版本生成錢包的用戶,以及使用 libbitcoin-system 3.6 開發庫的應用。

已知受影響的加密貨幣包括 Bitcoin、Ethereum、Ripple、Dogecoin、Solana、Litecoin、Bitcoin Cash 和 Zcash 等。

風險評估:由于該漏洞的存在,攻擊者可以訪問并控制用戶的錢包,從而竊取其中的資金。截至 2023 年 8 月,已有超過 $900,000 美元的加密貨幣資產被盜。

解決方案:我們強烈建議所有使用 Libbitcoin Explorer 3.x 版本的用戶立即停止使用受影響的錢包,并將資金轉移到安全的錢包中。請務必使用經過驗證的、安全的隨機數生成方法來生成新的錢包。[2023/8/10 16:18:20]

3. 合約和普通地址都可以通過注冊 tokensReceived hook 函數來控制和拒絕接受哪些token(拒絕接受通過在hook函數tokensReceived 里 revert 來實現)

慢霧:Inverse Finance遭遇閃電貸攻擊簡析:據慢霧安全團隊鏈上情報,Inverse Finance遭遇閃電貸攻擊,損失53.2445WBTC和99,976.29USDT。慢霧安全團隊以簡訊的形式將攻擊原理分享如下:

1.攻擊者先從AAVE閃電貸借出27,000WBTC,然后存225WBTC到CurveUSDT-WETH-WBTC的池子獲得5,375.5個crv3crypto和4,906.7yvCurve-3Crypto,隨后攻擊者把獲得的2個憑證存入Inverse Finance獲得245,337.73個存款憑證anYvCrv3Crypto。

2.接下來攻擊者在CurveUSDT-WETH-WBTC的池子進行了一次swap,用26,775個WBTC兌換出了75,403,376.18USDT,由于anYvCrv3Crypto的存款憑證使用的價格計算合約除了采用Chainlink的喂價之外還會根據CurveUSDT-WETH-WBTC的池子的WBTC,WETH,USDT的實時余額變化進行計算所以在攻擊者進行swap之后anYvCrv3Crypto的價格被拉高從而導致攻擊者可以從合約中借出超額的10,133,949.1個DOLA。

3.借貸完DOLA之后攻擊者在把第二步獲取的75,403,376.18USDT再次swap成26,626.4個WBTC,攻擊者在把10,133,949.1DOLAswap成9,881,355個3crv,之后攻擊者通過移除3crv的流動性獲得10,099,976.2個USDT。

4.最后攻擊者把去除流動性的10,000,000個USDTswap成451.0個WBT,歸還閃電貸獲利離場。

針對該事件,慢霧給出以下防范建議:本次攻擊的原因主要在于使用了不安全的預言機來計算LP價格,慢霧安全團隊建議可以參考Alpha Finance關于獲取公平LP價格的方法。[2022/6/16 4:32:58]

4. tokensReceived 可以通過 hook 函數可以做到在一個交易里完成發送代幣和通知合約接受代幣,而不像 ERC20 必須通過兩次調用(approve/transferFrom)來完成

慢霧:BXH于BSC鏈被盜的ETH、BTC類資產已全部跨鏈轉至相應鏈:11月3日消息,10月30日攻擊BXH的黑客(BSC: 0x48c94305bddfd80c6f4076963866d968cac27d79)在洗幣過程中,多次使用了 AnySwap、PancakeSwap、Ellipsis 等兌換平臺,其中部分 ETH 代幣被兌換成 BTC。此外,黑客現已將 13304.6 ETH、642.88 BTCB 代幣從 BSC 鏈轉移到 ETH、BTC 鏈,目前,初始黑客獲利地址仍有 15546 BNB 和價值超 3376 萬美元的代幣。慢霧 AML 將持續監控被盜資金的轉移,拉黑攻擊者控制的所有錢包地址,提醒交易所、錢包注意加強地址監控,避免相關惡意資金流入平臺。[2021/11/3 6:28:49]

5. 持有者可以"授權"和"撤銷"操作員(operators: 可以代表持有者發送代幣) 這些操作員通常是(去中心化)交易所、支票處理機或自動支付系統

6. 每個代幣交易都包含 data 和 operatorData 字段, 可以分別傳遞來自持有者和操作員的數據

7. 可以通過部署實現 tokensReceived 的代理合約來兼容沒有實現tokensReceived 函數的地址

分析 | 慢霧:韓國交易所 Bithumb XRP 錢包也疑似被黑:Twitter 上有消息稱 XRP 地址(rLaHMvsPnPbiNQSjAgY8Tf8953jxQo4vnu)被盜 20,000,000 枚 XRP(價值 $6,000,000),通過慢霧安全團隊的進一步分析,疑似攻擊者地址(rBKRigtRR2N3dQH9cvWpJ44sTtkHiLcxz1)于 UTC 時間 03/29/2019?13:46 新建并激活,此后開始持續 50 分鐘的“盜幣”行為。此前慢霧安全團隊第一時間披露 Bithumb EOS 錢包(g4ydomrxhege)疑似被黑,損失 3,132,672 枚 EOS,且攻擊者在持續洗幣。更多細節會繼續披露。[2019/3/30]

在這里,我們需要特別關注的點是第二點,即 ERC777 標準中的 tokenToSend 函數,根據 ERC777 協議的定義,遵循該標準的 token 代幣在每一次發生代幣轉賬的時候都會去嘗試調用代幣發送者 tokensToSend 函數,而代幣持有者可以通過在 ERC1820 注冊合約注冊自己的合約并通過在這個 hook 函數中定義一些操作來處理代幣轉賬的過程中的某些流程,如拒絕代幣發送或其他操作。

聲音 | 慢霧:Ghostscript存在多個漏洞:據慢霧區消息,Google Project Zero發布Ghostscript多個漏洞預警,遠端攻擊者可利用漏洞在目標系統執行任意代碼及繞過安全限制。Ghostscript 9.26及更早版本都受影響。軟件供應商已提供補丁程序。[2019/1/24]

了解這些關鍵點,有助于我們理解這次攻擊的具體攻擊手法。現在開始,我們可以稍微加速,看看對于 Uniswap 而言,這次到底發生了什么?

細節分析

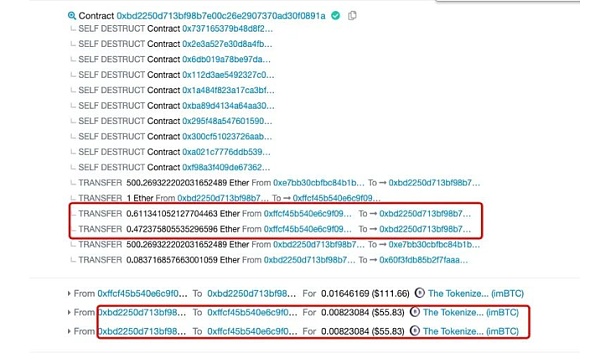

通過 Etherscan 查詢攻擊者的其中一筆交易 0x32c83905db61047834f29385ff8ce8cb6f3d24f97e24e6101d8301619efee96e

可以發現,攻擊者兩度向 Uniswap 合約轉帳 imBTC,金額同樣是 0.00823084,然后從 Uniswap 收取了兩筆 ETH,看上去似乎是十分正常的兩筆交易,實際上卻是暗流涌動,另有玄機。為了更好的了解整一筆交易的細節,我們需要通過 bloxy.info 來查看交易的具體細節。

可以發現,攻擊者兩度向 Uniswap 合約轉帳 imBTC,金額同樣是 0.00823084,然后從 Uniswap 收取了兩筆 ETH,看上去似乎是十分正常的兩筆交易,實際上卻是暗流涌動,另有玄機。為了更好的了解整一筆交易的細節,我們需要通過 bloxy.info 來查看交易的具體細節。

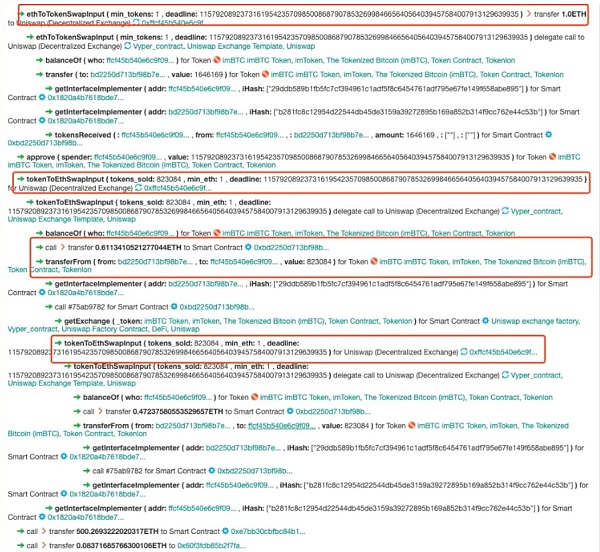

通過查詢交易的細節,我們發現,攻擊者首先是通過 ethToTokenSwapInput 函數向 Uniswap 兌換了一些 imBTC,然后再通過 tokenToEthSwapInput 函數開始第一次用 imBTC 換取 ETH,然后 Uniswap 先將 ETH 轉給了攻擊者,再調用 imBTC 的 transferFrom 函數,由于 imBTC 實現了 ERC777 標準,所以在調用 imBTC 的 trasferFrom 函數的時候, imBTC 會對攻擊者的 tokensToSend 函數進行調用。隨后,在攻擊者的 tokensToSend 函數中,攻擊者會進行第二次用 imBTC 換取 ETH,然后流程結束。

通過查詢交易的細節,我們發現,攻擊者首先是通過 ethToTokenSwapInput 函數向 Uniswap 兌換了一些 imBTC,然后再通過 tokenToEthSwapInput 函數開始第一次用 imBTC 換取 ETH,然后 Uniswap 先將 ETH 轉給了攻擊者,再調用 imBTC 的 transferFrom 函數,由于 imBTC 實現了 ERC777 標準,所以在調用 imBTC 的 trasferFrom 函數的時候, imBTC 會對攻擊者的 tokensToSend 函數進行調用。隨后,在攻擊者的 tokensToSend 函數中,攻擊者會進行第二次用 imBTC 換取 ETH,然后流程結束。

從交易細節上看,這里似乎還是沒有什么問題,我們繼續跟蹤 UniSwap 的代碼。

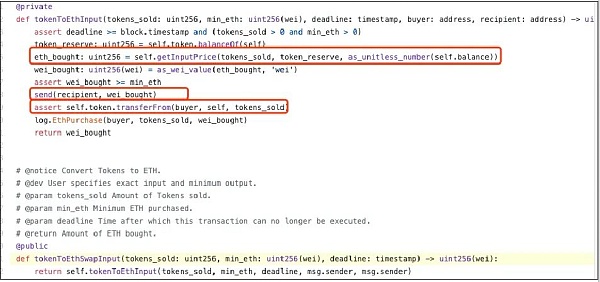

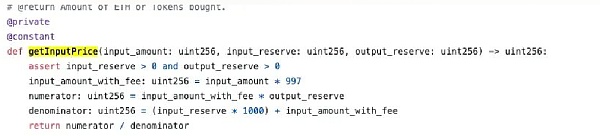

上面是代碼是 Uniswap 的 ethToTokenSwapInput 函數的代碼,根據代碼分析, Uniswap 的 ethToTokenSwapInput 函數會調用 ethToTokenInput 函數,然后會先通過 getInputPrice 獲取代幣能換取的 eth 數量,之后通過 send 函數將 eth 發給用戶,最后再通過 transferFrom 把代幣轉進合約。我們繼續跟進 getInputPrice 函數。

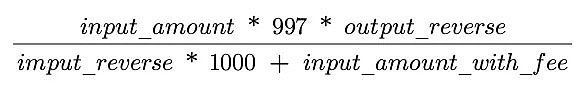

通過分析 getInputPrice 函數,我們能知道,ETH 獲取量計算的公式為

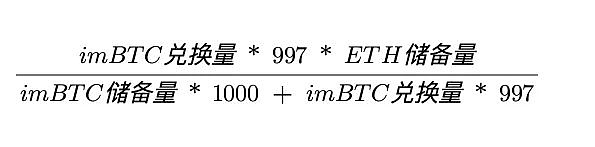

把該公式放到 ethToTokenInput 函數的上下文中,該公式就變成了

在該公式下,一次正常的 imBTC 兌換 ETH 的過程中,作為分母的 imBTC 儲備量在兌換過后應該要上升,對應的 ETH 儲備量會變小。

在該公式下,一次正常的 imBTC 兌換 ETH 的過程中,作為分母的 imBTC 儲備量在兌換過后應該要上升,對應的 ETH 儲備量會變小。

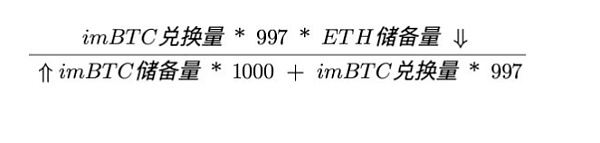

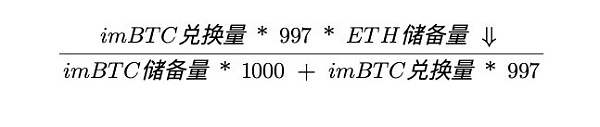

但是回顧攻擊者的操作方式,在攻擊者第一次發送 imBTC 兌換 ETH 的過程中,Uniswap 會先發送 ETH 給攻擊者,這時候 Uniswap 中 ETH 儲備量減少,然后 Uniswap 調用 transferFrom 函數,(注意此時還未將攻擊者的 imBTC 扣除), 緊接著在 transferFrom 函數中攻擊者調用的第二次的 ethToTokenSwapInput 時,通過 getInputPrice 獲取兌換的 ETH 數量的公式會變成這樣:

但是回顧攻擊者的操作方式,在攻擊者第一次發送 imBTC 兌換 ETH 的過程中,Uniswap 會先發送 ETH 給攻擊者,這時候 Uniswap 中 ETH 儲備量減少,然后 Uniswap 調用 transferFrom 函數,(注意此時還未將攻擊者的 imBTC 扣除), 緊接著在 transferFrom 函數中攻擊者調用的第二次的 ethToTokenSwapInput 時,通過 getInputPrice 獲取兌換的 ETH 數量的公式會變成這樣:

注意看,在第二次的兌換計算中,只有 ETH 的儲備量變少了,而 imBTC 的儲備量并未增加,這導致相比與單獨的調用 ethToTokenSwapInput 函數,攻擊者可以通過重入的方式,在第二次使用 imBTC 兌換 ETH 的過程中,使計算公式的分子發生了變化,而公式的分母不會發生變化。相比正常的兌換,攻擊者通過重入方式進行的第二次兌換會獲取微小的利潤,導致有利可圖。重復這樣的過程,就能通過等量的 imBTC 獲取更多的 ETH,導致 Uniswap 做事商的損失。

注意看,在第二次的兌換計算中,只有 ETH 的儲備量變少了,而 imBTC 的儲備量并未增加,這導致相比與單獨的調用 ethToTokenSwapInput 函數,攻擊者可以通過重入的方式,在第二次使用 imBTC 兌換 ETH 的過程中,使計算公式的分子發生了變化,而公式的分母不會發生變化。相比正常的兌換,攻擊者通過重入方式進行的第二次兌換會獲取微小的利潤,導致有利可圖。重復這樣的過程,就能通過等量的 imBTC 獲取更多的 ETH,導致 Uniswap 做事商的損失。

防御方法

1. 在 Uniswap 的 tokenToEthSwapInput 函數中加入 OpenZeppelin 的 ReentrancyGuard 函數,防止重入問題。

2. 在進行代幣交換的時候,先扣除用戶的代幣,再將 ETH 發送給用戶。

同時,針對本次攻擊事件慢霧安全團隊建議:

1. 在關鍵的業務操作方法中加入鎖機制,如:OpenZeppelin 的 ReentrancyGuard

2. 開發合約的時候采用先更改本合約的變量,再進行外部調用的編寫風格

3. 項目上線前請優秀的第三方安全團隊進行全面的安全審計,盡可能的發現潛在的安全問題

4. 多個合約進行對接的時候也需要對多方合約進行代碼安全和業務安全的把關,全面考慮各種業務場景相結合下的安全問題

5. 合約盡可能的設置暫停開關,在出現“黑天鵝”事件的時候能夠及時發現并止損

6. 安全是動態的,各個項目方也需要及時捕獲可能與自身項目相關的威脅情報,及時排查潛在的安全風險

最后的思考

這兩天的 DeFi 世界被鬧得沸沸揚揚,imBTC 作為 ERC777 代幣首當其沖,ERC777 協議也飽受詬病,但是看完分析,造成此次的攻擊事件原因,真的是 imBTC 或者是 ERC777 協議的問題嗎?

如果 Uniswap 做好了 ERC777 的兼容,使用 ReentrancyGuard,并在代幣交換的時候先扣除用戶的代幣,再將 ETH 發送給用戶,這樣的問題是不是就不會發生?

imBTC 作為 以太坊上 token 化的比特幣代幣協議,其安全性在自身單獨運行的時候并不存在問題,第三方 DeFi 平臺在接入的時候,應需要充分考慮平臺本身的業務邏輯與接入代幣之間的兼容性,才能避免因兼容性發生不必要的安全問題。而不是簡單的將問題歸咎于協議和代幣提供方。

金色財經訊,達世幣(DASH)將在區塊高度1,261,440迎來第5次減產,預計將在4月28日進行。減產后,DASH區塊獎勵將減少7.14%,由當前的3.11 DASH降至2.89 DASH.

1900/1/1 0:00:00近日,安徽省首個政府區塊鏈平臺搭建完成,“區塊鏈+電子證照”應用同步上線“皖事通辦”平臺,區塊鏈應用在安徽省政務服務領域正式落地.

1900/1/1 0:00:00央行數字貨幣內測消息以來,相關概念股熱度不減。不過,考慮到前期數字貨幣僅限于試點,短期內不會大量發行和全面推廣,概念股正逐步“降溫”.

1900/1/1 0:00:00金色周刊是金色財經推出的一檔每周區塊鏈行業總結欄目,內容涵蓋一周重點新聞、行情與合約數據、礦業信息、項目動態、技術進展等全行業動態。本文是其中的產業周刊,帶您一覽本周的區塊鏈產業動態.

1900/1/1 0:00:00今日solana代幣流通量事件引發“做市商的代幣要不要進入流通盤?”的討論。自SOL代幣在幣安上市以來,一直存在著流通供應中有多少代幣的問題.

1900/1/1 0:00:00換個視角聊聊。 因為昨天文章有個圖,就是aicoin統計到的賣出量。就幾百個比特幣砸盤然后盤面大跌這個事。 說一下,市場的顧慮點.

1900/1/1 0:00:00