BTC/HKD+0.68%

BTC/HKD+0.68% ETH/HKD+0.93%

ETH/HKD+0.93% LTC/HKD+0.38%

LTC/HKD+0.38% ADA/HKD+2.08%

ADA/HKD+2.08% SOL/HKD+4.21%

SOL/HKD+4.21% XRP/HKD+1.09%

XRP/HKD+1.09%文/Lisa & Kong

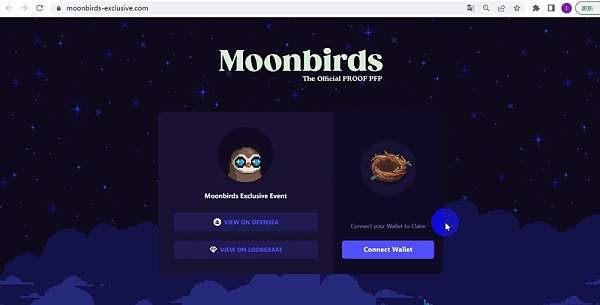

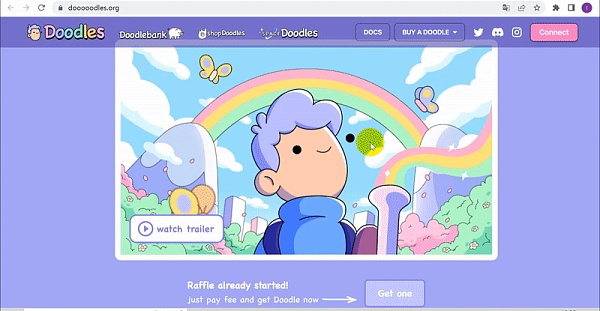

近期,我們發現多起關于eth_sign簽名的釣魚事件。

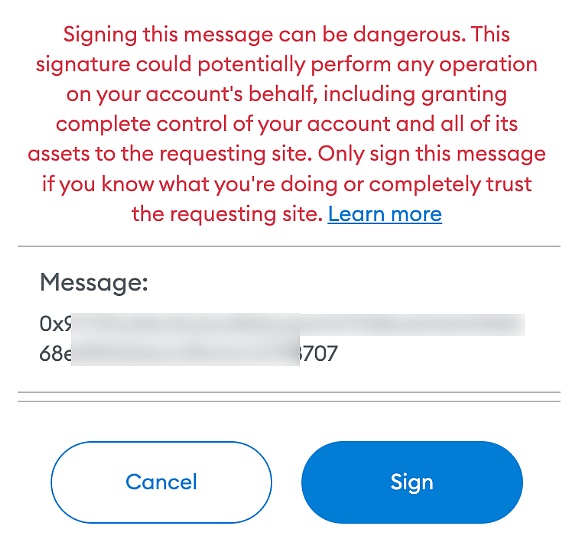

當我們連接錢包后并點擊 Claim 后,彈出一個簽名申請框,同時 MetaMask 顯示了一個紅色提醒警告,而光從這個彈窗上無法辨別要求簽名的到底是什么內容。

其實這是一種非常危險的簽名類型,基本上就是以太坊的“空白支票”。通過這個釣魚,騙子可以使用您的私鑰簽署任何交易。

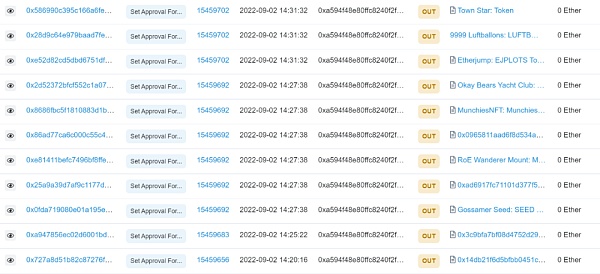

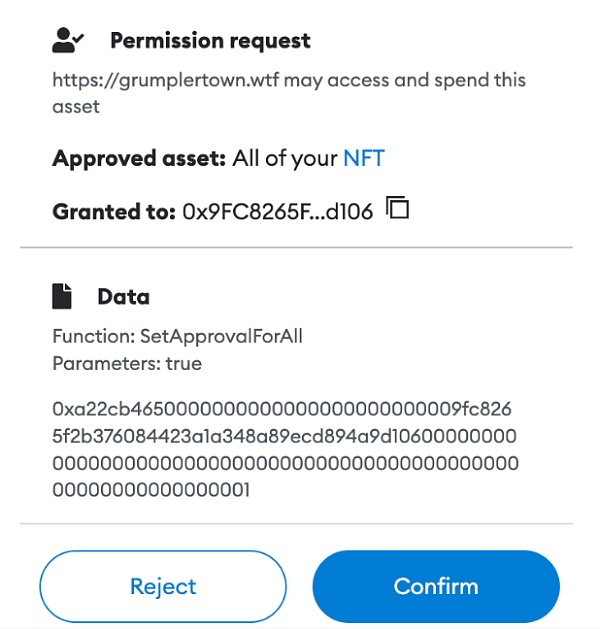

除此之外,還有一種釣魚:在你拒絕上述的 sign 后,它會在你的 MetaMask 自動顯示另一個簽名框,趁你沒注意就騙到你的簽名。而看看簽名內容,使用了 SetApprovalForAll 方法,同時 Approved asset 的目標顯示為 All of your NFT,也就是說,一旦你簽名,騙子就可以毫無節制地盜走你的所有 NFT。如下:

慢霧:警惕Web3錢包WalletConnect釣魚風險:金色財經報道,慢霧安全團隊發現 Web3 錢包上關于 WalletConnect 使用不當可能存在被釣魚的安全風險問題。這個問題存在于使用移動端錢包 App 內置的 DApp Browser + WalletConnect 的場景下。

慢霧發現,部分 Web3 錢包在提供 WalletConnect 支持的時候,沒有對 WalletConnect 的交易彈窗要在哪個區域彈出進行限制,因此會在錢包的任意界面彈出簽名請求。[2023/4/17 14:08:53]

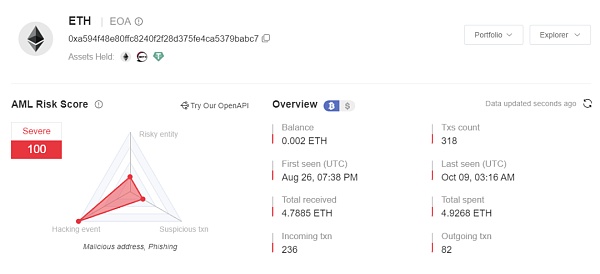

我們使用 MistTrack 來分析下騙子地址:

0xa594f48e80ffc8240f2f28d375fe4ca5379babc7

慢霧:Inverse Finance遭遇閃電貸攻擊簡析:據慢霧安全團隊鏈上情報,Inverse Finance遭遇閃電貸攻擊,損失53.2445WBTC和99,976.29USDT。慢霧安全團隊以簡訊的形式將攻擊原理分享如下:

1.攻擊者先從AAVE閃電貸借出27,000WBTC,然后存225WBTC到CurveUSDT-WETH-WBTC的池子獲得5,375.5個crv3crypto和4,906.7yvCurve-3Crypto,隨后攻擊者把獲得的2個憑證存入Inverse Finance獲得245,337.73個存款憑證anYvCrv3Crypto。

2.接下來攻擊者在CurveUSDT-WETH-WBTC的池子進行了一次swap,用26,775個WBTC兌換出了75,403,376.18USDT,由于anYvCrv3Crypto的存款憑證使用的價格計算合約除了采用Chainlink的喂價之外還會根據CurveUSDT-WETH-WBTC的池子的WBTC,WETH,USDT的實時余額變化進行計算所以在攻擊者進行swap之后anYvCrv3Crypto的價格被拉高從而導致攻擊者可以從合約中借出超額的10,133,949.1個DOLA。

3.借貸完DOLA之后攻擊者在把第二步獲取的75,403,376.18USDT再次swap成26,626.4個WBTC,攻擊者在把10,133,949.1DOLAswap成9,881,355個3crv,之后攻擊者通過移除3crv的流動性獲得10,099,976.2個USDT。

4.最后攻擊者把去除流動性的10,000,000個USDTswap成451.0個WBT,歸還閃電貸獲利離場。

針對該事件,慢霧給出以下防范建議:本次攻擊的原因主要在于使用了不安全的預言機來計算LP價格,慢霧安全團隊建議可以參考Alpha Finance關于獲取公平LP價格的方法。[2022/6/16 4:32:58]

通過分析,騙子多次調用 SetApprovalForAll 盜取用戶資產,騙子地址目前已收到 33 個 NFT,售出部分后獲得超 4 ETH。

慢霧:警惕 Terra 鏈上項目被惡意廣告投放釣魚風險:據慢霧區情報,近期 Terra 鏈上部分用戶的資產被惡意轉出。慢霧安全團隊發現從 4 月 12 日開始至 4 月 21 日約有 52 個地址中的資金被惡意轉出至 terra1fz57nt6t3nnxel6q77wsmxxdesn7rgy0h27x30 中,當前總損失約 431 萬美金。

經過慢霧安全追蹤分析確認,此次攻擊為批量谷歌關鍵詞廣告投放釣魚,用戶在谷歌搜索如:astroport,nexus protocol,anchor protocol 等這些知名的 Terra 項目,谷歌結果頁第一條看似正常的廣告鏈接(顯示的域名甚至是一樣的)實為釣魚網站。 一旦用戶不注意訪問此釣魚網站,點擊連接錢包時,釣魚網站會提醒直接輸入助記詞,一旦用戶輸入并點擊提交,資產將會被攻擊者盜取。

慢霧安全團隊建議 Terra 鏈上用戶保持警惕不要隨便點擊谷歌搜索出來的鏈接或點擊來歷不明的鏈接,減少使用常用錢包進行非必要的操作,避免不必要的資損。[2022/4/21 14:37:55]

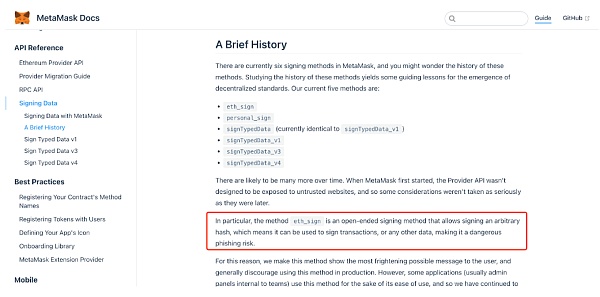

回到正題,我們來研究下這種釣魚方法。首先,我們看看 MetaMask 官方是如何說明的:

慢霧:BXH于BSC鏈被盜的ETH、BTC類資產已全部跨鏈轉至相應鏈:11月3日消息,10月30日攻擊BXH的黑客(BSC: 0x48c94305bddfd80c6f4076963866d968cac27d79)在洗幣過程中,多次使用了 AnySwap、PancakeSwap、Ellipsis 等兌換平臺,其中部分 ETH 代幣被兌換成 BTC。此外,黑客現已將 13304.6 ETH、642.88 BTCB 代幣從 BSC 鏈轉移到 ETH、BTC 鏈,目前,初始黑客獲利地址仍有 15546 BNB 和價值超 3376 萬美元的代幣。慢霧 AML 將持續監控被盜資金的轉移,拉黑攻擊者控制的所有錢包地址,提醒交易所、錢包注意加強地址監控,避免相關惡意資金流入平臺。[2021/11/3 6:28:49]

也就是說,MetaMask 目前有六種簽名方法(例如 personal_sign),只有一種方式會出現 MetaMask 警告,發生在 eth_sign 的簽名情況下,原因是 eth_sign 方法是一種開放式簽名方法,它允許對任意 Hash 進行簽名,這意味著它可用于對交易或任何其他數據進行簽名,從而構成危險的網絡釣魚風險。

慢霧:PancakeBunny被黑是一次典型利用閃電貸操作價格的攻擊:幣安智能鏈上DeFi收益聚合器PancakeBunny項目遭遇閃電貸攻擊,慢霧安全團隊解析:這是一次典型的利用閃電貸操作價格的攻擊,其關鍵點在于WBNB-BUNNYLP的價格計算存在缺陷,而BunnyMinterV2合約鑄造的BUNNY數量依賴于此存在缺陷的LP價格計算方式,最終導致攻擊者利用閃電貸操控了WBNB-BUNNY池子從而拉高了LP的價格,使得BunnyMinterV2合約鑄造了大量的BUNNY代幣給攻擊者。慢霧安全團隊建議,在涉及到此類LP價格計算時可以使用可信的延時喂價預言機進行計算或者參考此前AlphaFinance團隊。[2021/5/20 22:24:55]

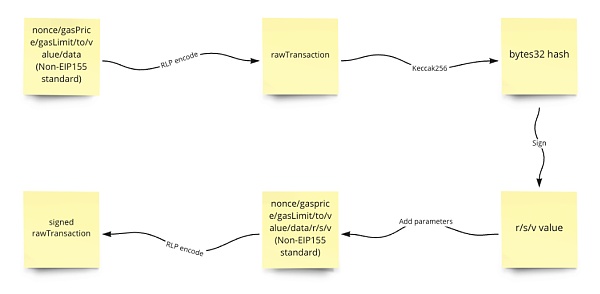

根據 MetaMask 官方文檔說明,eth_sign 方法是可以對任意哈希進行簽名的,而我們在簽署一筆交易時本質上也是對一串哈希進行簽名,只不過這中間的編碼過程都由 MetaMask 替我們處理了。我們可以再簡單回顧下從編碼到交易廣播的過程:

在進行交易廣播前,MetaMask 會獲取我們轉賬的對象(to)、轉賬的金額(value)、附帶的數據(data),以及 MetaMask 自動幫我們獲取并計算的 nonce、gasPrice、gasLimit 參數進行 RLP 編碼得到原始交易內容(rawTransaction)。如果是合約調用,那么 to 即為合約地址,data 即為調用數據。

rlp = require('rlp');// Use non-EIP115 standardconst transaction = { nonce: '', gasPrice: '', gasLimit: '', to: '0x', value: '', data: '0x'};// RLP encodeconst rawTransaction = rlp.encode([transaction.nonce, transaction.gasPrice, transaction.gasLimit, transaction.to, transaction.value, transaction.data]);隨后再對此內容進行 keccak256 哈希后得到一串 bytes32 的數據就是所需要我們簽名的數據了。

// keccak256 encodeconst msgHex = rawTransaction.toString('hex');const msgHash = Web3.utils.keccak256('0x'+ msgHex);我們使用 MetaMask 對這串數據簽名后就會得到 r, s, v 值,用這三個值再與 nonce/gasPrice/gasLimit/to/value/data 進行一次 RLP 編碼即可得到簽名后的原始交易內容了,這時候就可以廣播發出交易了。

rlp = require('rlp');const transaction = { nonce: '', gasPrice: '', gasLimit: '', to: '', value: '', data: '', v: '', r: '', s: ''};// RLP encodeconst signedRawTransaction = rlp.encode([transaction.nonce, transaction.gasPrice, transaction.gasLimit, transaction.to, transaction.value, transaction.data, transaction.v, transaction.r, transaction.s]);而如上所述,eth_sign 方法可以對任意哈希進行簽名,那么自然可以對我們簽名后的 bytes32 數據進行簽名。因此攻擊者只需要在我們連接 DApp 后獲取我們的地址對我們賬戶進行分析查詢,即可構造出任意數據(如:native 代幣轉賬,合約調用)讓我們通過 eth_sign 進行簽名。

這種釣魚方式對用戶會有很強的迷惑性,以往我們碰到的授權類釣魚在 MetaMask 會給我直觀的展示出攻擊者所要我們簽名的數據。如下所示,MetaMask 展示出了此釣魚網站誘導用戶將 NFT 授權給惡意地址。

而當攻擊者使用 eth_sign 方法讓用戶簽名時,如下所示,MetaMask 展示的只是一串 bytes32 的哈希。

總結

本文主要介紹 eth_sign 簽名方式的釣魚手法。雖然在簽名時 MetaMask 會有風險提示,但若結合釣魚話術干擾,沒有技術背景的普通用戶很難防范此類釣魚。建議用戶在遇到此類釣魚時提高警惕, 認準域名,仔細檢查簽名數據,必要時可以安裝安全插件,如:RevokeCash、ScamSniffer 等,同時注意插件提醒。

慢霧科技

個人專欄

閱讀更多

寧哥的web3筆記

金色財經 龐鄴

DoraFactory

金色財經Maxwell

新浪VR-

Foresight News

Footprint

元宇宙之道

Beosin

SmartDeerCareer

當前,固定收益產品在全球范圍內有大約 119 億美元的總可尋市場。但在 DeFi 領域中,這個數字還不到數百萬美元.

1900/1/1 0:00:00以太坊網絡的第十一次硬分叉“倫敦”升級將于區塊高度 12,965,000 處激活 (據估算將于北京時間2021年8月5日晚進行).

1900/1/1 0:00:00縱觀本周圍繞以太坊倫敦硬分叉的所有活動,我注意到人們對 EIP-1559 (此次硬分叉的主要協議變更) 有各式各樣的想法.

1900/1/1 0:00:0011月10日,波場TRON創始人、Huobi Global全球顧問委員會委員孫宇晨通過個人推特賬號表示,會與FTX一起找到解決方案,讓事態朝著積極的方向發展.

1900/1/1 0:00:00由以太坊基金會主辦的、2022年以太坊社區最期待的盛事、第6屆以太坊開發者大會DEVCON VI于2022年10月11日至14日在哥倫比亞首都波哥大舉行.

1900/1/1 0:00:00▌ 呼倫貝爾市“蒙e突擊隊”抓獲泰達幣等數字貨幣洗錢團伙,累計扣押涉案贓款100余萬元金色財經報道,據平安呼倫貝爾公眾號,呼倫貝爾市“蒙e突擊隊”抓獲一個用泰達幣等數字貨幣的跑分團伙.

1900/1/1 0:00:00