BTC/HKD+0.24%

BTC/HKD+0.24% ETH/HKD+0.8%

ETH/HKD+0.8% LTC/HKD+1%

LTC/HKD+1% ADA/HKD-0.41%

ADA/HKD-0.41% SOL/HKD+0.96%

SOL/HKD+0.96% XRP/HKD+0.85%

XRP/HKD+0.85%2023年7月1日,一名攻擊者利用Poly Network的漏洞,在多條鏈上增發了價值420億美元的資產。盡管發行的資產數量龐大,但因低流動性和部分項目代幣凍結,攻擊者無法從5個外部賬戶地址獲取超過1000萬美元的資產。

這是今年發生的第一起跨鏈橋攻擊事件,也是針對Poly Network發起的第二次攻擊。去年攻擊事件的總損失金額達37億美元,其中跨鏈橋攻擊損失占35%。雖然本次事件看似是有史以來涉案金額最大的漏洞攻擊事件,但黑客的實際收益要低很多。

2023年7月1日北京時間14:47,一名惡意行為者通過發起數筆跨鏈橋交易,將資產從Poly Network的Lock Proxy合約轉至攻擊者的地址。從賬面上看,攻擊者從10條鏈上獲利超420億美元價值的資產。

基于區塊鏈的債務證券協議Obligate已在Polygon區塊鏈執行首筆債券發行:金色財經報道,基于區塊鏈的債務證券協議Obligate已在沒有任何銀行參與的情況下使用Polygon區塊鏈執行了第一筆債券發行。發行方為瑞士實體商品交易精品店Muff Trading AG,專門從南美采購貴金屬和原材料。Muff使用了Obligate的市場出售代幣化的公司債券。兩家公司沒有透露債券發行的規模和條款。此次發行先于Obligate于3月27日向更廣泛的公眾開放其平臺。

此前1月消息,Obligate完成400萬美元種子擴展輪融資,Circle Ventures等參投。[2023/3/22 13:19:08]

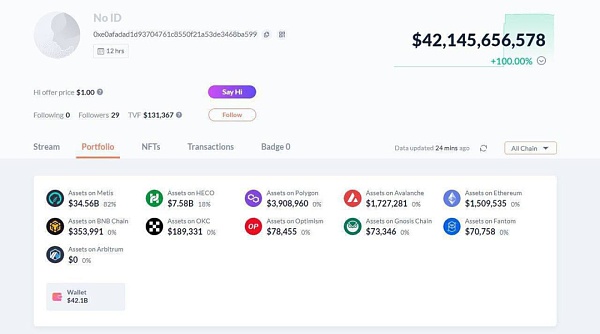

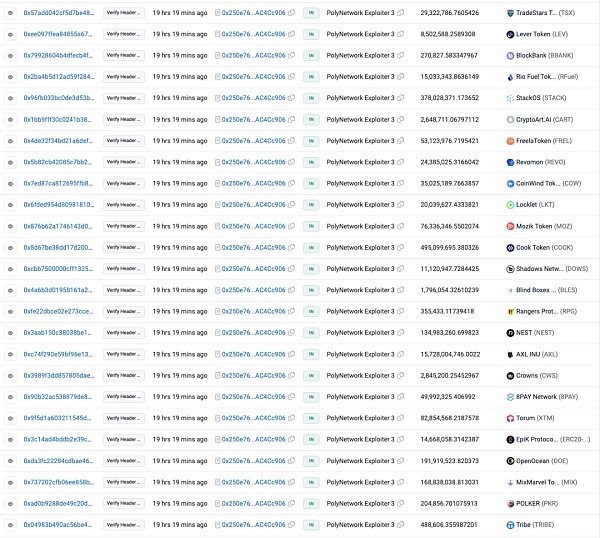

圖片:Poly Network 攻擊者錢包地址。來源:Debank

但其實這個數字具有誤導性。例如,攻擊者在Metis區塊鏈上持有超過340億美元的Poly-pegged BNB和BUSD,但這些代幣因缺乏流動性而無法賣出。后來Metis也在推文中確認,那些新鑄造的BNB和BUSD沒有可用的流動性,因此毫無價值。

Overledger通過新的標準化API支持Polkadot主網:4月29日消息,面向企業的DLT網關Overledger宣布通過新的標準化API支持Polkadot主網(中繼鏈),可以在Polkadot主網上執行的OverledgerAPI功能包括創建交易、搜索交易或區塊、監控地址上的活動等。

Overledger表示,該版本為2.2.5版,在上一個版本2.2.4中,Overledger提供了對PolkadotWestendTestNet的支持。[2022/4/29 2:40:40]

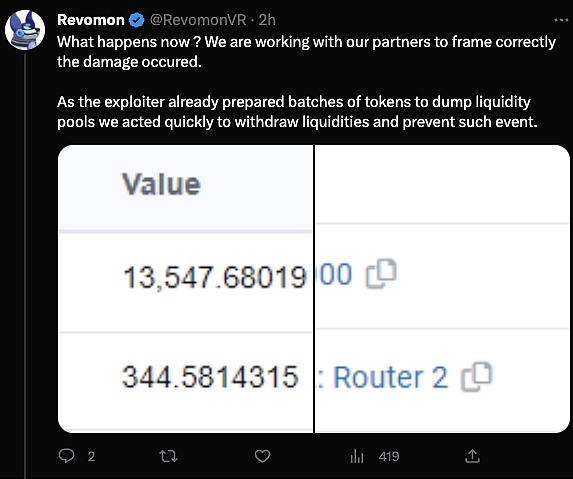

同樣,大量剩余的代幣也變得一文不值。在聽說了這一事件和攻擊者發行的代幣后,幾個項目均及時采取了刪除流動性的行動,以防止代幣傾銷和價格崩潰。例如,OpenOcean、StackOS、Revomon和NEST都取消了項目的流動性,以防止攻擊者出售。

Polygon上IGO平臺Chair與多家投資機構等達成合作,共同為參與Chair IGO項目提供資金等支持:11月10日消息,LucidBlue Ventures、Cypher9 Ventures、IOBC Capital、Graphene Capital、UB Capital、CryptoDao、GOLDEN SHOVEL、Meta Capital、Alpha Media、Yellow Road、BSC Launch、Multipad、Astronaut和Polygon上的IGO平臺CHAIR達成戰略合作。成功申請CHAIR IGO的GameFi項目可申請資金、社區、IDO等支持。CHAIR首個IGO項目PunkWorld已從CHAIR合作機構獲得數十萬美金的支持。[2021/11/10 6:43:59]

Revomon推特

盡管420億美元的數字并不能準確反映這次事件所造成的損失,但CertiK已證實至少有1000萬美元的資產被存放在5個以太坊錢包中。

Polygon與游戲制作商Xaya合作 將在以太坊側鏈推出游戲:金色財經報道,支持DLT的游戲制作商Xaya背后的公司Autonomous Worlds已與Polygon達成合作協議,在其以太坊側鏈上推出游戲。Xaya區塊鏈將被集成到與以太坊兼容的Polygon側鏈中。[2021/6/9 23:25:23]

2022年,影響跨鏈橋的安全事件導致了13億美元的經濟損失,而這13億美元僅僅是由五起事件造成的,因此跨鏈橋安全漏洞的破壞力可見一斑。保護跨鏈橋難度較高,再加上它們所具有巨大價值和各種可被利用的攻擊路徑,這些基礎設施往往是惡意行為者的首選目標。跨鏈橋由托管人、發債人、預言機等多種部分組成。由于鎖定在橋上的資金數量龐大,任何錯誤配置、漏洞或惡意利用都可導致重大損失。

Poly Network使用“鎖定”(Lock)和“解鎖”(Unlock)函數在不同網絡之間橋接資產。用戶必須先在源鏈上“鎖定”代幣,然后才能在目標鏈上進行“解鎖”。

現場 | Gavin Wood:polkadot已經超越以智能合約為中心的區塊鏈系統:金色財經現場報道,由Web3基金會主辦的Web3大會10月29日在上海舉行。Parity和 Polkadot創始人、Web3 基金會主席林嘉文在會上發表主旨演講表示,以太坊并沒有真正實現圖靈完備。以太坊是純鏈上操作模式,節點、礦工、智能合約均在鏈上,受到各種可消耗資源約束,同時還有其他問題。基于substrate的polkadot已經超越以智能合約為中心的區塊鏈系統,企業級應用越來越適合使用polkadot。[2020/10/29]

以下示例是基于從BSC到ETH的跨鏈轉移。

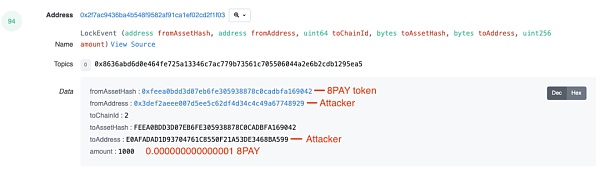

①攻擊者首先在BSC網絡上調用Lock函數,以發起少量8PAY代幣的跨鏈轉移。

圖片:攻擊者使用少量的8PAY代幣發起跨鏈轉移。來源:Etherscan

在這筆交易中,數據被指定為“0x4a14feea0bdd3d07eb6fe305938878c0cadbfa16904214e0afadad1d93704761c8550f21a53de3468ba599e80300000000000000000000000000”開頭“0x4a”四個字節代表數據長度。

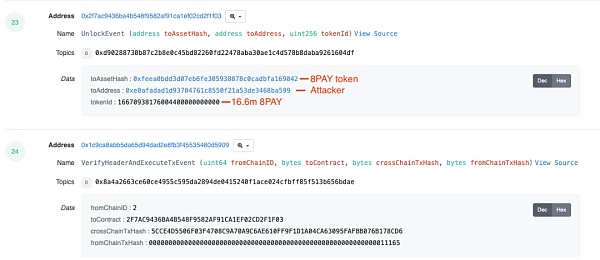

②攻擊者調用了EthCrossChainManager.verifyHeaderAndExecuteTx()函數,觸發了相應的UnlockEvent“解鎖”函數。我們可以從開頭表示數據長度的4個字節看出,當前的交易數據已發生改變。

“0x14feea0bdd3d07eb6fe305938878c0cadbfa16904214e0afadad1d93704761c8550f21a53de3468ba59900e00fc80b54905e35ca0d000000000000000000000000000000000000000000“

在這筆交易中,8pay代幣的數量顯著增加。

③攻擊者按照上述步驟重復了這一過程。其中涉及57種代幣,且分布在11個不同的區塊鏈上。攻擊者從中獲利約420億美元的資產(按賬面價值計算)。

圖片:Poly Network攻擊者在以太坊上解鎖的代幣。來源: Etherscan

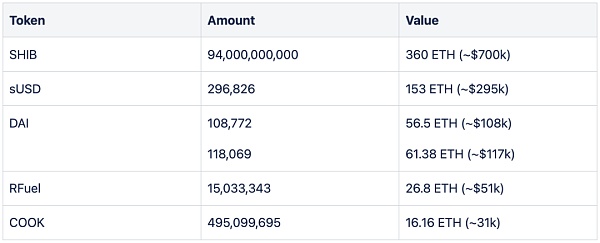

在以太坊網絡上,攻擊者成功將一些代幣轉換成了ETH。過程如下:

在攻擊期間,攻擊者還通過一筆交易轉移了1592枚ETH(約305萬美元),并將2240枚ETH分別轉至3個EOA外部賬戶。此外,攻擊者還獲取約301萬枚USDC和265萬枚USDT,分別兌換為1557枚和1371枚ETH。

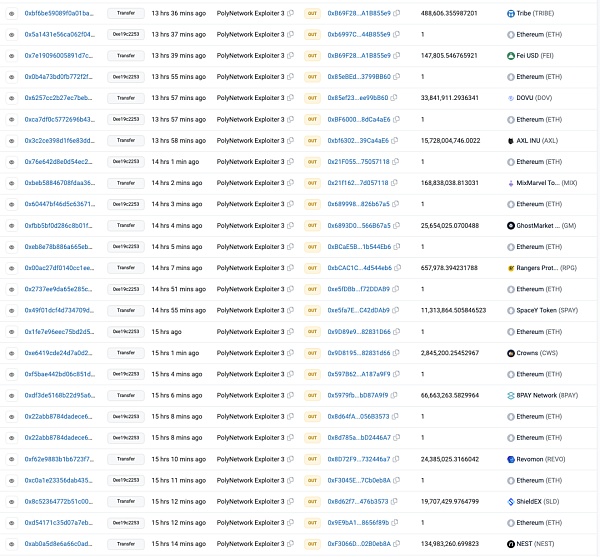

攻擊者將剩余的部分代幣資產轉移到了新的EOA地址,并向每個地址轉移1枚ETH。(盡管他們目前尚未兌出這些代幣)。由于項目所有者為防止拋售而從代幣中移除流動性,一些代幣變得毫無價值。截至目前,攻擊者似乎只能從該事件中獲得約1000萬美元的資金。

圖片:Poly Network攻擊者將資產和數量為1的ETH轉入新的EOA地址

2022年,Web3.0生態系統經歷了跨鏈橋攻擊的毀滅性影響,Ronin Bridge、Wormhole、Nomad等項目都遭受了安全事件的影響。Poly Network事件的初期檢測結果顯示,這是Web生態系統迄今為止遭遇的最大安全事件,但由于新鑄造代幣缺乏流動性支持,損失在撰寫本文時已被控制在大約1000萬美元。目前尚無關于攻擊者如何利用Poly Network的確切共識。然而初步跡象表明,因鏈上功能運行正常,很可能是私鑰泄露或鏈下漏洞導致。

CertiK中文社區

企業專欄

閱讀更多

金色早8點

Odaily星球日報

金色財經

Block unicorn

DAOrayaki

曼昆區塊鏈法律

作者:金色財經cryptonaitive2023年6月5日彭博社報道,如果趙長鵬因監管困境離職,Richard Teng 將會成為下一任幣安 CEO.

1900/1/1 0:00:005 月 24 日,Web3 游戲工作室 Metagame Industries 宣布以估值近 1 億美元完成一輪戰略融資.

1900/1/1 0:00:00作者:Kevin Rose,Moonbirds 創始人;編譯:Luffy,ForesightNews多么狂野和動蕩的幾個月……今年已經過去一半.

1900/1/1 0:00:00在復雜的密碼學領域,零知識證明為一項看似矛盾的任務提供了獨特的解決方案:在不透露信息本身的情況下證明知道某一信息。這種加密方法涉及兩方:證明者及驗證者.

1900/1/1 0:00:00作者:廖望,北京德恒(杭州)律師事務所律師 顧劼寧,上海曼昆律師事務所資深法律顧問2023 年 2 月 20 日,香港證監會(SFC)發布了《VASP 咨詢文件》.

1900/1/1 0:00:00作者:Jaleel、LeftOfCenter,BlockBeatsWeb3 的泛濫一度讓我們質疑去中心化社交平臺存在的意義.

1900/1/1 0:00:00