BTC/HKD+1.03%

BTC/HKD+1.03% ETH/HKD+0.51%

ETH/HKD+0.51% LTC/HKD+1.71%

LTC/HKD+1.71% ADA/HKD+2.31%

ADA/HKD+2.31% SOL/HKD+1.4%

SOL/HKD+1.4% XRP/HKD+4.23%

XRP/HKD+4.23%

前幾天,Solana生態上的DeFi項目Mango受到黑客閃電貸攻擊,損失超過1億美金。據悉,黑客是通過操作預言機的價格來掏空了Mango協議的流動性。

那我們今天就來聊聊何為閃電貸、黑客是如何使用閃電貸來攻擊DeFi協議的,以及預言機對DeFi協議的重要性。

01區塊鏈世界的金融創新——閃電貸

閃電貸最初是由Marble銀行提出,Marble宣稱「閃電貸可以幫助交易者從Marble銀行貸款,在一家去DEX中買幣,在另一家DEX以較高價格賣出代幣,一筆自動化交易就可以讓您將套利收益收入囊中。」

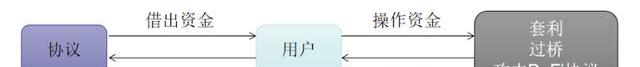

閃電貸的原理如下:

1、用戶以無抵押的方式從協議中借出大量的資金;

2、用戶可以使用這筆資金進行任何對自己有利的操作;

安全公司Quantstamp推出DeFi閃電貸漏洞檢測工具:金色財經報道,區塊鏈安全和審計公司Quantstamp推出檢測DeFi閃電貸漏洞的工具,旨在幫助在智能合約中識別潛在的閃電貸攻擊。根據一份聲明,該工具會自動掃描協議軟件代碼中可能被閃電貸攻擊利用的漏洞。該工具不僅限于分析一份特定合約或屬于單個客戶的合約。

Quantstamp補充說,審計員(檢查代碼是否存在安全缺陷的人)可以使用該工具來分析集成DeFi協議的各種合約。然而,雖然該工具的搜索過程是自動化的,但它確實需要一些手動干預來進行特定于協議的調整,并且不能保證檢測到所有漏洞。[2023/8/23 18:18:08]

3、最后用戶需將本金和一定的利息還給協議,若這個時候用戶沒有足夠的資金,則整個操作都會進行回滾,保證協議的資金不會受到損失。

閃電貸的機制是由智能合約的原子性來保障的,即上述這些操作為具有原子性的事務,只能全部成功,或全部失敗,不會出現一部分成功而一部分失敗的情況。

Jindo Inu(JIND)遭閃電貸攻擊,攻擊者疑似利用代幣銷毀機制漏洞:金色財經報道,據CertiK監測,Jindo Inu (JIND) 遭到閃電貸攻擊。攻擊者疑似利用了代幣銷毀機制中存在的漏洞。[2023/6/10 21:28:44]

因此在所有操作全部成功的情況下,整個閃電貸運行成功,協議通過借出資金并收回資金獲取了利息,而用戶通過各種各樣的方式從這筆大資金的運作中獲取了利益;而當用戶在使用資金的過程中,并未獲取到預期的利益,反而虧損了的話,會導致借出的資金變少而無法完成最后的還款操作,因此整個操作會失敗,則除了用戶損失gas外,協議的資金不會受到損失。

根據閃電貸的原理,我們可以發現為了能夠使整個操作順利地運行,關鍵就是用戶如何在短時間內利用這筆資金進行獲利。

隨著閃電貸的應用發展,這種無抵押瞬間獲取大量資金的工具在人們進行了各種各樣的嘗試后,猛然發現黑客使用閃電貸的資金對DeFi協議進行攻擊的方式竟然是獲利最大的操作,那接下來就讓我們來看看黑客是如何使用閃電貸來獲利的吧。

02閃電貸如何淪為黑客獲利工具

目前的區塊鏈世界就是一片黑暗森林,隱藏著各種各樣的風險,而黑客在這其中無疑是一群貪婪的獵食者,他們無時無刻不在發現有利可圖的機會,或者創造這樣的機會來進行獲利。

慢霧:NimbusPlatform遭遇閃電貸攻擊,損失278枚BNB:據慢霧安全團隊情報,2022 年 12 月 14 日, BSC 鏈上的NimbusPlatform項目遭到攻擊,攻擊者獲利約278枚BNB。慢霧安全團隊以簡訊的形式分享如下:

1. 攻擊者首先在 8 天前執行了一筆交易(0x7d2d8d),把 20 枚 BNB 換成 NBU_WBNB 再換成 GNIMB 代幣,然后把 GNIMB 代幣轉入 Staking 合約作質押,為攻擊作準備;

2. 在 8 天后正式發起攻擊交易(0x42f56d3),首先通過閃電貸借出 75477 枚 BNB 并換成 NBU_WBNB,然后再用這些 NBU_WBNB 代幣將池子里的絕大部分 NIMB 代幣兌換出;

3. 接著調用 Staking 合約的 getReward 函數進行獎勵的提取,獎勵的計算是和 rate 的值正相關的,而 rate 的值則取決于池子中 NIMB 代幣和 GNIMB 代幣的價格,由于 NIMB 代幣的價格是根據上一步閃電貸中被操控的池子中的代幣數量來計算的,導致其由于閃電貸兌換出大量的代幣而變高,最后計算的獎勵也會更多;

4. 攻擊者最后將最后獲得的 GNIMB 代幣和擁有的 NIMB 代幣換成 NBU_WBNB 代幣后再換成 BNB,歸還閃電貸獲利;

此次攻擊的主要原因在于計算獎勵的時候僅取決于池子中的代幣數量導致被閃電貸操控,從而獲取比預期更多的獎勵。慢霧安全團隊建議在進行代幣獎計算時應確保價格來源的安全性。[2022/12/14 21:44:29]

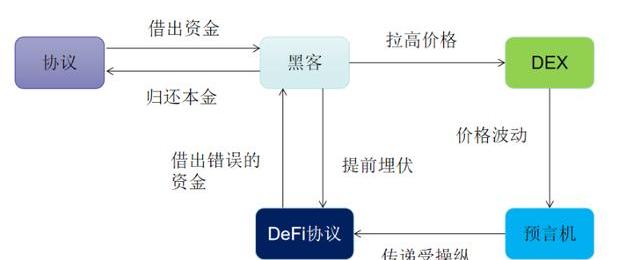

而閃電貸這種提供無抵押大資金的借貸工具,無疑滿足了黑客需要使用低風險的大資金來進行價格操縱的需求。目前使用閃電貸對DeFi協議的攻擊大多都是通過操縱價格的方式來進行的,因此我們用下面的例子來進行說明。

安全團隊:Nirvana遭閃電貸攻擊,請相關用戶注意資產安全:7月28日消息,據慢霧區情報,Solana 鏈上穩定幣項目 Nirvana 遭遇閃電貸攻擊,攻擊者通過部署惡意合約,使用閃電貸從 Solend 借出 10,250,000 USDC,隨后調用 Nirvana 合約 buy3 方法購買了大量 ANA 代幣,隨后調用 Nirvana 合約 swap 方法賣出部分 ANA,得到USDT 和 USDC ,在歸還完閃電貸后共獲利3,490,563.69 USDT,21,902.48 USDC 及 393,230.32 ANA代幣,隨后黑客出售 ANA 代幣,并將所有臟款通過跨鏈橋轉移。Nirvana 源代碼未完全開源,據鏈上調用日志分析,攻擊者可能利用了 ANA 價格計算漏洞進行套利,請相關用戶注意資產安全。[2022/7/28 2:43:46]

1、黑客從借貸協議中借出大量的資金;

2、在DeFi協議中埋伏相關幣種的資金;

慢霧發布Value DeFi協議閃電貸攻擊簡要分析:據慢霧區消息,Value DeFi遭遇閃電貸攻擊的分析如下:

1.攻擊者先從Aave中借出8萬個ETH;

2.攻擊者使用8萬個ETH在Uniswap WETH/DAI池中用閃電貸借出大量DAI和在Uniswap WETH/DAI兌換大量USDT;

3.用戶調用ValueMultiVaultBank合約的deposit合約使用第2步中小部分DAI進行充值,該合約中一共有3種資產,分別是3CRV、bCRV、和cCRV。該合約在鑄幣時會將bCRV, cCRV轉換成以3CRV進行計價,轉換完成后,Value Defi合約根據總的3CRV價值和攻擊者充值的DAI數量計算mVUSD鑄幣的數量;

4.攻擊者在Curve DAI/USDC/USDT池先使用第二步中剩余的大部分DAI和USDT兌換USDC,拉高USDC/3CRV的價格;

5.攻擊者發起3CRV提現,這時會先將合約中的bCRV, cCRV轉換成以3CRV計價,由于USDC/3CRV價格已被拉高,導致bCRV, cCRV能換算成更多的3CRV;

6.攻擊者使用3CRV換回DAI,并在Uniswap中兌換回ETH,然后歸還Aave的閃電貸 。

總結:由于 Value Defi 合約在鑄幣過程中將合約資產轉換成 3CRV 時依賴 Curve DAI/USDC/USDT 池 中 USDC/3CRV的價格,導致攻擊者可以通過操控 Curve DAI/USDC/USDT 池 中 USDC/3CRV 的價格來操控 mVUSD/3CRV 的價值,從而獲利。[2020/11/15 20:52:09]

3、使用大資金在DEX中拉高相關幣種的價格;

4、受操作的價格通過預言機傳遞給DeFi協議;

5、DeFi協議在收到預言機的喂價后,黑客按當前受操縱的價格將提前埋伏的幣種進行抵押借款,從而獲得大量的資金;

6、黑客將本金還給借貸協議,帶著剩余資金揚長而去,從而完成了一次空手套白狼的閃電貸攻擊。

我們可以看到這個過程中,比較關鍵的一點是DeFi協議收到了來自預言機受操縱的價格,從而導致了錯誤地借出資金。

然而DeFi協議中的價格一般都來自于預言機的喂價,因此預言機的準確喂價變成了DeFi協議的安全基石。

03Pyth——一個鏈上高保真預言機網絡

在Mango被盜的事件中,我們發現Mango官方和其CEO都談論到了預言機對此次事件的影響,并說明預言機的報價并無異常。

在其中我們看到了Pyth這款預言機,那這款預言機有何秘密呢?現在就讓我們一起來探索一番吧。

Pyth隱藏背景

經過抽絲剝繭的信息篩選,初步鎖定JumpCrypto可能就是Pyth背后的金主和建設者。JumpCrypto是高頻交易巨頭-JumpTrading成立的加密投資部門,參與了最近熱度極高的Aptos的融資。

對于高頻交易而言,及時且準確的價格信息無疑是取勝的關鍵要素。而Jump更是對網絡速度的追求達到了變態的程度。例如在2018年,為了更快地獲取不同市場的期貨報價,Jump與Citadel等六家高頻交易商竟聯合架設了一條連接芝加哥與東京的海底光纜“GoWest”。

在JumpCrypto的官方介紹中,使用了較長的篇幅來介紹pyth,同時直接表明了Jump參與了pyth代碼的編寫。而且還利用自身的資源,讓眾多的金融交易所和幣圈交易所都成為了Pyth網絡的數據發布者。

Pyth運行模型

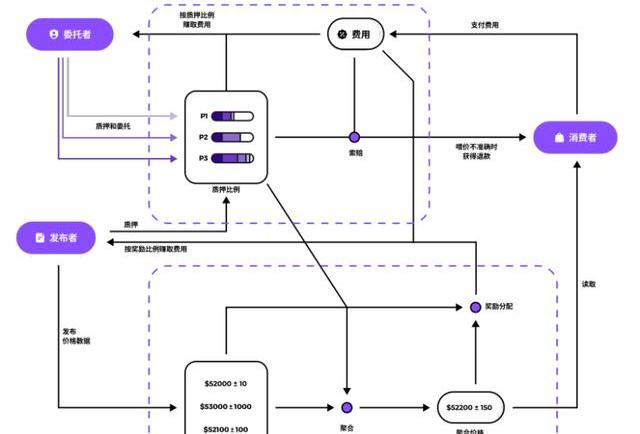

在Pyth網絡中有三種角色:

發布者負責發布喂價,并獲得部分數據費用作為回報。發布者通常是能夠及時獲取準確價格信息的市場參與者。Pyth協議根據發布者分享的新價格信息的數量,按比例對發布者進行獎勵

消費者讀取喂價,將數據集成智能合約或去中心化應用之中,并可以選擇性地支付數據費用。消費者既可以是鏈上協議,也可以是鏈下應用

委托者質押代幣,賺取數據費用,代價則是在預言機價格不準確的情況下,可能會損失其質押的代幣

這些角色可以在Pyth網絡中,通過如下四種機制來進行互動:

價格聚合機制將單個發布者的喂價整合為產品的單喂價。此機制旨在生成穩定的喂價,也就是說,喂價不會受到少數發布者的顯著影響

數據質押機制使委托者能夠通過質押代幣來獲取數據費用。委托者總體上還通過質押代幣的方式決定每個發布者對聚合價格的影響程度。另外,此機制還將確定委托者質押的代幣是否會遭到削減。最后,此機制向消費者收取數據費用,并向委托者分配部分數據費用。余下部分將進入獎勵池,用于分配給發布者

獎勵分配機制決定了每個數據發布者可從獎勵池中獲取的獎勵份額。此機制會優先獎勵提供高質量喂價的發布者,并降低提供低質量信息的發布者獲取獎勵的可能性

治理機制決定上述三種機制的高級參數

簡而言之,就是發布者向網絡提供了價格數據信息,消費者可以選擇以類似保險的形式保障自己獲得信息的準確性,而委托者就是價格數據信息的擔保方,若是出現嚴重偏離現實情況的價格信息,則委托者需要對付費的消費者進行補償。

同時在整個模型中,對最終價格信息的擬合以及提前防止一些作惡行為的措施,都表明了Jump傾注在pyth中的專業能力和用心程度,對詳情感興趣的小伙伴可以進一步研究Pyth的白皮書。

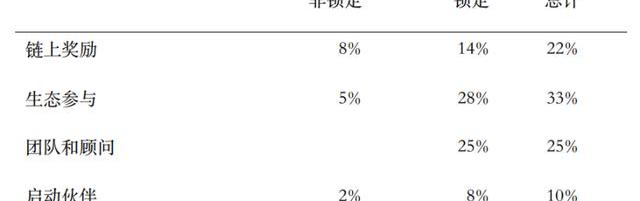

pyth代幣分配:PYTH代幣的總供應量為10,000,000,000,不會增加。85%的代幣最初會在合約上鎖定。這些代幣有1年的鎖定期,將在7年內每月線性解鎖。這將隨著時間的推移逐漸增加非鎖定代幣的供應量。余下的15%PYTH代幣最初就是非鎖定的狀態。鎖定/非鎖定代幣將按下圖的分類進行分配。

Pyth可能存在的問題及風險

目前pyth的代幣尚未發布,因此對整個經濟模型的影響暫時無法體現。但就對目前pyth的整個模型來說,協議的收入來自于消費者的付費,而這個付費只是起到了一個保險的作用,消費者在不付費的情況下,依然可以獲取到pyth的實時價格信息。因此到代幣發布后,消費者是否愿意付費,付費的比例會是多少,就會成為協議能否盈利的關鍵因素。

當然pyth后續也可以限制消費者付費才能使用協議,但在這種情況下,消費者是否會轉移使用其他預言機,也是一個存疑的問題。

總結

在Jump的加持下,pyth相較于其他預言機有著Jump對于高頻交易的深刻理解和相關模型的經驗加持,而這套模型在Web3的世界是否有效,那就需要實踐出真相了。

感謝大家的觀看,大家想近裙的,可以評論或者私信,我看到后也會第一時間回復。

Tags:DEXYTH區塊鏈DEX幣DEX價格YTH幣YTH價格區塊鏈工程專業學什么區塊鏈存證怎么弄區塊鏈技術發展現狀和趨勢

概括 加密貨幣分析師和策略師KevinSvenson對比特幣給出了明確而準確的目標。Svenson認為最大的加密貨幣遵循拋物線模式。根據這個模型,BTC的目標是48,000美元及以上.

1900/1/1 0:00:00大家好,這里是鏈客區塊鏈技術問答社區。鏈客,專為開發者而生,有問必答! 什么是計算機安全? 要從總體上理解什么是計算機安全,有必要考慮一下安全在日常生活中意味著什么.

1900/1/1 0:00:00萊特幣兌美元匯率在90美元區域上方顯示出積極跡象。LTC正在上漲,可能會嘗試在100美元阻力位上方進行新的反彈。萊特幣兌美元匯率開始上漲至92美元區域上方.

1900/1/1 0:00:00盜取Mango上億資金后,黑客發起DAO提案試圖“免罪” 北京時間今天清晨,Solana生態去中心化交易平臺Mango遭遇黑客攻擊,損失高達1.15億美元.

1900/1/1 0:00:00Pepe價格在過去24小時內上漲了1%,升至0.00000175美元,也代表過去一周上漲了10%.

1900/1/1 0:00:00概括 以太坊今年第三季度開始上漲,并再次突破1900美元的價格水平。根據Santiment的數據,近期ETH的總交易量和開發活動均出現顯著增長.

1900/1/1 0:00:00