BTC/HKD+2.94%

BTC/HKD+2.94% ETH/HKD+2.58%

ETH/HKD+2.58% LTC/HKD+3.64%

LTC/HKD+3.64% ADA/HKD+5.09%

ADA/HKD+5.09% SOL/HKD+4.31%

SOL/HKD+4.31% XRP/HKD+4.29%

XRP/HKD+4.29%昨天,去中心化交易所協議0x項目方稱其發現嚴重安全漏洞。PeckShield安全人員跟進分析發現,0xExchange合約在校驗訂單簽名時存在缺陷,導致攻擊者可以進行惡意掛單,進而將用戶的數字資產低價賣出,擾亂正常的交易秩序。所幸項目方及時發現并修復問題,截至目前,尚未有真實攻擊發生,并沒有產生數字資產損失。

背景

北京時間2019年07月13日,去中心化交易所0x協議項目方稱其發現嚴重安全漏洞,并緊急關閉了0xExchangev2.0合約,隨后部署了修復后的合約。受此影響,基于0x協議的交易所及錢包,包括RadarRelay,Tokenlon,StarBit等緊急暫停了相關交易服務。

PeckShield安全人員跟進分析發現,0xExchange合約在校驗訂單簽名時存在缺陷,導致攻擊者可以進行惡意掛單,進而將用戶的數字資產低價賣出,擾亂正常的交易秩序。

0xB154于4天前將22340枚ETH轉入幣安:金色財經報道,0xB154開頭巨鯨地址于8月14日將22340枚ETH轉入幣安。[2023/8/18 18:08:21]

0x協議簡介

0x協議是一個基于以太坊的開放協議,實現鏈上資產的點對點交易。它期望在以太坊上創建一種標準協議,使得任何人能夠基于此協議運行去中心化交易所,實現以太坊上的代幣之間的交易。0x協議上的交易特點是鏈下訂單撮合,鏈上結算,其中為用戶交易提供訂單服務的參與者稱為中繼者。0x項目發行了自己的代幣ZRX,一方面作為去中心化治理投票權的證明,同時也被作為交易服務費,用于建立在0x協議之上的中繼者提供服務的收益。

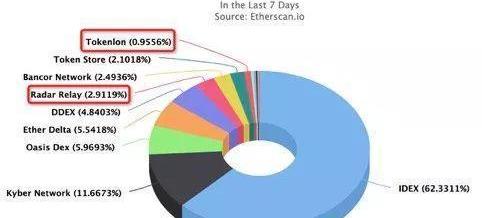

0x協議受到不少去中心化交易所和錢包的青睞,從Etherscan的DEX過去七天交易份額的餅圖中能看到,排名靠前的RadarRelay和Tokenlon都是基于0x協議:

EOA地址(0xb3e)拋售導致MusicPePe項目代幣價格下降近99%:金色財經消息,據CertiK官方推特發布消息稱,MusicPePe項目代幣價格下降近99%。據悉,該次下跌是由于EOA地址(0xb3e)拋售代幣導致的。目前,該地址該地址獲利約39,000美元。[2023/7/28 16:04:19]

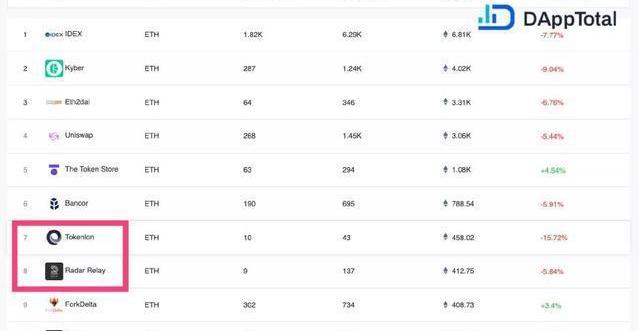

另外,從DAppTotal的DEX24小時交易額排名中也能看到它們的排名:

由于Ethereum平臺上大量的DEX都使用了0x協議,而作為最根本的TokenTranfer主合約出問題,這對于整個DEX領域來說,都是比較重大的事件。

漏洞原理分析

本次漏洞共涉及isValidWalletSignature和isValidValidatorSignature兩個相似的漏洞,由于兩者出問題的代碼是相似的,本文只以前者為例說明。

0xD275開頭巨鯨地址從Aave借出5000萬枚USDC,購買USDT進行套利:6月15日消息,據Lookonchain監測,0xD275開頭巨鯨地址在USDT脫鉤后,從Aave借了5000萬枚USDC,并開始購買USDT進行套利。[2023/6/15 21:39:38]

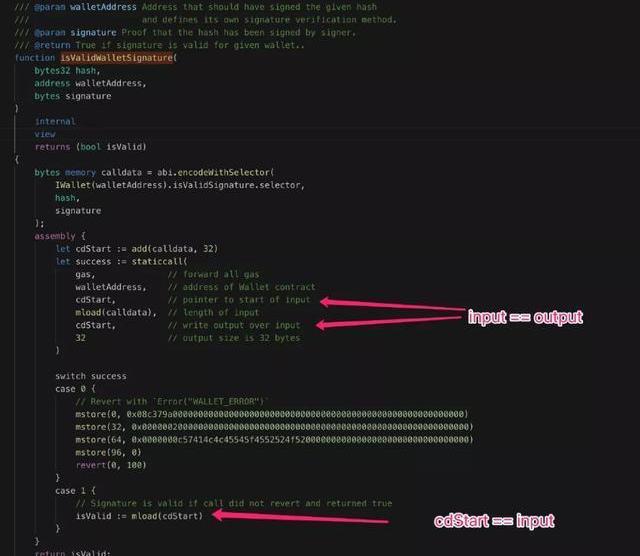

isValidWalletSignature(bytes32,address,bytes)函數用于驗證給定的Wallet合約所定義的簽名信息與給定的簽名是否一致,用于確保Order是由正確的Maker/Taker執行的交易。但是0xExchange合約在驗證的過程中,存在著比較嚴重的問題:

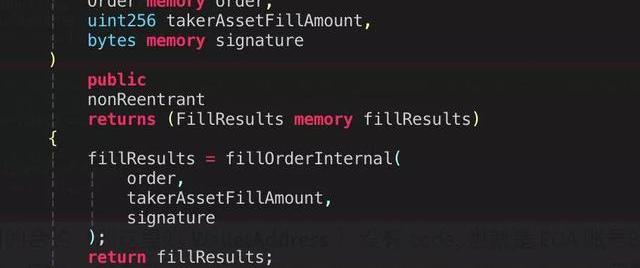

上圖是這一函數的全部邏輯,分為兩部分:

組裝簽名具體字段為ABI編碼格式;根據組裝的ABI編碼內容計算簽名值正確性。其中,第2步的邏輯,在0xv2合約代碼中是用匯編實現的:

0xScope:幣安10億美元“行業復蘇計劃”地址目前仍無任何動作:12月30日消息,Web3知識圖譜協議0xscope發推表示,幣安推出10億美元“行業復蘇計劃”至今已有36天時間,目前該計劃使用的0x043a開頭地址除了50美元的測試轉賬外并無其他動作。[2022/12/30 22:16:40]

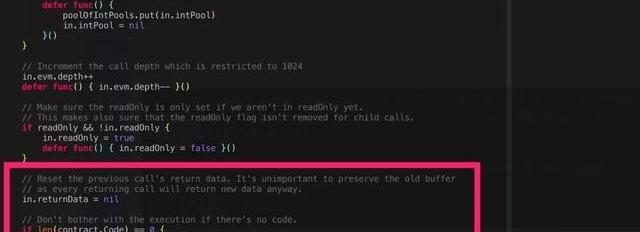

引入cdStart指針,指向calldata中對應的位置;對WalletAddress調用staticcallOpCode計算簽名正確性,注意觀察代碼,其中的input和output都為cdStart這一指針,即復用input/output的內存;檢驗步驟2.2中的結果是否正確。WalletAddress為合約的前提下,這樣子的流程沒有問題。先來看下EVM中合約的執行流程是怎樣的,PeckShield安全人員查閱EVM源碼的時候發現:

GameStop選擇0x協議API為其數字資產錢包中的DEX交易提供支持:7月10日消息,電子游戲及相關產品零售商GameStop為在其自托管錢包中支持DEX交易,使用0x協議API訪問多鏈流動性,為其用戶提供無縫的交易體驗。[2022/7/10 2:03:05]

當被調用的合約沒有code,也就是EOA賬號的情況下,什么都沒有的執行,直接返回。因此,對應到isValidWalletSignature(bytes32,address,bytes)函數來說,其中的cdStart所對應的內存內容在調用staticcall前后并沒有變化,而后面在判斷簽名是否正確的isValid取值的時候,也就取到了錯誤的值。

用戶通過fillOrder(Order,uint256,bytes)函數完成Token買賣,PeckShield安全人員發現,這一函數的三個參數可以由用戶自由配置:

分別為:

代表訂單信息的Order類型;用戶為此訂單付出的Token數量;Order對應的簽名信息signature其中比較關鍵的是Order及對應的signature信息的一致性正是通過上面的isValidWalletSignature類函數校驗,因此,當攻擊者精心構造signature為SignatureTypeWallet時,可『跳過』簽名合法性檢查,從而使得用戶在不經意之間被惡意掛單,從而被攻擊者順利吃單,由于這一訂單信息是由攻擊者直接傳入合約的,因此這一訂單信息在線下的中繼者也無法查詢。

漏洞影響分析

基于上述分析發現,曾在0x協議Exchange上做過授權轉賬的普通用戶帳號都將受到影響:

攻擊者可偽造用戶掛單,低價獲得用戶代幣。

鑒于此安全漏洞的危害性,PeckShield安全人員發現0x項目方在漏洞被發現的時候先緊急關閉了0xExchangev2.0合約的Tokentransfer功能,將所有的ERC20、ERC721、以及MultiAsset的Transfer功能全部下線;隨后部署了修復后的合約,同時告知用戶及使用了0xExchange的所有DEX及Relayer,相關的遷移升級工作正在進行中。受此影響,基于0x協議的交易所及錢包,包括RadarRelay,Tokenlon,StarBit等緊急暫停了交易服務。

PeckShield安全人員通過漏洞特性分析鏈上數據發現,從0xExchange2018-09上線至今,并沒有因此安全漏洞造成的用戶直接資產損失。

對于使用了0x的DEX及錢包來說,當前的階段需要暫停交易服務,如無法暫停交易服務的話,可將對應的0xExchange合約地址變更為當前已經修復的合約地址。

結語

0x協議本次出現漏洞的合約代碼,主要是內聯匯編代碼編寫簽名驗證功能出現的問題,直接編寫匯編代碼雖然在編譯器無法優化合約代碼的情況下非常有用,可控性更強且能提高執行效率,減少Gas消耗,但是編寫Solidity匯編代碼需要對EVM運行機制有非常熟悉的理解,不然EVM的某些特性可能導致編寫的合約無法正常運行,同時也缺少了Solidity提供的多種安全機制。

PeckShield安全人員在此提醒廣大開發者及時排查合約的相關代碼,避免類似問題可能造成的安全風險,對于DEX等DeFi類項目,項目方在上線前需要找有資質的安全公司審計安全風險。

Tags:DEX去中心化交易所中心化交易所DEX幣DEX價格去中心化交易所違法嗎LFG去中心化交易所去中心化交易所英文單詞去中心化交易所算證券么dex去中心化交易所價格計算器去中心化交易所前三

近日,有消息稱,國內知名幣圈項目公信寶運營主體-杭州存信數據科技有限公司已被貼了封條,封條上印著“古蕩派出所封”的字樣.

1900/1/1 0:00:00據韓聯社報道,一名致力于朝韓合作的人士周二表示,朝鮮發行了一枚紀念幣,上面印有強調朝鮮半島無核化的口號和圖案.

1900/1/1 0:00:00常言道“萬事開頭難”,一旦踏上古董收藏之路你就不再是歷史的看客,而是時代的精英,是歷史遺物的守望者,是億萬收藏大軍中敢于直面人生的先鋒戰士.

1900/1/1 0:00:00流幣VS比特幣 流幣(LQD)VS比特幣(BTC)一家區塊鏈技術公司LiquidDigitalAssetsLTD逐漸進入人們的視線,據悉公司設立在英國倫敦.

1900/1/1 0:00:00習作一:變形記 范文一:一個瓶子的旅行 我是一個瓶子,我對未來感到迷茫。為了尋找生活的意義,我開始了旅行。這時,一只可愛的小狗迎面跑來.

1900/1/1 0:00:00自動化銀行的早期 許多專家認為,世界上第一臺自動銀行機器是由一位名叫路德·西姆建的美國發明家和商人發明的.

1900/1/1 0:00:00