BTC/HKD+0.07%

BTC/HKD+0.07% ETH/HKD+0.25%

ETH/HKD+0.25% LTC/HKD+0.44%

LTC/HKD+0.44% ADA/HKD+1.81%

ADA/HKD+1.81% SOL/HKD+1.29%

SOL/HKD+1.29% XRP/HKD+2.69%

XRP/HKD+2.69%2023年5月6日,據Beosin-Eagle?Eye態勢感知平臺消息,算法穩定幣DEI項目合約遭受黑客攻擊,黑客獲利約630萬美元。Beosin安全團隊第一時間對事件進行了分析,結果如下。

事件相關信息

攻擊交易

https://bscscan.com/tx/0xde2c8718a9efd8db0eaf9d8141089a22a89bca7d1415d04c05ba107dc1a190c3

https://arbiscan.io/tx/0xb1141785b7b94eb37c39c37f0272744c6e79ca1517529fec3f4af59d4c3c37ef

安全團隊:SNK項目遭受攻擊,黑客獲利約19萬美元:金色財經報道,據區塊鏈安全審計公司Beosin旗下Beosin EagleEye安全風險監控、預警與阻斷平臺監測顯示,SNK項目遭受攻擊(0x7394f2520ff4e913321dd78f67dd84483e396eb7a25cbb02e06fe875fc47013a),黑客利用SNK的邀請獎勵機制獲利19萬美元,目前資金仍在黑客地址中0x7738B2f18d994C7c8Fa10E1FE456069624740f3e,Beosin Trace將持續對資金流向進行監控。[2023/5/10 14:54:01]

攻擊者地址

Bsc:0x08e80ecb146dc0b835cf3d6c48da97556998f599

SushiSwap的BentoBoxv1合約遭受攻擊,黑客獲利約2.6萬美元:金色財經報道,據區塊鏈安全審計公司Beosin監測顯示,SushiSwap的BentoBoxv1合約,據Beosin安全技術人員分析,該攻擊是由于Kashi Medium Risk ChainLink價格更新晚于抵押/借貸后。在兩筆攻擊交易中,攻擊者分別flashloan了574,275+785,560 個 xSUSHI, 在抵押和借貸之后,LINK Oracle中的kmxSUSHI/USDT 的價格從下降了16.9%。通過利用這一價格差距,攻擊者可以調用 liquidate()函數清算從而獲得15,429+11,333 個USDT,Beosin Trace追蹤發現目前被盜資金還在攻擊者的地址上:0xe7F7A0154Bf17B51C89d125F4BcA543E8821d92F。[2023/2/10 11:58:50]

Arbitrum:0x189cf534de3097c08b6beaf6eb2b9179dab122d1

Earning.Farm遭受閃電貸攻擊,黑客獲利268 ETH:10月15日消息,據Supremacy安全團隊監測,Earning.Farm的EFLeverVault合約遭到兩次閃電貸攻擊,第一筆攻擊被MEV bot截獲,造成合約損失480 ETH;第二筆黑客完成攻擊,黑客獲利268 ETH。

經過分析,漏洞是由合約的閃電貸回調函數未驗證閃電貸發起者產生,攻擊者可自行觸發合約的閃電貸回調邏輯:償還合約內的Aave stETH債務并提現,然后將stETH兌換為ETH。隨后攻擊者可調用withdraw函數提現所有合約內的ETH余額。[2022/10/15 14:28:46]

被攻擊合約

0xde1e704dae0b4051e80dabb26ab6ad6c12262da0

Visor Finance攻擊事件報告:黑客獲取了管理帳戶訪問權限:基于Uniswap V3的DeFi流動性協議Visor Finance就此前發生的攻擊事件發布報告稱,攻擊者獲得了一個管理帳戶的訪問權限,能夠從尚未存入流動性提供者頭寸的存款中提取資金。報告稱,被盜金額約占其300萬美元TVL的16.7%(約合50萬美元),并證實該黑客并非團隊成員,因此對其緊急提款保障措施缺乏充分了解,被盜資金僅限于未配置的資產。(BeInCrypto)[2021/6/21 23:53:12]

攻擊流程

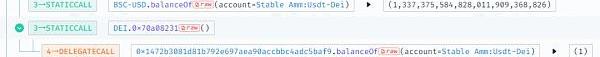

兩條鏈上漏洞原理以及攻擊手法相同,這里以Bsc鏈上交易為例進行分析:

1.攻擊者調用攻擊合約的0xf321f780函數發起攻擊。

2.攻擊合約首先調用DEI合約的approve函數給pair授權一個很大的值,隨后調用DEI合約的burnFrom函數,傳入pair地址。

3.隨后,攻擊合約直接調用DEI合約的transferFrom函數將pair的DEI代幣全部轉移給攻擊合約,只剩下一個單位的DEI代幣。

4.之后,攻擊合約調用pair的sync函數,更新儲備量,此時pair中只有1個單位的DEI和超130萬枚USDT。

5.最后,攻擊合約使用所有的DEI將USDC全部兌換出來。

漏洞分析

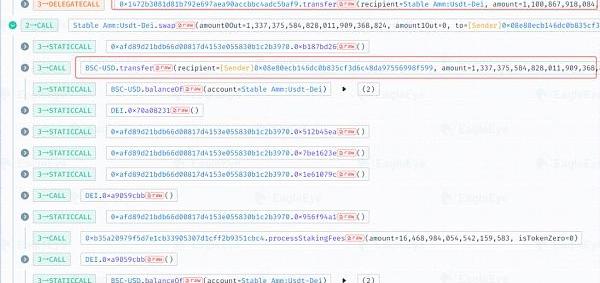

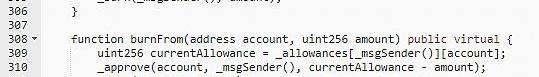

我們從上述的攻擊過程不難發現,本次事件的主要問題在于第2步與第3步,攻擊者調用了approve和burnFrom函數之后,為什么就能直接調用transFrom函數將“其他人”的代幣轉移走?

我們看一下approve與burnFrom函數的代碼,approve函數為正常授權函數,并沒有什么問題,關鍵在于burnFrom函數,burnFrom函數正常邏輯是獲取被銷毀地址給調用者地址授權數量,之后將授權數量減去銷毀數量的新值用于更新授權數量。可以看到,309行的代碼函數獲取用戶授權值,而開發者將被銷毀地址與調用者地址寫反,導致獲取的授權值是黑客可以任意設置的,在這之前,黑客調用approve函數授權了一個巨大的數,所以這里獲取的值是一個巨大的值,在310行代碼,將授權值進行更新,這里傳遞的值就是一個異常大的值,導致burnFrom函數調用結束后,pair地址給黑客地址授權了一個巨大的值,而黑客也能任意控制pair的代幣。

資金追蹤

截止發文時,被盜資金還未被攻擊者轉出。

總結

針對本次事件,Beosin安全團隊建議:

1.合約開發時,涉及權限相關的函數一定要仔細思考其運行邏輯,并做好每一步的測試,防止因為粗心大意導致不可挽回的后果。

2.項目上線前,建議選擇專業的安全審計公司進行全面的安全審計,規避安全風險。

除了大火的?BRC-20?以外,比特幣現在還有包括?BRC-21、ORC-20等諸多創新,或許都可潛在的下一個熱點.

1900/1/1 0:00:00A.市場觀點 一、宏觀流動性 貨幣流動性改善。市場等待?5?月?4?日美聯儲議息會議,預計加息?25?個基點,大概率是最后一次加息。美國銀行危機繼續加劇,貨幣政策轉向或加快,年內有望實現降息.

1900/1/1 0:00:00博鏈財經BroadChain獲悉,5月9日,根據BitfinexAlpha最新報告,美聯儲暗示的貨幣政策與市場預測的貨幣政策在觀點上存在明顯差異.

1900/1/1 0:00:00來源:中國人民銀行 隨著網絡技術和數字經濟蓬勃發展,社會公眾對零售支付便捷性、安全性、普惠性、隱私性等方面的需求日益提高.

1900/1/1 0:00:00據Cointelegraph8月16日消息,比特幣獎勵公司GoSats已經為印度的客戶推出了一個新的返現獎勵卡,可能為數字資產在世界第二大人口大國的更廣泛的主流應用創造條件.

1900/1/1 0:00:00原文作者:YuukiYang、LDCapitalResearch 導讀: 2023年的NFT市場可以以2月14日Blur上線作為分水嶺.

1900/1/1 0:00:00