BTC/HKD+1.22%

BTC/HKD+1.22% ETH/HKD+0.99%

ETH/HKD+0.99% LTC/HKD-0.19%

LTC/HKD-0.19% ADA/HKD+0.46%

ADA/HKD+0.46% SOL/HKD+3.36%

SOL/HKD+3.36% XRP/HKD+0.18%

XRP/HKD+0.18%數據圖表可在此處查閱:FootprintAnalytics:CryptoAnalysisDashboards

2023?第一季度Web3安全態勢綜述

2023?年第一季度,據區塊鏈安全審計公司?Beosin?旗下?BeosinEagleEye?安全風險監控、預警與阻斷平臺共監測到Web3領域主要攻擊事件?61?起,總損失金額約為?2.95?億美元,較?2022?年第?4?季度下降了約?77%?。2023?年第一季度的總損失金額低于?2022?年的任何一個季度。

除攻擊事件外,?2023?年第一季度還監測到主要?RugPull?事件?41?起,涉及金額約?2034?萬美元。

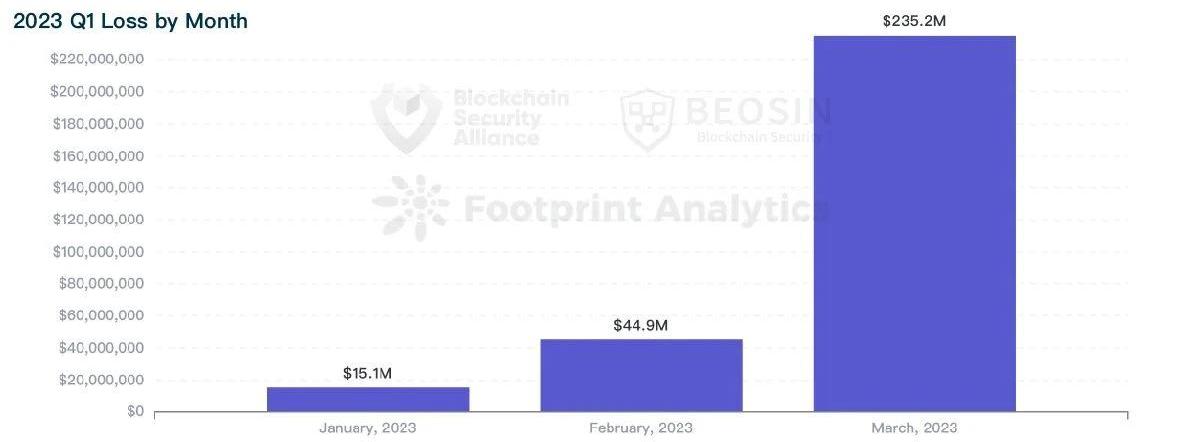

從月份來看,3?月為攻擊事件頻發的一個月,總損失金額達到了?2.35?億美元,占第一季度總損失金額的?79.7%?。

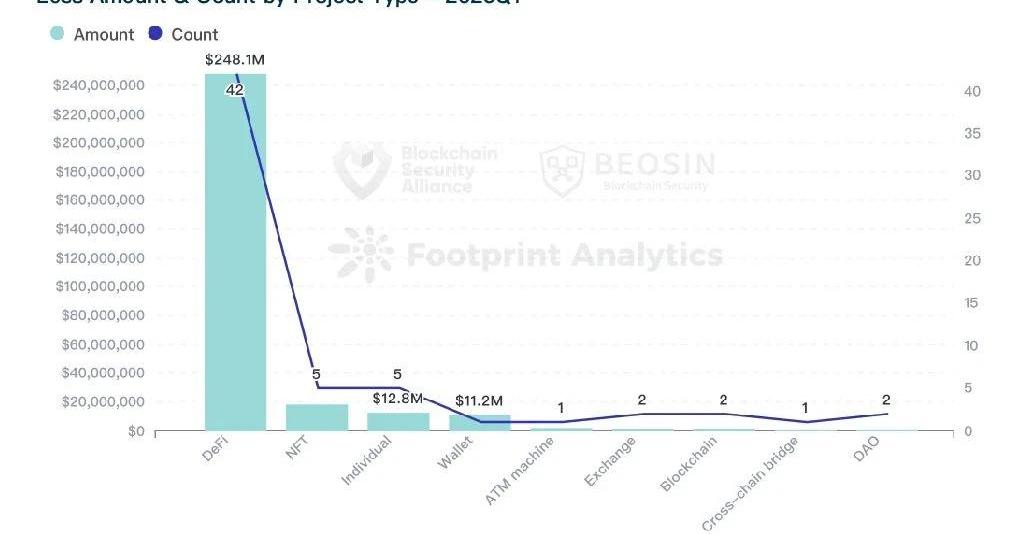

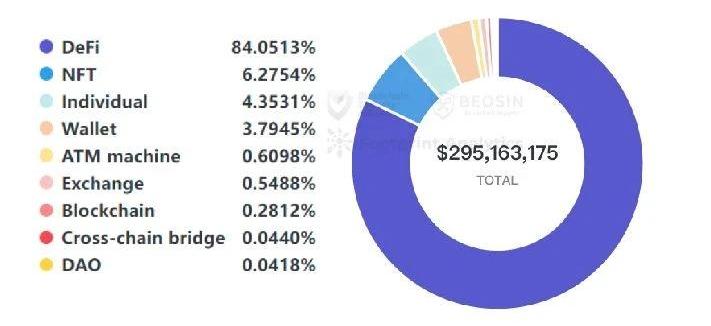

從被攻擊項目類型來看,DeFi為本季度被攻擊頻次最高、損失金額最多的項目類型。42?次安全事件總損失金額達到了?2.48?億美元,占總損失金額的?84%?。

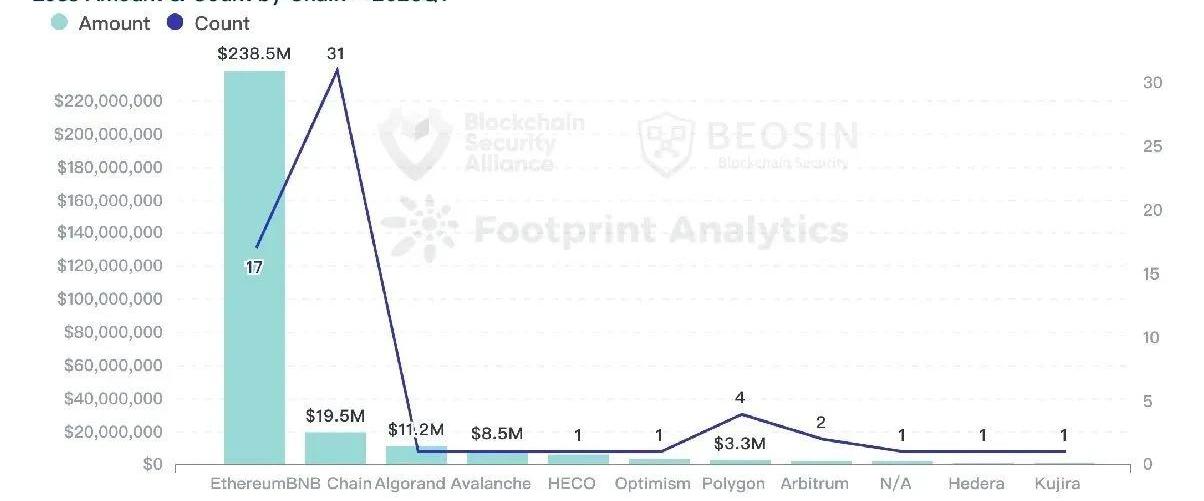

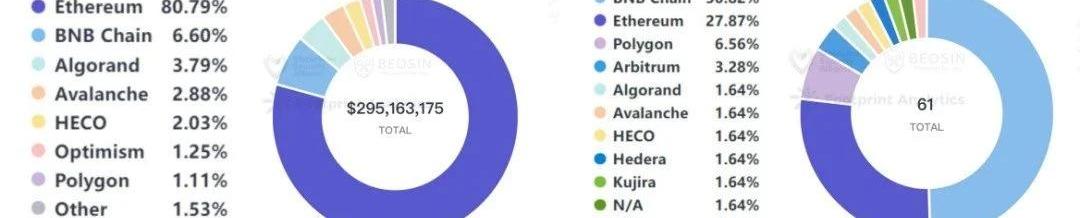

從鏈平臺類型來看,80.8%?的損失金額來自?Ethereum,居所有鏈平臺的第一位。

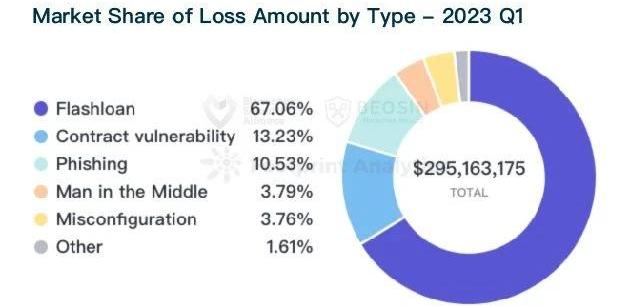

從攻擊手法來看,本季度損失金額最高的攻擊手法為閃電貸攻擊,?8?次閃電貸事件損失約?1.98?億美元;攻擊手法頻率最高的為合約漏洞利用,?27?次攻擊占所有事件數量的?44%?。

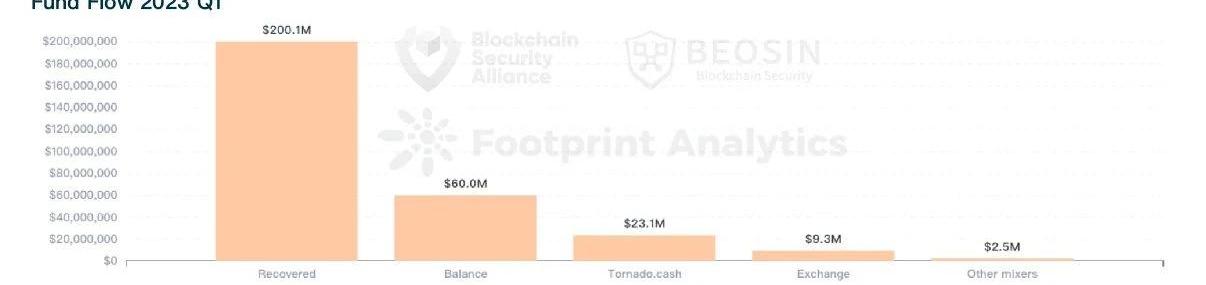

從資金流向來看,本季度約有?2?億美元的被盜資產得以追回。本季度資金追回的情況優于?2022?年的任何一個季度。

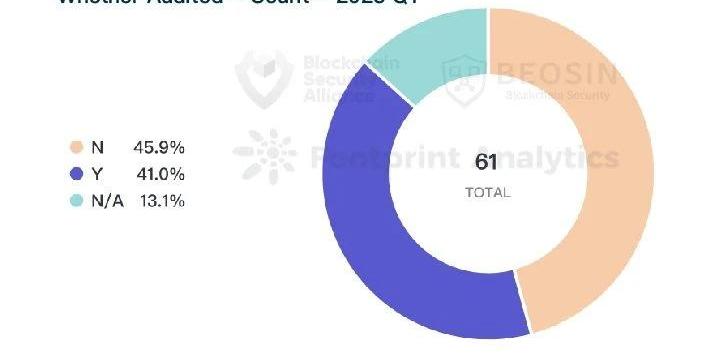

從審計情況來看,被攻擊的項目中,僅有?41%?的項目經過了審計。

攻擊事件總覽

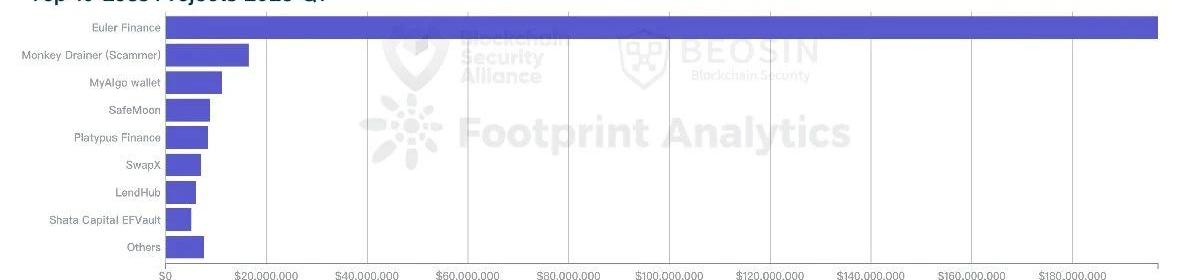

2023?年第一季度,BeosinEagleEye?安全風險監控、預警與阻斷平臺共監測到Web3領域主要攻擊事件?61?起,總損失金額約為?2.95?億美元。其中損失金額超過?1?億美元的安全事件共?1?起。損失?1000?萬美元-1?億美元區間的事件?2?起,?100?萬美元-1000?萬美元區間的事件?17?起。

Beosin:CS (CS)token遭受到攻擊,損失金額截至目前約71.4萬美元:金色財經報道,據區塊鏈安全審計公司Beosin旗下Beosin EagleEye安全風險監控、預警與阻斷平臺監測顯示,2023年5月24日,bsc上鏈的CS(CS)代幣項目遭受攻擊。原因是代幣的_transfer函數中sellAmount沒有及時更新。Beosin安全團隊將簡析分享如下:

1、攻擊者利用閃電貸借入BSC-USD兌換成CS代幣。

2、攻擊者開始賣出3000 CS代幣,這一步會設置sellAmount。

3、攻擊者通過給自己轉賬,會觸發sync(),在這個函數中使用了上一步的sellAmount并且這個函數會銷毀pair的中CS代幣數量。Sync后sellAmount會置為0。重復2,3步持續減少pair中的CS代幣數量,拉升CS代幣的價格,使得后續一步可以兌換出更多的BSC-USD。

借入80,000,000 BSC-USD,兌換出80,954,000 BSC-USD,償還80,240,000 BSC-USD,獲利約714,000 BSC-USD。[2023/5/24 15:22:35]

從總體來看,第一季度攻擊事件損失金額呈現逐月增加的趨勢。3?月為攻擊事件頻發的一個月,總損失金額達到了?2.35?億美元,占第一季度總損失金額的?79.7%?。

被攻擊項目類型

84%?的損失金額來自?DeFi?類型

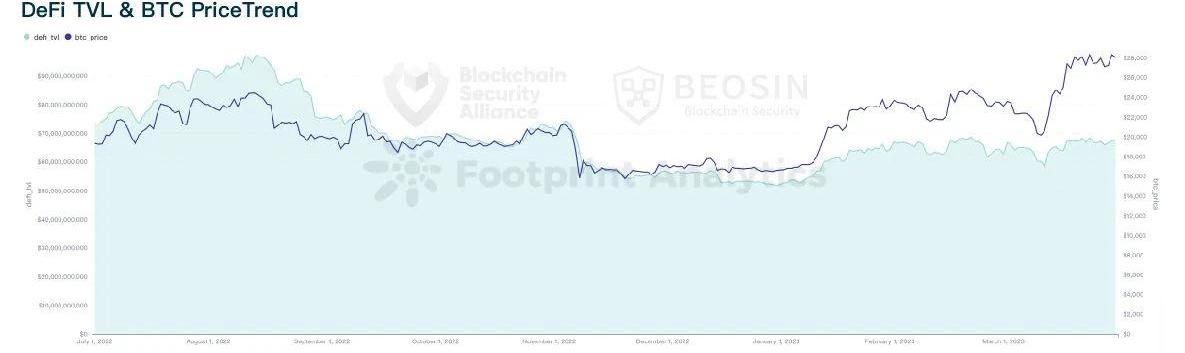

隨著長達數月的下行和多次黑天鵝事件清杠桿,加密市場觸底反彈。DeFi?的?TVL?隨著幣價在一季度震蕩回升。

2023?年第一季度,DeFi?類型項目共發生?42?次安全事件,占總事件數量的?68.9%?。DeFi?總損失金額達到了?2.48?億美元,占總損失金額的?84%?。DeFi?為本季度被攻擊頻次最高、損失金額最多的項目類型。

Beosin:BSC上項目Swap-LP項目遭受攻擊,損失609個ETH,約100萬美元:金色財經報道,據區塊鏈安全審計公司Beosin旗下Beosin EagleEye安全風險監控、預警與阻斷平臺監測顯示,2023年5月20日,BSC上項目Swap-LP項目遭受攻擊,攻擊者地址0xdEAd40082286F7e57a56D6e5EFE242b9AC83B137,累計獲利609個ETH,約100萬美元。資金仍在攻擊者地址。[2023/5/20 15:15:18]

NFT類型損失金額排名第二,主要來自于?NFT?釣魚事件。排名第三的類型為個人用戶,該類別均為釣魚攻擊。損失金額的第四位為錢包攻擊事件。從類型上來看,損失金額的第?2-4?位均和用戶安全緊密相關。

2023?年第一季度僅發生了?1?次跨鏈橋安全事件,損失金額為?13?萬美元。而在?2022?年,?12?次跨鏈橋安全事件共造成了約?18.9?億美元損失,居所有項目類型損失的第一位。在?2022?年跨鏈橋安全事件頻發后,跨鏈橋項目的安全性在本季度得到了較大的提升。

各鏈平臺損失金額情況

80.8%?的損失金額來自?Ethereum

2023?年第一季度,Ethereum?鏈上共發生主要攻擊事件?17?起,損失金額約為?2.38?億美元。Ethereum?鏈上損失金額居所有鏈平臺的第一位,占比約?80.8%?。

BNBChain?上監測到了最多的攻擊事件,達到了?31?起。其總損失為?1948?萬美元,排所有鏈平臺損失的第二位。

損失排名第三的公鏈為Algorand,損失來自于?MyAlgo?錢包被盜事件。Algorand?鏈在?2022?年沒有發生過主要安全事件。

Beosin:sDAO項目遭受攻擊事件簡析:金色財經報道,根據區塊鏈安全審計公司Beosin旗下Beosin?EagleEye 安全風險監控、預警與阻斷平臺監測顯示,BNB鏈上的sDAO項目遭受漏洞攻擊,Beosin分析發現由于sDAO合約的業務邏輯錯誤導致,getReward函數是根據合約擁有的LP代幣和用戶添加的LP代幣作為參數來計算的,計算的獎勵與用戶添加LP代幣數量正相關,與合約擁有總LP代幣數量負相關,但合約提供了一個withdrawTeam的方法,可以將合約擁有的BNB以及指定代幣全部發送給合約指定地址,該函數任何人都可調用。而本次攻擊者向其中添加了LP代幣之后,調用withdrawTeam函數將LP代幣全部發送給了指定地址,并立刻又向合約轉了一個極小數量的LP代幣,導致攻擊者在隨后調用getReward獲取獎勵的時候,使用的合約擁有總LP代幣數量是一個極小的值,使得獎勵異常放大。最終攻擊者通過該漏洞獲得的獎勵兌換為13662枚BUSD離場。Beosin Trace追蹤發現被盜金額仍在攻擊者賬戶,將持續關注資金走向。[2022/11/21 7:53:09]

值得一提的是,?2022?年Solana鏈上損失金額排所有公鏈的第三位,而在本季度并未監測到主要攻擊事件。

攻擊手法分析

本季度損失金額最高的攻擊手法為閃電貸,?8?次閃電貸事件損失約?1.98?億美元,占所有損失金額的?67%?。

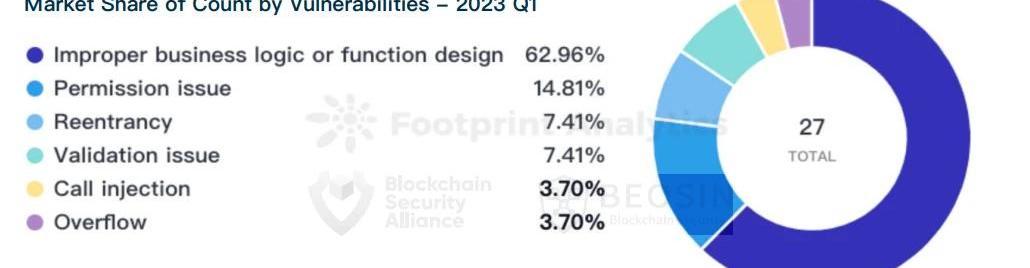

攻擊手法頻率最高的為合約漏洞利用,?27?次攻擊占所有事件數量的?44%?。合約漏洞共造成?3905?萬美元的損失,為所有攻擊類型損失金額的第二位。

2023?年第一季度,DeFi?類型項目被攻擊了?42?次,其中有?22?次都源于合約漏洞利用。DeFi?項目方需要尤其注重合約的安全性。

Beosin:TempleDAO項目遭受黑客攻擊,涉及金額約236萬美元:據Beosin EagleEye Web3安全預警與監控平臺監測顯示,TempleDAO項目遭受黑客攻擊。因為在StaxLPStaking合約的migrateStake函數缺少權限校驗,導致任意人都可以通過該函數提取合約中的StaxLP。

Beosin安全團隊分析發現攻擊者已把全部獲得的StaxLP代幣全部兌換為ETH,目前被盜資金已全部轉移到0x2B63d4A3b2DB8AcBb2671ea7B16993077F1DB5A0地址,Beosin安全團隊將持續跟蹤。Beosin Trace將對被盜資金進行持續追蹤。[2022/10/12 10:31:30]

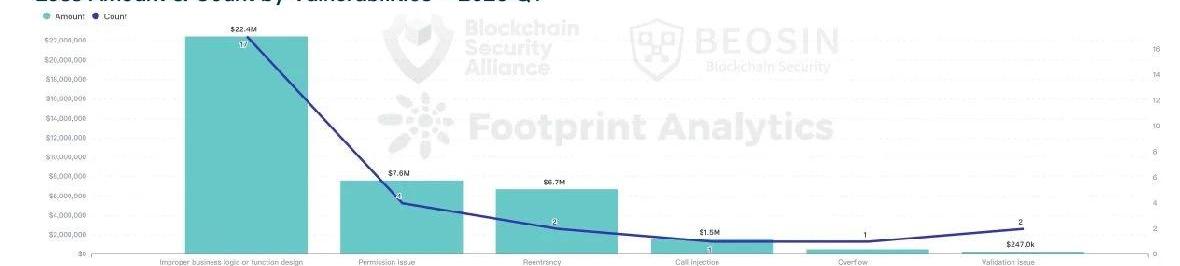

按照漏洞類型細分,造成損失最多的前三名分別是業務邏輯/函數設計不當、權限問題和重入。17?次業務邏輯/函數設計不當漏洞共造成了?2244?萬美元的損失。

典型案例攻擊手法分析

1EulerFinance?安全事件

事件概要

3?月?13?日,Ethereum鏈上的借貸項目EulerFinance遭到閃電貸攻擊,損失達到了1.97億美元。

3?月?16?日,Euler?基金會懸賞?100?萬美元以征集對逮捕黑客以及返還盜取資金有幫助的信息。

3?月?17?日,EulerLabs?首席執行官?MichaelBentley?發推文表示,Euler“一直是一個安全意識強的項目”。從?2021?年?5?月至?2022?年?9?月,EulerFinance?接受了?Halborn、Solidified、ZKLabs、Certora、Sherlock?和?Omnisica?等?6?家區塊鏈安全公司的?10?次審計。

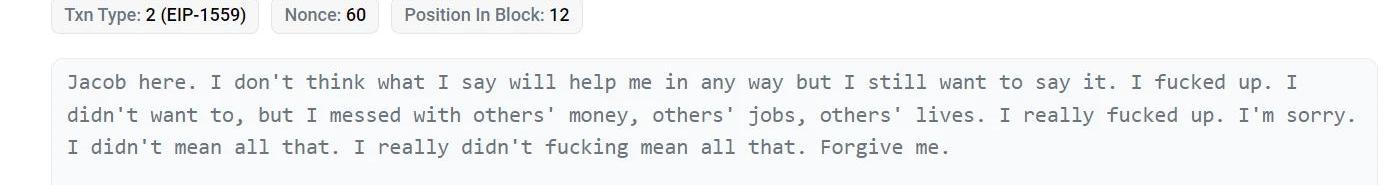

從?3?月?18?日開始至?4?月?4?日,攻擊者開始陸續返還資金。期間攻擊者通過鏈上信息進行道歉,稱自己“攪亂了別人的錢,別人的工作,別人的生活”并請求大家的原諒。

Beosin已完成對永久通縮協議Mimosa代碼審計:12月28日消息。據官方通告,區塊鏈安全公司Beosin(LianAnTech)宣布已完成對永久通縮協議Mimosa的審計工作,審計項包括協議安全性評估、代碼漏洞審查等,確認了MIMO在以太坊鏈上傳輸,通過扣除轉賬手續費的形式進行代幣銷毀,手續費比例可在有效范圍0-100%內修改,當手續費比例為100%時轉賬數量全部銷毀;目前手續費為默認5%。[2020/12/28 15:54:14]

4?月?4?日,EulerLabs?在推特上表示,經過成功協商,攻擊者已歸還了所有盜取資金。

漏洞分析

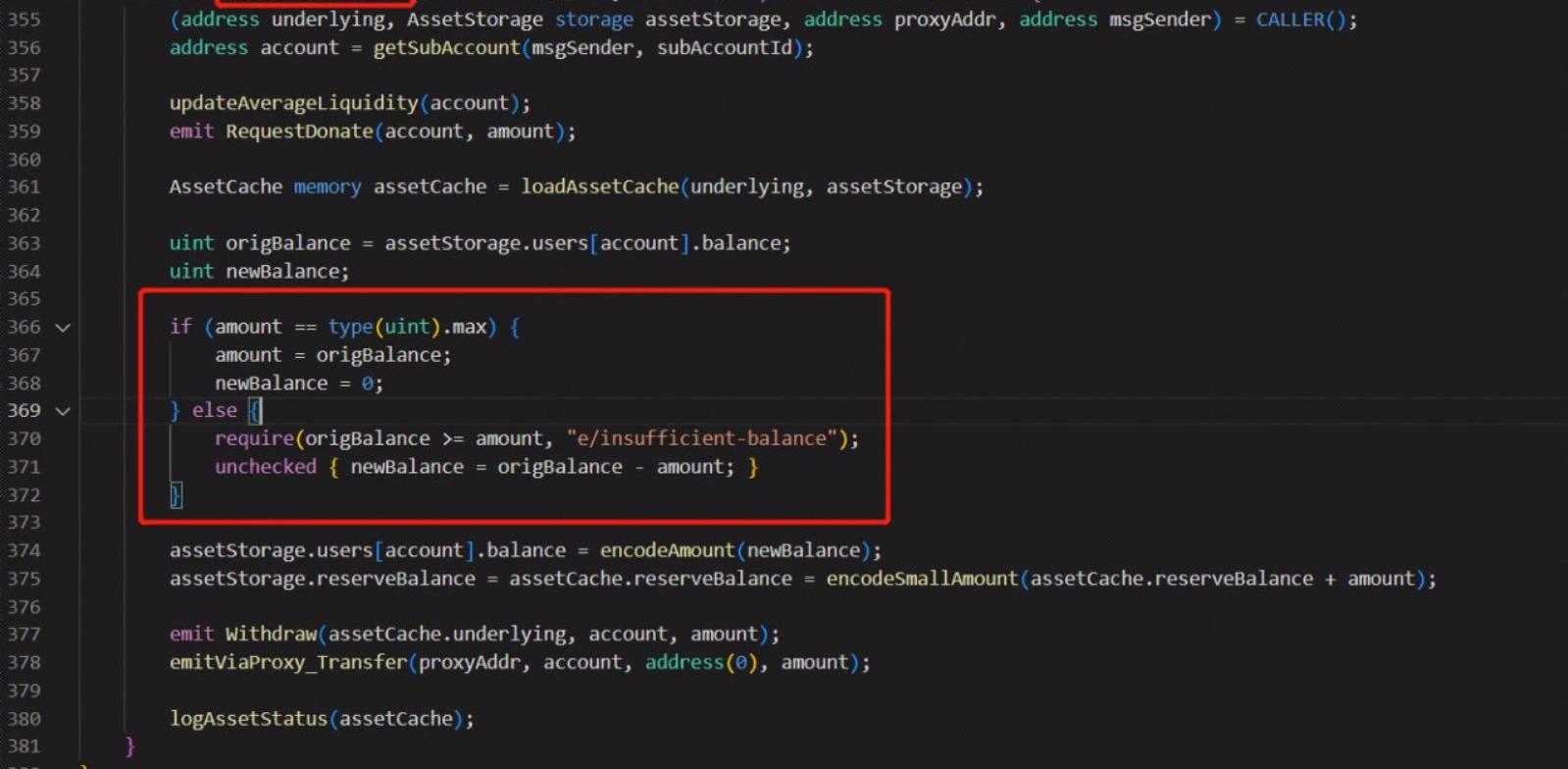

在本次攻擊中,Etoken?合約的?donateToReserves?函數沒有正確檢查用戶實際持有的代幣數量和捐贈后用戶賬本的健康狀態。攻擊者利用這個漏洞,捐贈了?1?億個?eDAI,而實際上攻擊者只質押了?3000?萬個?DAI。

由于捐贈后,用戶賬本的健康狀態符合清算條件,借貸合約被觸發清算。清算過程中,eDAI?和?dDAI?會被轉移到清算合約。但是,由于壞賬額度非常大,清算合約會應用最大折扣進行清算。清算結束后,清算合約擁有?310.93?M?個?eDAI?和?259.31?M?個?dDAI。

此時,用戶賬本的健康狀態已恢復,用戶可以提取資金。可提取的金額是?eDAI?和?dDAI?的差值。但池子中實際上只有?3890?萬?DAI,所以用戶只能提取這部分金額。

2BonqDAO?安全事件

事件概要

2?月?1?日,加密協議?BonqDAO?遭到價格操控攻擊,攻擊者鑄造了?1?億個?BEUR?代幣,然后在Uniswap上將BEUR換成其他代幣,ALBT?價格下降到幾乎為零,這進一步引發了ALBT寶庫的清算。按照黑客攻擊時的代幣價格,損失高達?8800?萬美元,但是由于流動性耗盡,事件實際損失在?185?萬美元左右。

漏洞分析

本次攻擊事件攻擊者共進行了兩種方式的攻擊,一種是控制價格大量借出代幣,另一種是控制價格清算他人財產從而獲利。

BonqDAO平臺采用的預言機使用函數‘getCurrentValue’而不是‘getDataBefore’。

黑客通過質押?10?個?TRB?代幣成為了價格報告者,并通過調用submitValue函數修改預言機中WALBT代幣的價格。價格設置完成之后,攻擊者調用?Bonq?合約的?createTrove?函數,創建?trove?合約,并向該合約中抵押了?0.1?個?WALBT?代幣進行借款操作。正常來說,借款額度應該是小于?0.1?個?WALBT?的價格,從而保證抵押率維持在一個安全的范圍,但是在本合約的借貸過程中,計算抵押物價值的方式是通過?TellorFlex?合約來進行實現的。而在上一步,攻擊者已經把?WALBT?價格拉得異常高,導致攻擊者在本次借款中,借出了?1?億枚?BEUR?代幣。

攻擊者在第二筆交易中將?WALBT?價格設置得異常低,從而使用少量的成本將其他用戶所抵押的?WALBT?代幣清算出來。

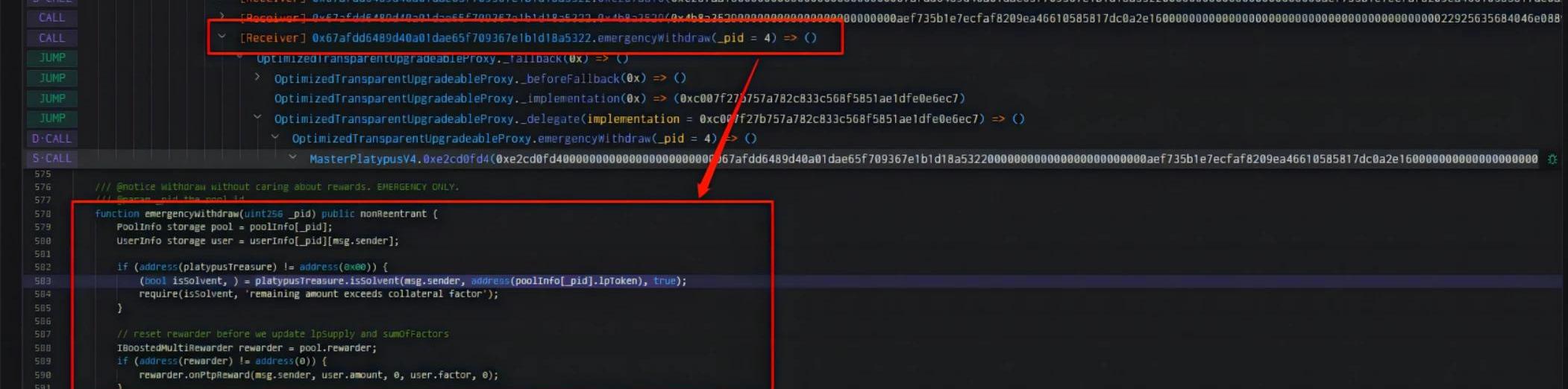

3PlatypusFinance?安全事件

事件概要

2?月?17?日,Avalanche平臺的?PlatypusFinance?因函數檢查機制問題遭到攻擊,損失約?850?萬美元。然而攻擊者并沒有在合約中實現提現功能,導致攻擊收益存放在攻擊合約內無法提取。

2?月?23?日,Platypus?表示,已經聯系了?Binance?并確認了黑客身份,并表示將至少向用戶償還?63%?的資金。

2?月?26?日,法國國家警察已經逮捕并傳喚了兩名攻擊?Platypus?的嫌疑人。

漏洞分析

攻擊原因是?MasterPlatypusV?4?合約中的?emergencyWithdraw?函數檢查機制存在問題,僅檢測了用戶的借貸額是否超過該用戶的?borrowLimitUSP,而沒有檢查用戶是否歸還債務的情況。

攻擊者首先通過?AAVE?合約閃電貸借出?4400?萬枚的USDC存入?Pool?合約中,然后?mint?了?4400?萬枚?LP-USDC。接著攻擊者調用?borrow?函數借出了?4179?萬枚?USP,下一步立馬調用了?EmergencyWithdraw?函數。

在?EmergencyWithdraw?函數中有一個?isSolvent?函數來驗證借貸的余額超過可借貸最大值,返回?true?就可以進入?transfer?操作,而沒有考慮驗證負債金額是否已經償還的情況。所以攻擊者可以在沒有償還債務的情況下直接調用成功提取出之前質押的?4400?萬枚?LP-USDC。

資金流向分析

2023?年第一季度,約有$?200,?146,?821?的被盜資產得以追回,占所有被盜資產的?67.8%?。其中,EulerFinance被盜的?1.97?億美元資產已經全部被黑客返還。更多追回的例子包括:?2?月?13?日,攻擊?dForce?的黑客返還了全部盜取的?365?萬美元資金;3?月?7?日,攻擊?Tender.fi?的白帽黑客返還了盜取資金并獲得了?62ETH的賞金。本季度資金追回的情況優于?2022?年的任何一個季度。

BeosinKYT?反洗錢分析平臺發現約有?2313?萬美元的資產轉入了TornadoCash,另外有?254?萬美元的資產轉入了其他混幣器。和去年相比,本季度轉入混幣器的被盜資金比例大幅度減少。事實上,從去年?8?月?TornadoCash?遭受制裁以來,轉入?TornadoCash?的被盜資金比例自?2022?年Q3開始就呈現持續下降趨勢。

同時,BeosinKYT?反洗錢分析平臺發現約有?6002?萬美元的資產還停留在黑客地址余額。還有約?932?萬美元的被盜資產轉入了各交易所。轉入交易所的事件大部分為涉及金額不高的攻擊事件,少部分為一些過了幾天才被公眾關注到的釣魚事件。由于關注度低或者關注延遲等原因,讓黑客有了將贓款轉入交易所的可乘之機。

項目審計情況分析

2023?年第一季度遭到攻擊的項目中,除開?8?個無法用是否審計衡量的事件,在剩下被攻擊的項目中,接受過審計的有?28?個,未接受審計的有?25?個。

本季度共有?27?起合約漏洞利用導致的攻擊事件,其中審計過的項目有?15?個,未審計的有?12?個。整個市場審計質量依舊不容樂觀。建議項目方在選擇審計公司之前一定要多加比對,選擇專業的審計公司才能讓項目安全得到有效的保障。

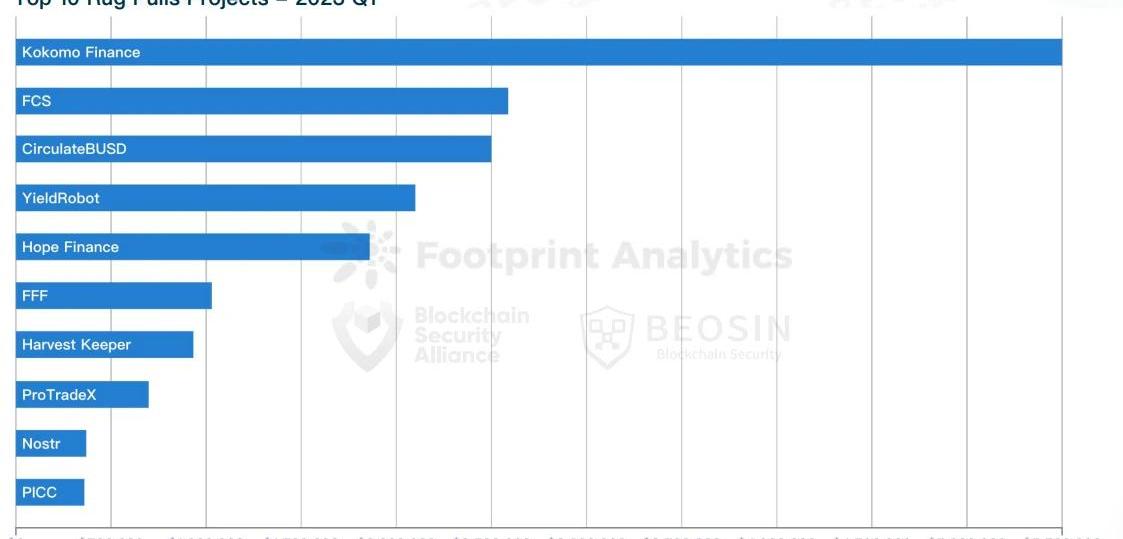

RugPull分析

2023?年第一季度,Web3領域共監測到主要?RugPull?事件?41?起,涉及金額約2034?萬美元。

從金額來看,?6?起RugPull?事件金額在?100?萬美元之上,?10?萬至?100?萬美元區間的事件共?12?起,?10?萬美元以下的事件共?23?起。

41?起?RugPull?事件中,有?34?個項目部署在BNBChain,占到了?83%?。為何眾多詐騙項目選擇?BNBChain?呢?原因可能有如下幾點:

1?)BNBChainGAS?費用更低,出塊時間間隔也更短。

2?)BNBChain?活躍用戶更多。詐騙項目會優先選擇活躍用戶多的公鏈。

3?)BNBChain?的用戶使用?Binance?出入金更方便快捷。

2023Q1安全態勢總結

從總體上來看,?2023?年第一季度攻擊事件總損失金額低于?2022?年任何一個季度,資金追回情況也優于?2022?年所有季度。在黑客猖獗的?2022?年過去之后,Web3領域的總體安全性在這一季度得到了較大的提升。

DeFi?為本季度被攻擊頻次最高、損失金額最多的項目類型。DeFi?領域共發生?42?次安全事件,其中?22?次都源自合約漏洞利用。如果尋找專業的安全公司進行審計,其中絕大部分漏洞都可以在審計階段被發現和進行修復。

本季度用戶安全也是值得關注的重點。隨著本季度?Blur?帶領?NFT?市場重回火熱,隨之而來的?NFT?釣魚事件也大幅增加。仔細檢查每一個鏈接是否是官網、檢查簽名內容、完整檢查轉賬地址的正確性、從官方應用商店下載應用、安裝防釣魚插件--每一個環節都必須時刻保持警惕。

本季度?RugPull?事件依舊頻發,其中?56%?的項目跑路金額在?10?萬美元以下。這類項目通常官網、推特、電報、Github?等信息缺失,沒有?Roadmap?或白皮書,團隊成員信息可疑,項目上線到最后跑路周期不超過三個月。建議用戶多多對項目進行背景調查,避免資金遭受損失。

關于Beosin

Beosin?作為一家全球領先的區塊鏈安全公司,在全球?10?多個國家和地區設立了分部,業務涵蓋項目上線前的代碼安全審計、項目運行時的安全風險監控、預警與阻斷、虛擬貨幣被盜資產追回、安全合規?KYT/AML?等“一站式”區塊鏈安全產品+服務,目前已為全球?3000?多個區塊鏈企業提供安全技術服務,審計智能合約超過?3000?份,保護客戶資產高達?5000?多億美元。

歐盟到底是走在前沿還是早就過時,這份監管架構至少是給了一個跨地域的模板。 來源|鏈得得 作者|毛利五郎 4月20日,歐洲監管機構的《加密資產市場條例》以517-38票,多數贊成獲得通過,成為世界.

1900/1/1 0:00:00與其他資產類別不同,來自公共區塊鏈的加密交易可以免費訪問,使其適用于數據科學和機器學習。你可以輕松提取和分析區塊鏈數據,也稱為鏈上分析.

1900/1/1 0:00:00摘要:據澎湃新聞報道,社交媒體巨頭Meta公司當地時間4月26日公布今年第一季度財報,顯示其銷售額在近一年內首次增長.

1900/1/1 0:00:00原文作者:RektFencer,加密研究員原文編譯:Leo,BlockBeats錢包是Web3用戶最基礎的設施,但無論大家多么謹慎,還是會被一些詐騙網站掌握錢包的私密數據.

1900/1/1 0:00:00來源:《科創板日報》 記者張洋洋 “根據現在的反饋,任務性能測試上,包括ChatGPT在內,沒有一個大模型能夠全部達標。”這基本上是業內對雨后春筍般不斷涌現的人工智能大模型的共識.

1900/1/1 0:00:00作者:孫鵬越 2021年底開始火熱的元宇宙,還未撐過自己的“三年之癢”,便早早成為昨日黃花。元宇宙曾是科技界最熱門的話題,無論是從業人員還是網民,都將其視為計算機的未來,也許也是生命本身的未來.

1900/1/1 0:00:00