BTC/HKD+0.01%

BTC/HKD+0.01% ETH/HKD-0.55%

ETH/HKD-0.55% LTC/HKD-0.39%

LTC/HKD-0.39% ADA/HKD-0.78%

ADA/HKD-0.78% SOL/HKD-0.02%

SOL/HKD-0.02% XRP/HKD-0.83%

XRP/HKD-0.83%原文:《正處于“刮骨療”自救的SushiSwap,今日又是如何被黑客攻擊的?》

在嚴峻的財務壓力下,黑客又來一擊,那在黑客的打擊下,SushiSwap能否走出自救的道路?

2023年4月9日,據BeosinEagleEye態勢感知平臺消息,SushiswapRouteProcessor2合約遭受攻擊,部分對合約授權過的用戶資金被黑客轉移,涉及金額約1800ETH,約334萬美元。

據了解,SushiSwap流動性挖礦項目,克隆自Uniswap,最大的不同是其發行了SUSHI代幣,團隊希望用SUSHI通證經濟模型,優化Uniswap。但Uniswap創始人HaydenAdams表示,Sushi只是任何有能力的開發人員通過一天的努力創造出來的東西,試圖利用炒作和Uniswap創造的價值來獲利。

集成ChatGPT-4的微軟Bing曾短暫上線:2月5日消息,微軟通過集成時下最熱門的人工智能工具ChatGPT,為必應(Bing)搜索帶來“革命性”改進。

據外媒消息,集成了ChatGPT-4的新版Bing曾短暫上線,部分幸運用戶提前訪問了新版Bing。新版Bing會以聊天的方式展示搜索結果。?(IT之家)[2023/2/5 11:48:28]

其實在本次攻擊之前,這個項目還有另外的“坎坷”,去年12月6日,上任僅兩個月的Sushi新任“主廚”JaredGrey于治理論壇發起了一項新提案。在該提案中,Jared首次向外界披露了Sushi當前嚴峻的財務狀況,并提出了一個暫時性的自救方案。

正是在這樣的壓力下,黑客又來一擊,那在黑客的打擊下,SushiSwap能否走出自救的道路?

青見科技與天擇微鏈科技達成戰略合作:據官方消息,馬欄山天擇微鏈科技有限公司與陜西青見科技有限公司(星舟)以及湖南胖大星科技有限公司達成戰略合作。天擇微鏈為國內首家主板上市的國有控股節目制作類公司中廣天擇傳媒股份有限公司旗下子公司,在“合作共贏,共同發展”的原則下,多方將運用各自的資本優勢、運營優勢以及平臺優勢,致力于數字藏品實體與投資概念發展。

微鏈科技旗下“數字V島”將于11月2日12:00發布國內首個賦能于實體,具有一定投資屬性的數字資產藏品。[2022/11/1 12:05:08]

事件相關信息

我們以其中一筆攻擊交易進行事件分析。

攻擊交易

0xea3480f1f1d1f0b32283f8f282ce16403fe22ede35c0b71a732193e56c5c45e8

意大利證交所前衍生品市場主管Nicolas Bertrand擔任Komainu CEO:9月27日消息,加密貨幣托管公司Komainu任命意大利證券交易所Borsa Italiana前衍生品市場和大宗商品主管Nicolas Bertrand為新任首席執行官。

Nicolas Bertrand表示不計劃為公司籌集額外資金,將試圖減少支出,并繼續專注于創新,并將尋求在英國獲得加密運營許可。(彭博社)[2022/9/27 22:32:36]

攻擊者地址

0x719cdb61e217de6754ee8fc958f2866d61d565cf

攻擊合約

0x000000C0524F353223D94fb76efab586a2Ff8664

被攻擊合約

新北洋:公司的智能自助零售等設備可根據客戶需求支持數字人民幣:金色財經消息,新北洋(002376.SZ)近日在投資者互動平臺表示,公司的智能自助零售、智慧柜員機等設備在部分數字人民幣試點地區可以根據客戶需求支持數字人民幣。數字人民幣仍在試點和內測階段,新北洋也將繼續關注試點應用進展,并持續推進相關解決方案的研究開發工作,最終應用場景和方式等取決于監管政策規范要求以及市場和客戶應用需求。(每日經濟新聞)[2022/5/18 3:25:10]

0x044b75f554b886a065b9567891e45c79542d7357

被攻擊用戶

0x31d3243CfB54B34Fc9C73e1CB1137124bD6B13E1

攻擊流程

1.攻擊者地址(0x1876…CDd1)約31天前部署了攻擊合約。

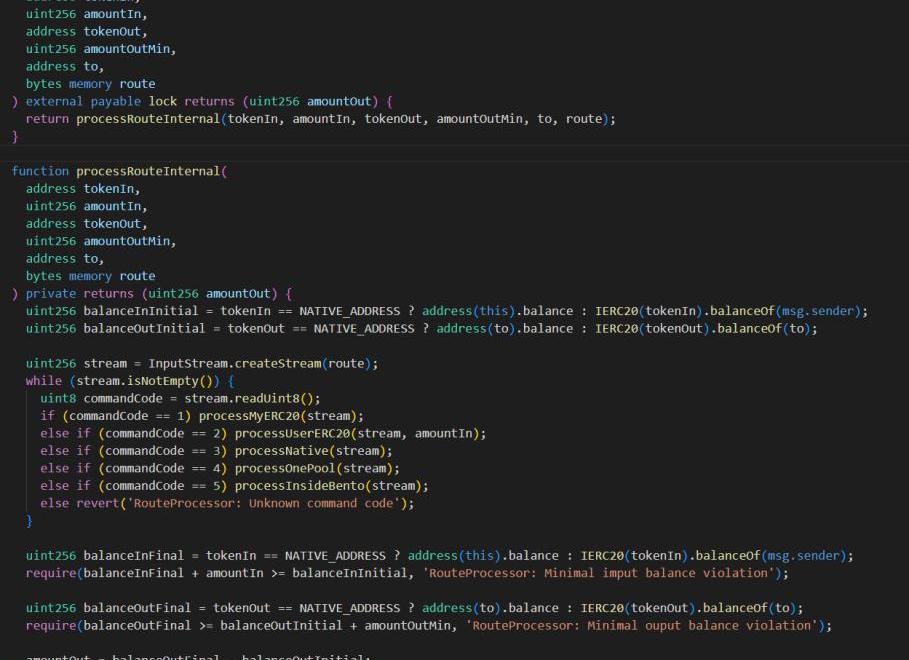

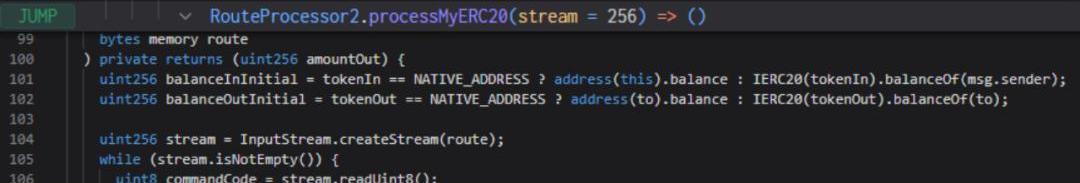

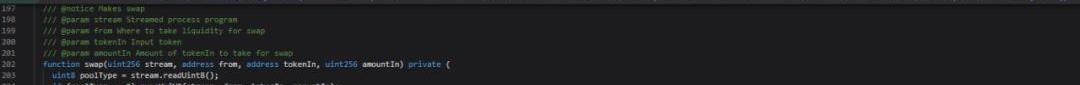

2.攻擊者發起攻擊交易,首先攻擊者調用了processRoute函數,進行兌換,該函數可以由調用者指定使用哪種路由,這里攻擊者選擇的是processMyERC20。

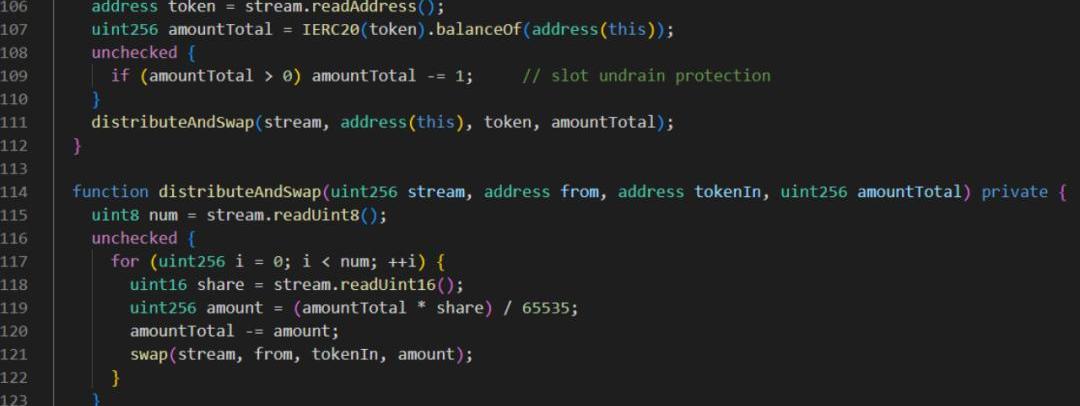

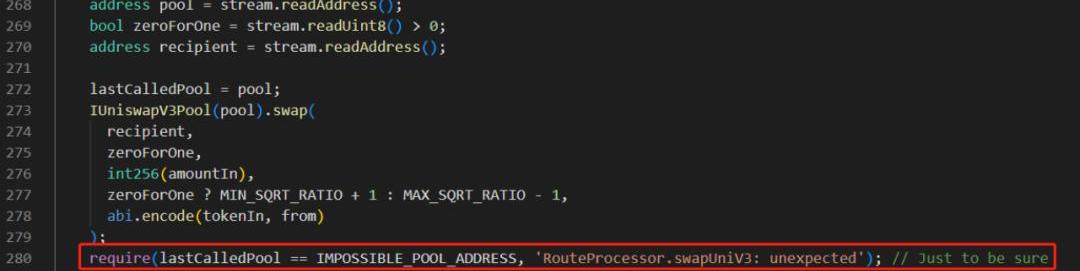

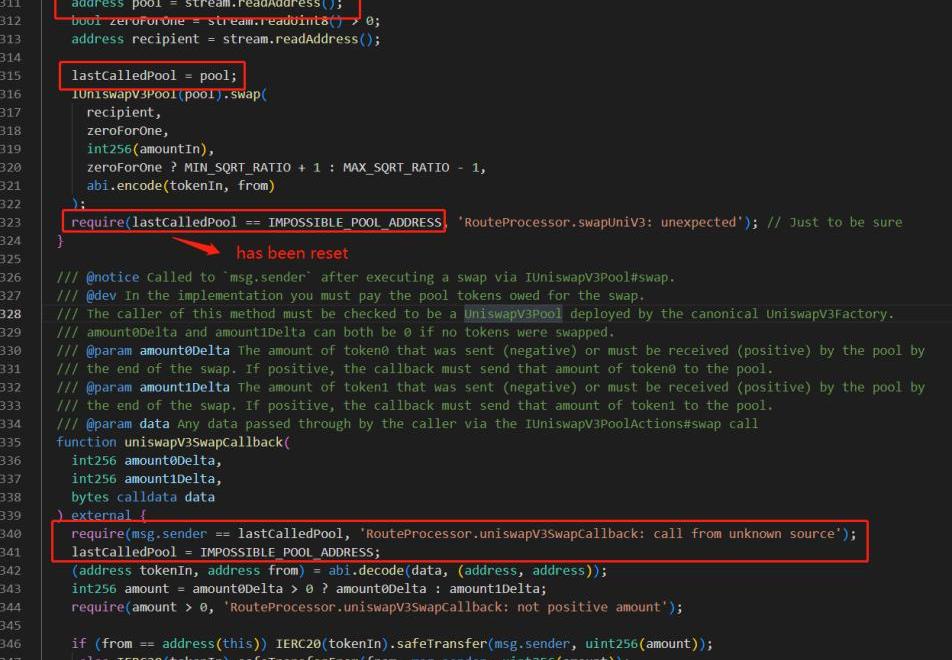

3.之后正常執行到swap函數邏輯中,執行的功能是swapUniV3。

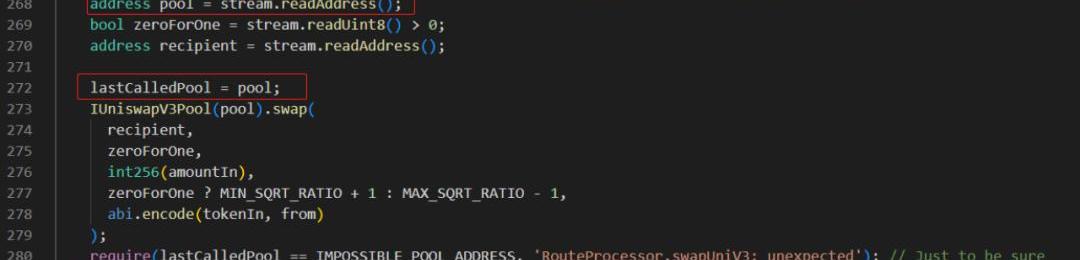

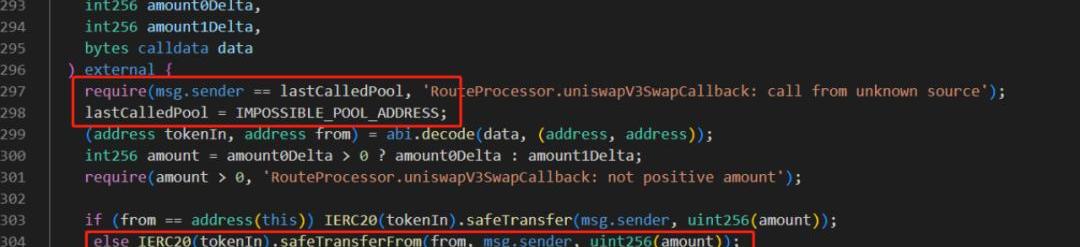

4.在這里可以看到,pool的值是由stream解析而來,而stream參數是用戶所能控制的,這是漏洞的關鍵原因,這里lastCalledPool的值當然也是被一并操控的,接著就進入到攻擊者指定的惡意pool地址的swap函數中去進行相關處理了。

5.Swap完成之后,由于此時lastCalledPool的值已經被攻擊者設置成為了惡意pool的地址,所以惡意合約調用uniswapV3SwapCallback函數時校驗能夠通過,并且該函數驗證之后就重置了lastCalledPool的值為0x1,導致swapUniV3函數中最后的判斷也是可有可無的,最后可以成功轉走指定的from地址的資金,這里為100個WETH。

漏洞分析

本次事件攻擊者主要利用了合約訪問控制不足的問題,未對重要參數和調用者進行有效的限制,導致攻擊者可傳入惡意的地址參數繞過限制,產生意外的危害。

總結

針對本次事件,Beosin安全團隊建議:

1.在合約開發時,調用外部合約時應視業務情況限制用戶控制的參數,避免由用戶傳入惡意地址參數造成風險。

2.用戶在與合約交互時應注意最小化授權,即僅授權單筆交易中實際需要的數量,避免合約出現安全問題導致賬戶內資金損失。

編譯:liurui@Web3CN.Pro經歷幾年的發酵,NFT褪去了晦澀的外殼,關于“它是什么”多數人已了然于心.

1900/1/1 0:00:00金色財經報道,FTX的律師要求DeltecInternationalGroup(DIG)銀行移交與AlamedaResearch和前FTX高管RyanSalame相關的期票資產.

1900/1/1 0:00:004月8日消息,螞蟻集團旗下鯨探App上架首個可變化數字藏品“NBA季后賽球場盲盒”。該款藏品形態可基于NBA賽事結果變化升級,用戶還可根據鏈上地址在“區塊鏈信息查詢”中查看持有藏品的變化信息.

1900/1/1 0:00:001.ARB空投在即如何提前批準合約、更快Claim并交易ARB空投馬上就可以領取了。如何更快地Claim?如何進行LP?如何更快地買入和賣出?本文是一份快速指南.

1900/1/1 0:00:00深入研究模塊化區塊鏈如何影響IBC狀態層的設計。 模塊化區塊鏈和Rollup的設計靈活性也促使IBC具有更高的靈活性.

1900/1/1 0:00:00北京時間4月3日,MEV機器人在以太坊的16964664區塊被黑客利用。一名惡意驗證者替換了數筆MEV交易,導致約2538萬美元損失.

1900/1/1 0:00:00