BTC/HKD-3.82%

BTC/HKD-3.82% ETH/HKD-4.35%

ETH/HKD-4.35% LTC/HKD-3.33%

LTC/HKD-3.33% ADA/HKD-5.98%

ADA/HKD-5.98% SOL/HKD-8.64%

SOL/HKD-8.64% XRP/HKD-5.96%

XRP/HKD-5.96%使用過MetaMask版本低于10.11.3的用戶,如在導入助記詞時點擊了ShowSecretRecoveryPhrase,那么助記詞可能泄露了。

2022年6月16日,MetaMask官方公布白帽子發現的一個被稱為demonicvulnerability的安全問題,漏洞影響的版本<10.11.3,由于MM的用戶體量較大,且基于MM進行開發的錢包也比較多,所以這個漏洞的影響面挺大的,因此MM也慷慨支付了白帽子5萬刀的賞金。當團隊向我同步了這個漏洞后,我開始著手對這個漏洞進行分析和復現。

漏洞分析

慢霧:Uwerx遭受攻擊因為接收地址會多銷毀掉from地址轉賬金額1%的代幣:金色財經報道,Uwerx遭到攻擊,損失約174.78枚ETH,據慢霧分析,根本原因是當接收地址為 uniswapPoolAddress(0x01)時,將會多burn掉from地址的轉賬金額1%的代幣,因此攻擊者利用uniswapv2池的skim功能消耗大量WERX代幣,然后調用sync函數惡意抬高代幣價格,最后反向兌換手中剩余的WERX為ETH以獲得利潤。據MistTrack分析,黑客初始資金來自Tornadocash轉入的10 BNB,接著將10 BNB換成1.3 ETH,并通過Socket跨鏈到以太坊。目前,被盜資金仍停留在黑客地址0x605...Ce4。[2023/8/2 16:14:10]

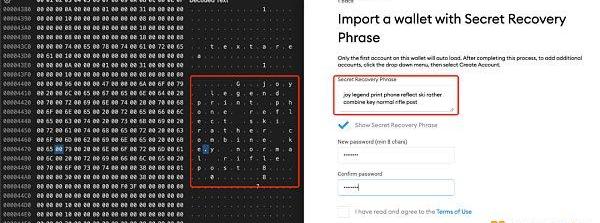

白帽子將這個漏洞命名為demonicvulnerability,具體的漏洞描述比較復雜,為了讓大家更好的理解這個問題,我盡可能用簡單的表述來說明這個問題。在使用MM瀏覽器擴展錢包導入助記詞時,如果點擊"ShowSecretRecoveryPhrase"按鈕,瀏覽器會將輸入的完整助記詞明文緩存在本地磁盤,這是利用了瀏覽器本身的機制,即瀏覽器會將Tabs的頁面中的Text文本從內存保存到本地,以便在使用瀏覽器的時候可以及時保存頁面的狀態,用于下次打開頁面的時候恢復到之前的頁面狀態。

慢霧:有用戶遭釣魚攻擊,在OpenSea上架的NFT以極低匹配價格售出:據慢霧消息,有用戶在 OpenSea 掛單售賣的 NFT 被惡意的以遠低于掛單價匹配買。經慢霧安全團隊分析,此是由于該受害用戶遭受釣魚攻擊,錯誤的對攻擊者精心構造的惡意訂單進行簽名,惡意訂單中指定了極低的出售價格、買方地址為攻擊者以及出售 NFT 為受害用戶在 OpenSea 上架的待出售 NFT。攻擊者使用受害用戶已簽名的出售訂單以及攻擊者自己的購買訂單在 OpenSea 中進行匹配,并以攻擊者指定的極低價格成交,導致受害用戶的 NFT 以非預期的價格售出。[2021/12/11 7:31:47]

基于對這個漏洞的理解,我開始進行漏洞復現,由于MM僅對這個漏洞進行簡要的描述并不公開漏洞細節,所以在復現的時候遇到了如下的問題:

慢霧:警惕高危Apache Log4j2遠程代碼執行漏洞:據慢霧安全情報,在12月9日晚間出現了Apache Log4j2 遠程代碼執行漏洞攻擊代碼。該漏洞利用無需特殊配置,經多方驗證,Apache Struts2、Apache Solr、Apache Druid、Apache Flink等均受影響。Apache Log4j2是一款流行的Java日志框架,建議廣大交易所、錢包、DeFi項目方抓緊自查是否受漏洞影響,并盡快升級新版本。[2021/12/10 7:30:00]

緩存被記錄到磁盤中的文件路徑未知

聲音 | 慢霧:采用鏈上隨機數方案的 DApp 需緊急暫停:根據近期針對EOS DApp遭遇“交易排擠攻擊”的持續性威脅情報監測:EOS.WIN、FarmEOS、影骰、LuckBet、GameBet、Fishing、EOSDice、STACK DICE、ggeos等知名DAPP陸續被攻破,該攻擊團伙(floatingsnow等)的攻擊行為還在持續。在EOS主網從根本上解決這類缺陷之前,慢霧建議所有采用鏈上隨機數方案的DAPP緊急暫停并做好風控機制升級。為了安全起見,強烈建議所有競技類DAPP采用EOS官方很早就推薦的鏈下隨機種子的隨機數生成方案[2019/1/16]

緩存何時被記錄到磁盤未知

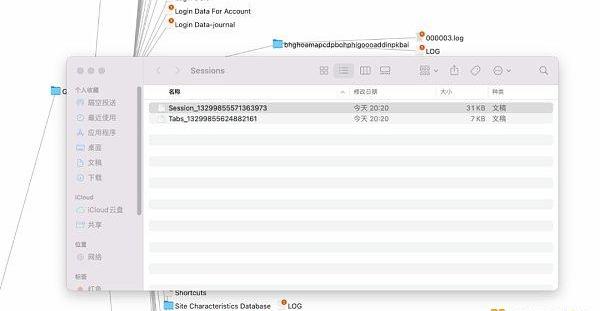

為了解決問題1,我開始對瀏覽器的緩存目錄結構進行分析和測試,發現在使用瀏覽器(chrome)的時候相關的Tabs緩存是記錄到了如下的目錄:

Tabs緩存路徑:

/Users/$(whoami)/Library/ApplicationSupport/Google/Chrome/Default/Sessions/

然后繼續解決問題2:Sessions目錄會記錄Tabs的緩存,為了找出緩存被記錄的時間節點,我對導入助記詞的整個流程進行了分解,然后在每一步操作之后去觀察Sessions的數據變化。發現在如下這個頁面輸入助記詞數據后,需要等待10-20s,然后關閉瀏覽器,明文的助記詞信息就會被記錄到Sessions緩存數據中。

分析結論

用戶正常在使用MM的時候是將助記詞相關的數據放入內存中進行存儲,一般認為是相對較為安全的,但是由于demonicvulnerability這個漏洞導致助記詞會被緩存到本地磁盤,因此就會有如下的新的利用場景:

明文的助記詞數據緩存在本地磁盤,可以被其他應用讀取,在PC電腦中很難保證其他應用程序不去讀取Sessions緩存文件。

明文的助記詞數據緩存在本地磁盤,如果磁盤未被加密,可以通過物理接觸恢復助記詞。比如在類似維修電腦等場景下,當他人對電腦進行物理接觸時可以從硬盤中讀取助記詞數據。

作為普通用戶,如果你使用過MetaMaskVersion<10.11.3,且在導入助記詞的時候點擊了ShowSecretRecoveryPhrase,那么你的助記詞有可能泄露了,可以參考MetaMask的文章對磁盤進行加密并更換錢包遷移數字資產。

作為擴展錢包項目方,如果采用了在Tabs頁面中以Text的方式輸入助記詞導入錢包,均受到demonicvulnerability漏洞的影響,可以參考MetaMaskVersion>=10.11.3的實現,為每個助記詞定義單獨的輸入框,并且輸入框的類型為Password。

原文標題:《MetaMask瀏覽器擴展錢包demonic漏洞分析》

撰文:Thinking@慢霧安全團隊

來源:ForesightNews

Tags:IONAPPCHEEOSDeVolution元宇宙app官方版下載網易云chess幣未來如何EOS INFINITY

對于“元宇宙”的實際含義,目前很難正式達成一致的理解。該術語可以最好地描述為互聯網的發展愿景,其中多感官增強功能,例如虛擬現實(VR)耳機,使用戶能夠像數字化身一樣做工作、與朋友見面、購物和玩游.

1900/1/1 0:00:00如今的Web3領域,活躍的風投機構林林總總,既有a16z、紅杉等傳統基金轉型而來,也有BinanceLabs、CoinbaseVenture、Alameda?Research等Web3原生風投.

1900/1/1 0:00:00摘要: 去中心化NFT交易協議之于NFTMarket,如同AMM之于DEX。NFT交易中的核心需求為流動性和價格,所以NFT交易平臺的真實護城河應建立在商品出售時的流動性和價格優勢上.

1900/1/1 0:00:00親愛的BanklessNation,我知道我們都被這可惡的價格行為所困擾,但不要忘記我們的口頭禪:加密貨幣的市場正處于建設之中.

1900/1/1 0:00:00在雙代幣經濟中,軟貨幣應該被用作激勵機制,并以更加平衡的方式參與獎勵。在最近P2E經濟模型的研究中,我們將人均累積價值作為關鍵指標進行了分析.

1900/1/1 0:00:00從社區的氛圍,生產力和成員結構三個方面討論PoolTogetherDAO社區在運行過程中所面臨的問題.

1900/1/1 0:00:00