BTC/HKD+0.56%

BTC/HKD+0.56% ETH/HKD+1.02%

ETH/HKD+1.02% LTC/HKD+0.98%

LTC/HKD+0.98% ADA/HKD+2.91%

ADA/HKD+2.91% SOL/HKD+1.94%

SOL/HKD+1.94% XRP/HKD+2.24%

XRP/HKD+2.24%

2021年8月19日,日本交易所Liquid熱錢包中價值9,000多萬美元加密資產被盜,據PeckShield「派盾」統計包含:約480萬美元的BTC、3,250萬美元的ETH、4,490萬美元的ERC-20代幣、183萬美元的TRON、1,290萬美元的XRP。?

據PeckShield「派盾」旗下反洗錢態勢感知系統CoinHolmes顯示,截至目前ETH代幣暫未發生異動,仍鎖在攻擊者的地址里。

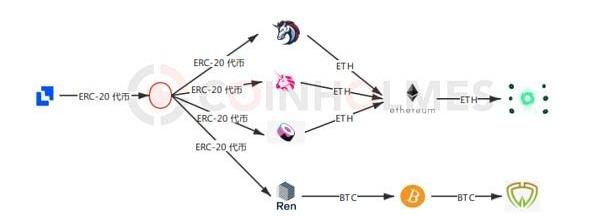

攻擊者得手后,首先將ERC-20代幣快速轉入UniSwap、SushiSwap、1inch等DEXs中,通過DEXs將所獲近百種代幣兌換為ETH或通過Ren跨鏈橋兌換為BTC,再將所兌換的ETH通過跨鏈橋轉至以太坊,最后從鏈上混幣器Tornado.cash流出,整個流程十分嫻熟,這一點也可以從攻擊者首先從處置ERC-20代幣看出。

Poly Network攻擊者已將約200萬枚DOWS交易為以太坊并轉移:7月5日消息,據PeckShield監測,Poly Network攻擊者已將約200萬枚DOWS交易為約5.3枚以太坊,并轉入0x4F2E開頭地址。此外,該地址還接收了攻擊者轉入的另外200萬枚DOWS。[2023/7/5 22:19:27]

由于所盜的ERC-20代幣中有些代幣流動性較差,容易遭到發行商凍結、交易回滾或者硬分叉等方式阻礙代幣轉出,攻擊者首先依次將這些代幣轉入不需要KYC、無需注冊登錄、即用即走的DEXs,然后將大部分代幣轉換為主流代幣ETH,并匯集到新地址,再從隱私協議Tornado.cash流出。

從Etherscan上可以看出,自8月19日上午4時19分開始,攻擊者開啟「價值優先」的掃蕩式兌換,首先從USDT、USDC、DAI等穩定幣開始清空,然后趕在代幣被凍結前將它們轉入DEXs。

Deus Finance攻擊者已將1134枚BNB轉移到Tornado Cash:金色財經報道,據PeckShieldAlert監測,Deus Finance攻擊者已將1,134枚BNB(約27.7萬美元)轉移到Tornado Cash。2023年5月5日,Deus Finance在以太坊鏈上推出穩定幣DEI、Arbitrum和BNB Chain上被利用,導致總損失約640萬美元[2023/6/28 22:05:50]

這是迄今為止,第二起中心化機構被盜通過去中心化機構洗錢的安全事件。據PeckShield「派盾」統計,目前中心化機構被盜后,通過去中心化服務進行洗錢的案例還屈指可數,但類似的洗錢手段已經在DeFiProtocols攻擊、跑路中呈現出增長的趨勢。

Euler Finance攻擊者再次返還500萬枚DAI:3月28日消息,PeckShield監測數據顯示,500萬枚DAI已從Euler Finance攻擊者地址轉移到Euler: Multisig 2地址。

據此前報道,Euler Finance攻擊者地址于北京時間今日凌晨分三筆向Euler合約部署地址(Euler:Deployer)發送23214.15枚ETH,隨后發送1070萬枚DAI。[2023/3/28 13:30:41]

新興洗錢三部曲

攻擊者在得手后,大致將洗錢的流程分為三步:

PeckShield:攻擊者已利用SwapX和Proxy漏洞獲利約70萬美元:3月6日消息,PeckShield監測顯示,有兩個攻擊者地址不斷利用 SwapX 和 Proxy 的代幣批準漏洞,并在過去 5 天內攫取了約 70 萬美元,如果用戶已授權則請及時撤銷。[2023/3/6 12:45:04]

1.批量轉移:將所盜ERC-20資產轉入DEXs,避免被凍結、回滾,同時將所盜資產進行整合,為下一步實施清洗做準備工作;

2.批量兌換:通過DEXs或跨鏈橋將ERC-20代幣兌換為ETH或BTC,通過跨鏈橋將加密資產歸置,為批量轉移到隱私協議做準備;

3.隱蔽階段:將歸置后的ETH或BTC轉移到TornadoCash、Typhoon、WasabiWallet等混幣工具中,混淆資產來源和最終收益者,抹除非法資產的痕跡,混淆資產源頭逃離追蹤。

Poly Network攻擊者已返還價值3.42億美元的代幣:金色財經報道,區塊鏈數據顯示,攻擊Poly Network的黑客從昨晚開始陸續歸還資產,共歸還3.39億美元,其中,已幾乎歸還BSC和Polygon上全部被盜資金。具體來說,以太坊鏈上共歸還近460萬美元,包括616,082枚FEI、超2597億枚SHIB(價值204萬美元)、14.47枚renBTC(價值近66萬美元)以及43,023枚UNI(價值126萬美元);BSC上,黑客共歸還2.53億美元,包括近1.2億枚BUSD、2.66萬枚ETH和1000枚BTCB;Polygon上,黑客共歸還超8500萬枚USDC。此前報道,Poly Network于8月10日遭到攻擊,共計超6.1億美元資產被轉至三個地址,其中,轉出至0x0D6e2開頭幣安智能鏈地址的資金有超2.5億美元,轉至0xC8a65開頭的以太坊地址有超2.7億美元,轉至Polygon地址的有超8500萬美元。[2021/8/12 1:49:50]

TornadoCash是基于零知識證明在以太坊上實現的隱私交易中間件。它使用zk-SNARK,能夠以不可追溯的方式將ETH以及ERC20代幣發送到任何地址。

在實際應用中,當用戶將加密貨幣存入隱私池后即可獲得一筆存款憑證,此后用戶可以通過存款憑證向任何地址中提取先前存入的加密貨幣。由于在存款憑證的生成和使用時轉賬的數據都不包含憑證本身,因此可以保證存取款兩筆轉賬完全獨立。另外,由于中繼服務的存在,取款時的以太坊地址甚至不需要擁有支付轉賬費用的ETH,即可以提款至完全空白的地址。

事實上,TornadoCash并非無法破解的隱私協議。前段時間英國破獲的DeFi協議StableMagnetFinance跑路案反映出,在安全公司、交易所、社區和的聯動下,通過CoinHolmes反洗錢態勢感知系統對攻擊者資產進行持續追蹤,在社區持續收集項目方信息,并積極與合作的情況下,可通過分析追蹤社區反饋的線索鎖定涉案相關成員,并在物證人證的幫助下,迫使涉案相關成員歸還存放在TornadoCash中的ETH。

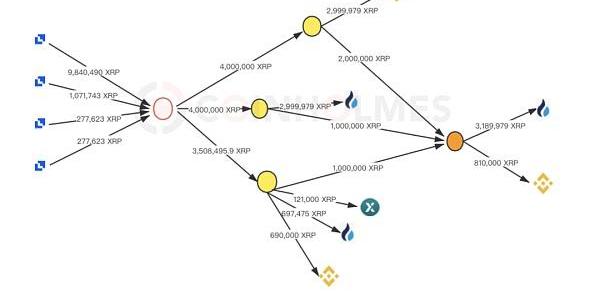

據CoinHolmes追蹤顯示,攻擊者將逾千萬枚XRP分四次轉入其地址后,分三批分別轉入Binance、Huobi、Poloniex等交易所。

Liquid通過反洗錢態勢系統追蹤到此信息后,緊急聯系這幾家中心化機構將攻擊者地址設置黑名單,旨在緊急凍結被盜的XRP資產。

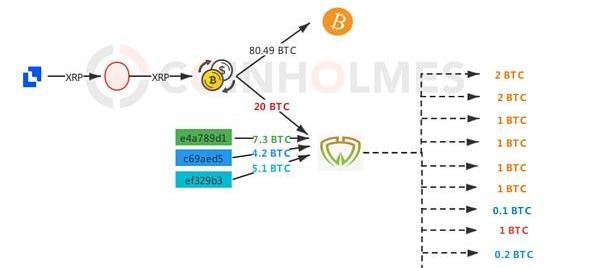

但在此之前攻擊者已經通過交易所將部分XRP轉換為BTC,據CoinHolmes反洗錢態勢系統顯示,這些XRP已經被轉換為192枚BTC,并經通過去中心化的混幣器Wasabi錢包流出。

Wasabi錢包采用「CoinJoin」的方法,將多個用戶的交易匯總成一筆大額交易,其中包含多個輸入和輸出。隨著參與用戶的增長,私密性與可靠性就越強。此外,Wasabi錢包還采用「區塊過濾器」,通過下載整個數據塊進一步打亂交易信息,來增強隱私性和抗審查性,這給相關執法機構追蹤此類資金的流轉帶來挑戰性。

隨著監管部門對中心化機構洗錢情況的嚴厲監管,中心化機構不斷提高KYC需求,使得中心化洗錢渠道遭到沉重打擊,去中心化工具越來越受到犯罪分?的青睞,越來越多的?法資?開始轉向去中心化渠道洗錢。PeckShield「派盾」建議相關執法部門引?新的監管?具和技術,為進一步有效遏制利?虛擬貨幣的洗錢做準備。

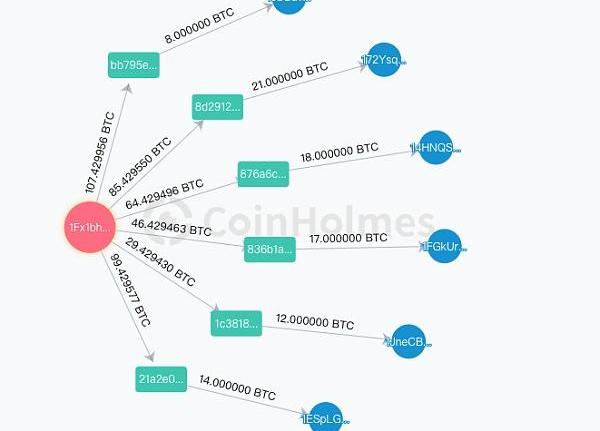

截至9月6日,CoinHolmes監控到攻擊者的BTC地址發生異動,共轉出90BTC,CoinHolmes將持續監控被盜加密資產的轉移。

Tags:ETHSHIBTCSHIELDtogetherbnb下載電腦pshib幣歸零BTC俱樂部Shield Finance

12:00-21:00關鍵詞:美國SEC、UniswapLabs、Tether增發、央行報告、佳士得1.美國SEC正在調查UniswapLabs2.

1900/1/1 0:00:00DeFi數據 1.DeFi總市值:1367.35億美元 DeFi總市值數據來源:Coingecko2.過去24小時去中心化交易所的交易量:44.

1900/1/1 0:00:00原標題:渣打銀行報告:以太坊估值為2.6萬美元至3.5萬美元ETH比BTC風險更高跨國銀行和金融服務巨頭渣打銀行發布了一份以太坊投資者報告,該公司的分析師看好以太坊,對以太坊的估值為26.

1900/1/1 0:00:00本文將與您一同探索,在公鏈板塊熱度高漲的今日,還有哪些身具潛力的公鏈項目。2021年決計會在區塊鏈行業歷史上留下濃墨重彩的一筆,從比特幣突破60000美金,到NFT概念的蓬勃發展,再到元宇宙、G.

1900/1/1 0:00:00犯罪團伙緊盯有資金實力的投資者,設定“人設”、制定“話術”,由引流團隊帶入群,“資深講師”線上“秀實力”,“水軍”一旁鼓動,一旦受害人上鉤,便火力全開授課“洗腦”.

1900/1/1 0:00:002008年11月1日,神秘人中本聰在P2Pfoundation官網發表了一篇名為《比特幣:一種點對點的電子現金系統》的文章,這是比特幣同點對點的概念首次進入大眾視野,這篇文章.

1900/1/1 0:00:00