BTC/HKD+1.01%

BTC/HKD+1.01% ETH/HKD+0.79%

ETH/HKD+0.79% LTC/HKD-0.01%

LTC/HKD-0.01% ADA/HKD+1.67%

ADA/HKD+1.67% SOL/HKD+4.24%

SOL/HKD+4.24% XRP/HKD+1.07%

XRP/HKD+1.07%互聯網計算機用一種更先進安全的加密認證方法取代了用戶名和密碼。

要理解身份和認證在互聯網計算機的背景下意味著什么,我們必須首先其在當今的網絡中是如何使用的。

當登錄一個網站時,用戶名通常是電子郵件地址或一串字母和數字,它是你唯一的標識符,可以將服務器上的相關數據與你的身份聯系起來。密碼則是認證手段,從理論上講,只有你自己才知道密碼,而服務器則將你的密碼解釋為其與你交流的證明。然而事實是,密碼實際上并不是一個好的遠程認證機制。

當你在一個網站上輸入密碼時,你的電腦會將密碼發送到服務器上,并與密碼數據庫進行核對。不幸的是,黑客可以獲得這些密碼數據庫的訪問權。在最惡劣的情況下,密碼是以明文形式存儲在服務器上的,非常不安全。即使密碼是加密的,破解它們也只是黑客是否愿意為了獲得訪問權而投入計算和金錢資源的問題。

互聯網計算機是一個以網絡速度運行的區塊鏈計算網絡,可以無限制地增加其容量。其設計是通過在多個數據中心之間復制數據和計算來提供安全,以防止個別計算供應商的惡意行為。要注意的是,復制雖然可以保護數據的完整性,但并不能防止信息的泄漏;在互聯網計算機上使用密碼仍然會受到與傳統網絡上相同的安全問題的影響。因此,在互聯網計算機上,我們用適當的加密認證取代了密碼。

BitGo推出比特幣Ordinals銘文跟蹤功能:金色財經報道,加密托管服務提供商BitGo發布了Ordinals銘文跟蹤功能,旨在增加銘文存儲的安全性。用戶將能夠在BitGo的任何比特幣熱錢包中添加該功能。啟用跟蹤后,錢包接收的所有交易都將被檢查是否包含銘文。如果含有銘文,交易將被凍結,以防止有價值的銘文丟失。比特幣Ordinals于1月底推出。截至目前,已有超過60萬個銘文。[2023/3/31 13:36:36]

我們在互聯網計算機上用于認證的主要加密機制是數字簽名方案。數字簽名是一個相當標準的概念,發明于20世紀70年代末,從90年代中期開始被廣泛使用。

通常由以下三種算法組成:

密鑰生成:密鑰生成可以看作是選擇密碼。通常,密鑰的產生會創造一對鑰匙:1)一個是像密碼一樣必須保密的私鑰,2)另一個是可以公開的從私鑰衍生的公鑰。

簽名:簽名需要信息和私鑰產生。當我們使用數字簽名進行用戶認證時,該算法是在持有私鑰的用戶端運行的。

驗證:算法接收信息、簽名和公鑰,并驗證簽名是否與信息和公鑰相符。這里的關鍵屬性是,與檢查密碼不同的是,密碼需要存儲在服務器上,而在這種情況下,簽名的驗證可以僅根據公共信息進行,因為服務器存儲了公鑰列表,每個用戶都有一個,且公鑰和簽名都不需要保密。

交易所錢包余額近7天流出11,280.85枚BTC:金色財經報道,據coinglass數據顯示,交易所錢包余額近24小時流出1,092.19枚BTC,近7天流出11,280.85枚BTC,近30天流出6,072.07枚BTC。目前全網交易所錢包余額總計為1,897,643.66枚BTC。[2023/1/29 11:35:20]

互聯網計算機上的應用是基于通過傳遞信息進行交互的容器實現的。更詳細地說,交互模型是基于請求的,類似于遠程過程調用。當容器A調用容器B時,容器A便指定了目標容器,所要調用的函數的名稱,以及該函數的參數。當指定的函數在容器B上被評估時,該容器也知道該函數是由容器A調用的。評估完成后,容器A將獲得該函數的返回值以作為響應。而當用戶與容器互動時,同樣的遠程過程調用模型也一樣適用。當用戶調用一個容器時,用戶會向目標容器發送一個請求。這個請求也會指定一個帶有參數的函數,用戶也可以獲得返回值以作為響應。在請求的變化過程中,容器也會了解到調用它的用戶的身份。

注:在ICP平臺上,Canister是最基本的組成元素,可以理解為容器,類似于以太坊等區塊鏈公鏈平臺上的智能合約。這些容器可以復制、可以分叉,更方便自組織。

Aave v2停用YFI、CRV等17個低流動性資產池:11月28日消息,為防止針對Aave的CRV流動性池攻擊,Aave治理論壇于上周三(11月23日)發布的凍結低流動性池的提案已經被執行,本次執行已經在11月27日完成,涉及Aave v2上17個低流動性資產池,分別是:YFI、CRV、ZRX、MANA、1INCH、BAT、sUSD、ENJ、GUSD、AMPL、RAI、USDP、LUSD、xSUSHI、DPI、renFIL和MKR。

此前做空CRV事件導致Aave產生約160萬美元壞賬,盡管Aave表示有足夠的資金來彌補損失,但該協議希望通過停用低流動性資產池避免再次發生此類事件。(The Defiant)[2022/11/28 21:06:44]

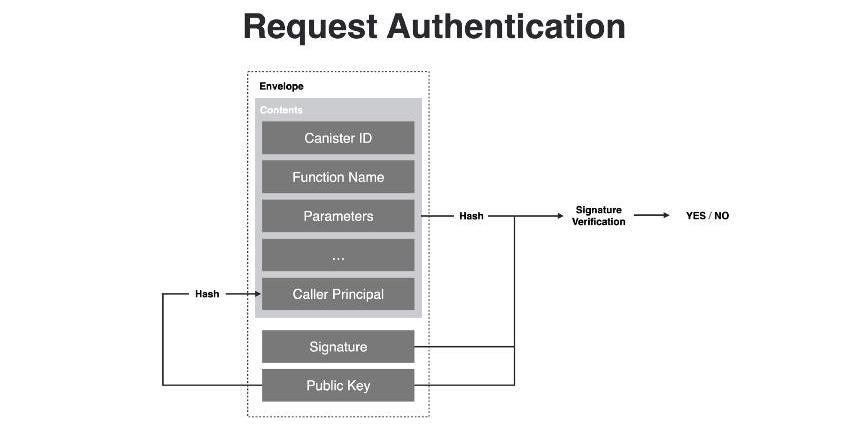

上圖是用戶發送請求的示意圖。中間的淺灰色區域顯示了核心請求,包括目標容器ID,函數名稱,參數,以及調用者的身份或主體。而深灰色區域顯示的則是包含認證信息、簽名和公鑰的封套。如圖左側所示,調用者的主體是通過散列法從公鑰中得出的。這種技術在區塊鏈領域被廣泛使用,例如比特幣或以太坊地址就是如此。此外,圖中右側部分顯示了作為數字簽名方案中的消息的請求內容是如何通過簽名與公鑰綁定的。當互聯網計算機收到這樣的請求時,它既要檢查簽名在指定的公鑰下是否有效,也要檢查公鑰和調用者主體之間的關系。

BTC持有者凈頭寸變化值達到15個月低點:金色財經報道,Whale Alert數據顯示,BTC持有者凈頭寸變化值剛剛達到15個月低點,數額為- 2406.046。[2022/11/17 13:16:44]

為了確保信息確實是由信息中指定的調用者發送的,容器不必理會這些技術細節。如果一切都檢查完畢,互聯網計算機會評估容器上的指定功能,但如果其中一項檢查失敗,請求就會被放棄。

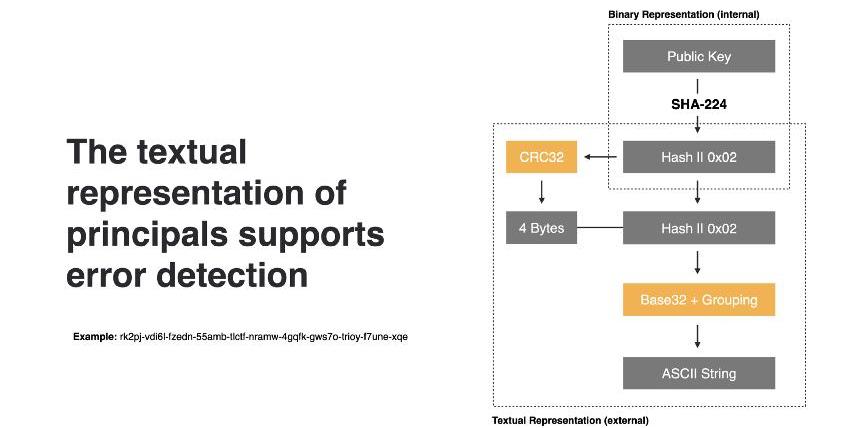

以下是關于我們使用的身份格式的一些細節。我們從DER格式的公鑰開始,用SHA-224對其進行散列,從而得到一個28字節的字符串。我們會添加一個字節,用于區分來自公鑰的身份主體和我們在互聯網計算機中其他地方使用的身份主體,例如容器。這29個字節是以用戶委托書的內部二進制表示的。當把一個委托人轉換為其文本表示時,我們首先要預加一個CRC-32錯誤檢測碼。然后,使用Base32編碼產生的字符串,最后建立每組5個字符的組,并用破折號隔開。我們選擇這種格式是為了支持在有適當錯誤檢測的情況下,可以輕松復制粘貼,同時仍然允許ASCII表示法中的字符少于64個,以便與互聯網協議兼容。

數據:近24小時全網爆倉2.48億美元,以太坊爆倉1.15億美元:金色財經報道,據Coinglass數據,近24小時全網爆倉2.48億美元,其中比特幣爆倉4320.01萬美元,以太坊爆倉1.15億美元。[2022/11/5 12:19:34]

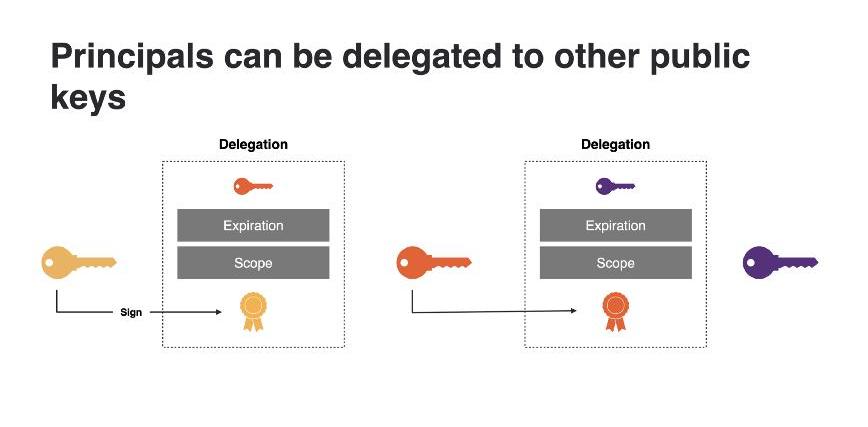

到目前為止,我們所看到的方案在結構上還是有點不靈活的。它們將用戶的身份主體與單一的加密密鑰進行綁定,但這種限制會使用戶很難與來自不同設備的容器進行交互,因為需要在這些設備之間共享相同的加密密鑰,既繁瑣又不安全。相反,我們在不同的加密密鑰之間使用了授權。如上圖所示,你可以看到從黃色密鑰到橙色密鑰的委托。這種委托包括被委托的密鑰,即橙色的鑰匙;一些額外的參數,如過期或委托范圍的限制;以及委托密鑰的簽名,即黃色密鑰。

當用橙色密鑰簽署請求時,用戶可以使用來自黃色密鑰的委托,以便使用來自黃色密鑰的身份。此外,委托的強大之處在于,可組合性。例如,橙色密鑰可以將授權擴展到紫色密鑰。這種結構與公鑰基礎設施和X.509非常類似,但這并不是巧合,我們向其進行了借鑒,并使用了更輕量級的數據結構。

委托的一個具體應用與網絡認證有關。網絡認證是萬維網聯盟的一個最新標準,主要針對網絡應用的雙因素認證。該標準的動機是,如前所述,密碼有嚴重的安全缺陷。它們經常在釣魚郵件、惡意軟件以及黑客攻擊發生時,成為網絡犯罪分子的獵物。

雙因素認證意味著除了密碼之外,登錄網絡應用還需要一個額外的安全因素,通常是用戶擁有的安全設備。在現實中,這可能是一個安全的USB鑰匙或是一個內置在用戶終端設備中并通過生物識別技術激活的安全芯片,由安全芯片存儲加密密鑰。由于加密密鑰從未離開過安全芯片,所以即使用戶的電腦或手機被惡意軟件感染,它們仍然是安全的。

當網絡認證被用作網絡應用中的第二因素時,協議流程如下:在用戶通過提供用戶名和密碼啟動登錄過程后,網絡服務器將生成一個隨機挑戰并將其發送給用戶的瀏覽器。然后,瀏覽器將挑戰發送給安全設備,安全設備在簽署挑戰之前需要與用戶互動。然后,簽署的挑戰書被送回服務器,服務器根據用戶注冊的公鑰驗證挑戰書上的簽名。這確保了登錄網絡應用程序時,除了密碼外還需要持有安全設備。

公認的事實是,網絡認證是一個開放的標準,使用數字簽名進行認證,且已經被廣泛的設備所支持。然而,當把它改編為互聯網計算機時,我們必須克服一些障礙。網絡認證假定了傳統網絡中面向會話的客戶服務器模型,用戶在登錄應用程序時進行一次認證,并在同一會話中發送后續信息。相比之下,互聯網計算機實現了一個模型,且每個請求都是單獨認證的。特別是,由于瀏覽器和互聯網計算機之間不存在有狀態的會話,所以沒有服務器可以生成挑戰,并由安全設備簽署。然而,回顧一下,在典型的網絡認證流程中,安全設備需要對服務器發送的挑戰提供數字簽名。

為了使用相同的協議實現請求認證,我們需要使用請求本身作為挑戰,并由安全設備簽署,類似于我們的一般請求認證方案。我們必須克服的另一個問題是,網絡認證需要用戶對每個簽名進行交互。在互聯網計算機提供的典型前端中,一個頁面的加載可能對應著多個請求。由于我們不想要求用戶明確確認每個請求,所以我們使用了上述的委托機制。當使用網絡認證與一個容器進行交互時,我們會首先生成一個短期的會話密鑰。然后,使用網絡認證來簽署一個面向該會話密鑰的委托,這樣,單個用戶的互動就可以觸發對互聯網計算機的多個請求。

雖然網絡認證對安全存儲加密密鑰很有幫助,但它不僅將這些密鑰綁定在設備上,而且還將其綁定在了一個特定的容器上。其原因是瀏覽器的安全模型,該模型嚴格地將在同一網絡瀏覽器中運行的不同應用程序所能訪問的狀態按其來源分開。在網絡上,你可以認為一個原點大致上對應于一個網站。在互聯網計算機上,每個原點則對應于一個容器。這種嚴格的狀態分離對安全至關重要,但它也使得諸如密鑰備份或支持從多個設備無縫訪問同一容器的功能變得繁瑣,因為所有這些操作都必須為每個容器單獨執行。我們通過使用互聯網身份服務來解決這個問題,即身份提供者,類似于你在網絡上熟悉的"用谷歌或Facebook登錄"功能。

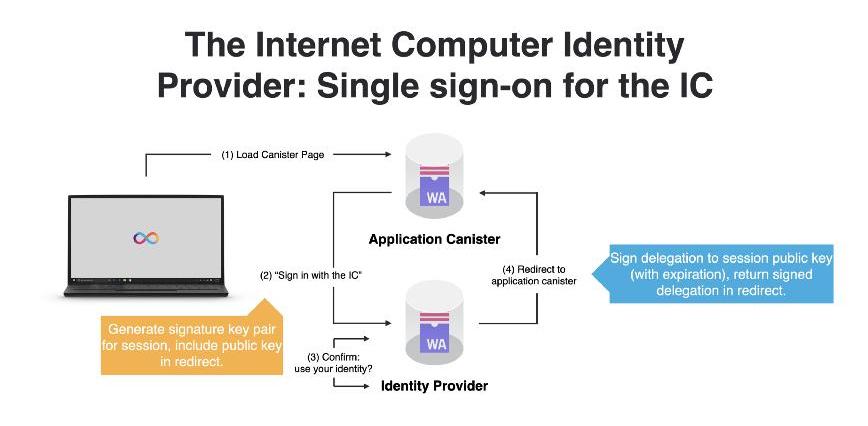

當用戶第一次加載一個特定容器的前端時,該前端會呈現一個"用IC登錄"的按鈕。當用戶點擊該按鈕時,瀏覽器會打開一個彈出窗口,顯示互聯網身份服務,這是一個允許用戶管理鑰匙和身份的特定應用程序。然后,用戶可以決定是否允許容器前端使用用戶身份。如果用戶同意,瀏覽器就會被重定向到容器前端,并能以用戶的身份訪問容器。這個機制將再次觸發會話密鑰和委托機制。屆時,容器前端會生成一個會話密鑰對,并將公鑰傳輸給互聯網身份認證。如果用戶確認,互聯網身份認證產生授權,并將其返回給信息庫前端。作為通過大技術提供商簽署的額外好處,身份提供商的完整認證流程發生在用戶端,所以對用戶私人行為的暴露要少得多,從而減少身份跟蹤。(互聯網身份服務常見問題)

談到用戶追蹤,互聯網身份認證將為用戶登錄的每一個容器前端提供一個不同的身份,這對安全和隱私非常有利。如果不是這樣,互聯網身份認證將允許每一個前端在用戶的單一主體下登錄。如果該用戶與不相關的服務互動,例如留言板和購物網站,這些服務就可以在背后關聯用戶在這些網站上的行為。更糟糕的是,留言板的前端可以惡意調用購物網站的容器,并以用戶的名義下訂單。因此,互聯網身份識別服務為用戶登錄的每一個前端生成一個不同的身份,并以主機名進行區分。這樣一來,用戶在不同服務上的行為就不那么容易被追蹤了。雖然前端仍然能夠使用用戶的身份來調用互聯網計算機上的任何容器,但它永遠只是與執行調用的前端有關的身份。

原標題:拍案|自稱“國幣”用“天河二號”運算,當傳銷披上數字貨幣“偽裝”……自稱“國幣”、用“天河二號”運算,以提供虛擬數字貨幣增值服務為幌子,在全國發展傳銷成員近2000人.

1900/1/1 0:00:00近期各種利空,價格不斷被打壓,不過牛市仍未結束,上面比特幣13、17和21年三輪牛市走勢,可以發現,牛市進程中,都必須大幅調整,13年的大幅調整,價格最高漲至268美金,最低砸至51美金附近.

1900/1/1 0:00:00頭條 ▌國務院金融穩定發展委員會:打擊比特幣挖礦和交易行為5月21日,國務院金融穩定發展委員會召開第五十一次會議,研究部署下一階段金融領域重點工作.

1900/1/1 0:00:00本周技術周刊包含以太坊、波卡、EOS等網絡的技術類消息。 以太坊網絡 以太坊基金會JavaScript團隊將發布EIP-1559/倫敦就緒版本5月20日消息,以太坊基金會JavaScript團隊.

1900/1/1 0:00:00Hi體驗新鮮好物,吐槽反人類設計,這里是ChainNode測評,我是本期好物體驗官少秀。2021年,沉寂已久的加密市場迎來了久違的牛市,大量新人入場的同時,怎樣安全的“拿住”自己的數字資產成為多.

1900/1/1 0:00:00過去的幾年中,穩定幣已獲得了爆炸性的采用,它們的廣泛應用始于中心化交易所之間的交易與轉賬。從那時起,穩定幣就作為生態系統中的主要原語進入了DeFi.

1900/1/1 0:00:00