BTC/HKD-3.79%

BTC/HKD-3.79% ETH/HKD-4.06%

ETH/HKD-4.06% LTC/HKD-3.15%

LTC/HKD-3.15% ADA/HKD-5.74%

ADA/HKD-5.74% SOL/HKD-8.1%

SOL/HKD-8.1% XRP/HKD-5.69%

XRP/HKD-5.69%北京時間12月28日晚,CertiK安全驗證團隊發現CoverProtocol發生代幣無限增發漏洞攻擊。本文為你分析事件詳情始末。

作為幣民如果加密資產不幸被盜,但項目方或者你個人購買了保險,那么也大可放心讓保險公司償還損失的資產。

可還有最差的一種情況:但是如果連保險公司都出了安全事故,受到攻擊了呢?

北京時間12月28日晚,CertiK安全技術團隊發現CoverProtocol發生代幣無限增發漏洞攻擊。

美國國會議員Warren Davidson呼吁禁止CBDC并將其定為犯罪:金色財經報道,美國國會議員Warren Davidson呼吁禁止央行數字貨幣(CBDC)并將其定為犯罪。[2023/7/24 15:54:16]

攻擊者通過反復對項目智能合約進行質押和取回操作,觸發其中包含鑄造代幣的操作,對Cover代幣進行無限增發,導致Cover代幣價格崩盤。

技術分析?

主要攻擊分為以下步驟:?1.攻擊者設置攻擊必要的假代幣。

2.攻擊者使用假代幣,為BalancerPool提供流動性:

①總計向BalancerPool提供了2,573個DAI的流動性

②攻擊者通過向BalancerPool提供流動性,獲得了約132,688個Balancer流動性證明代幣BPT

Voyager將保留4.45億美元的Alameda貸款,等待法院命令或和解:金色財經報道,破產的加密貸款機構Voyager和破產的加密交易所FTX就4.45億美元的有爭議貸款支付達成了臨時協議。Voyager將保留4.45億美元有爭議的資金,等待法院命令解決或最終和解。

據悉,Alameda Research在1月份提起訴訟,要求收回在其申請破產前向Voyager的“不少于4.458億美元貸款,加上原告獲悉的任何額外可避免轉移的價值,以及由此產生的任何額外費用”。

此前報道,Voyager已與FTX/Alameda達成和解協議,Alameda將撤回7500萬美元索賠。[2023/2/23 12:25:04]

3.攻擊者向CoverProtocal中的Blacksmith.sol智能合約質押(stake)前一步中所得的所有Balancer流動性證明代幣。質押時,攻擊者調用位于0xe0b94a7bb45dd905c79bb1992c9879f40f1caed5的Blacksmith.sol智能合約中的deposit函數,如圖一所示:

ETH 2.0總質押數已超1632.78萬:金色財經報道,數據顯示,ETH 2.0總質押數已超1632.78萬,為16327831個,按當前市場價格,價值約260.10億美元。此外,目前ETH 2.0質押總地址數已超52.22萬,為522162個[2023/1/30 11:37:06]

圖一:Thedeposit()functioninblacksmith.sol

通過調用deposit函數,攻擊者將得到的BPT流動性證明質押到coverprotocol中。

首先通過圖一中118行將當前流動性證明代幣的pool數據讀取到memory,然后調用121行代碼對當前pool的數據進行更新。

新加坡法院已批準Vauld將債權人保護截止日期延長至2月底:1月17日消息,據知情人士透露,加密貨幣借貸平臺Vauld新加坡高等法院批準將債權人保護截止日期延長至2023年2月28日,而Vauld希望進一步尋求延期至4月21日。

Vauld于7月份暫停客戶提款,欠債權人4.02億美元,其中3.63億美元(或90%)來自個人散戶投資者存款。根據法庭文件,本月早些時候Vauld成立了一個債權人委員會,該委員會由17名未披露的Vauld債權人組成。根據此前討論草案,如果Vauld進入清算程序,預計債權人將能收回38%~49%的債務。此外,Vauld及其債權人委員會(COC)拒絕了Nexo的“最終”收購提案。(The Block)[2023/1/17 11:16:28]

初創公司Alphaledger發行三筆美國市政債券:金色財經報道,美國初創公司Alphaledger在其獲準的區塊鏈上發行了三筆美國市政債券。在區塊鏈上記錄發行情況只是Alphaledger計劃的第一步,該公司的目標是利用智能合約進行鏈上清算和托管。

根據SIFMA的數據,在2021年,有13000個市政債券發行,價值4820億美元。(ledgerinsights)[2022/12/20 21:55:10]

圖二:blacksmith.sol中的updatePool()函數

如圖二第75行所示,在updatePool()函數中修改的當前流動性證明代幣的pool數據是一份存儲在storage中的數據,與在deposit()中存儲在memory中當前流動性證明代幣的pool數據是兩份數據。在圖二第84行lpTotal的值代表當前合同中總共存入的流動性證明代幣數目,由于該變量數值較小,因此通過84行公式pool.accRewardsPerToken的數值將會增大,更新過的accRewardsPerToken值存儲在storage中。

圖三:blacksmith.sol中的_claimCoverRewards()函數接下來

如圖三中318行所示,deposit()通過調用_claimCoverRewards()函數,向函數調用者(msg.sender)鑄造一定數目的cover代幣。

鑄造cover代幣的數目與pool.accRewardsPerToken,CAL_MULTIPLIER以及miner.rewardWriteoff三個變量相關。

請注意這里pool.accRewardsPerToken的數值是使用了存放在memory中的pool數據,并非使用圖二中update()函數更新之后的數值。

同時,通過圖1中deposit函數得知,miner.rewardWriteoff的數值更新是在_claimCoverRewards()函數執行完成之后發生。

因此原本設計上應使用更新過的miner.rewardWriteoff的數值計算需要鑄造cover代幣的數目,這里錯誤的使用了未更新過的miner.rewardWriteoff的數據,導致實際鑄造cover代幣數目比應鑄造代幣數目增多,最終導致了代幣增發。

質押成功之后,攻擊者通過調用blacksmith.sol智能合約中的withdraw()函數,將質押的BPT取回,同時取得額外鑄造的cover代幣,完成攻擊。

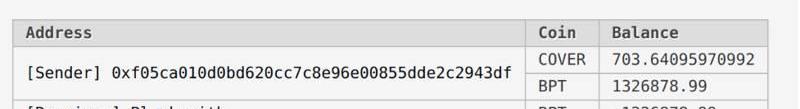

通過對比執行deposit()函數和執行withdraw()函數之后的代幣結余表,我們可以發現通過這一組deposit和withdraw函數調用之后,攻擊者可以獲得約704個COVER代幣。

deposit()之后:

withdraw()之后:

攻擊者通過反復執行deposit和withdraw函數,可以使Blacksmith函數無限鑄造代幣,并將代幣轉到自己的地址中,由此獲利。攻擊發生后,截止發稿時,cover官方已經將blacksmith遷移到安全版本:

有漏洞的blacksmith地址:

0xe0b94a7bb45dd905c79bb1992c9879f40f1caed5

臨時修復后的blacksmith地址:

0x1d5fab8a0e88020309e52b77b9c8edf63c519a26

臨時修復后的blacksmith合同臨時禁止了一切質押和取回操作,以此阻止攻擊者繼續實行攻擊。?

本次攻擊最初攻擊者共獲利440萬美金,約合人民幣2900萬人民幣。

有其他攻擊者利用該漏洞發動類似攻擊,例如Grap.finance項目官方參與了利用該漏洞的攻擊,獲利4350個ETH代幣。

在攻擊發生后幾個小時,Grap.finance項目官方通過Twitter聲稱對本次攻擊負責,并表示已將所有的獲利退回給了CoverProtocol。

安全建議

為了確保數字資產不因任何非技術原因遭受損失,項目方應及時為項目產品購買保險,增加項目方和投資者的安全保障方案,確保其因受到攻擊所造成的損失可以被及時補償。

來源:杭州網 12月18日-20日,2020網易未來大會在杭州盛大舉行。大會以“洞覺未見”為主題,匯聚了全球最強大腦,期盼以遠見超越未見,去尋找打開未來的鑰匙.

1900/1/1 0:00:002020年即將接近尾聲,這一年注定是讓世界人民都無法忘記的一年。年初新冠疫情爆發,并迅速肆虐全球,各國紛紛加入抗疫大潮.

1900/1/1 0:00:00OFMF查詢服務API是面向用戶的公開的跨鏈查詢接口,用戶可以通過交易哈希查詢到準確的跨鏈信息也可以用條件篩選的方法查詢多組數據.

1900/1/1 0:00:00之前撰寫了一篇《一文讀懂FilecoinGas費供需現狀與超額燃燒》文章,收到一些用戶的反饋。基于有部分用戶不太理解如何運用該公式,這次我們分享一下如何一步步核算Gas費,從礦工的角度來看如何支.

1900/1/1 0:00:00在2020年5月,以太坊網絡上出現了所謂的“黑色星期四”:以太坊變得過于擁擠,以至于MakerDAO無法按照預期進行工作.

1900/1/1 0:00:00Filecoin主網的上線后,存儲的數據呈爆炸式增長,如今全網有效算力已經達到了1.40EiB,海量數據的安全存儲給礦工帶來了巨大的挑戰.

1900/1/1 0:00:00