BTC/HKD+0.35%

BTC/HKD+0.35% ETH/HKD-0.02%

ETH/HKD-0.02% LTC/HKD-0.55%

LTC/HKD-0.55% ADA/HKD-0.44%

ADA/HKD-0.44% SOL/HKD+0.2%

SOL/HKD+0.2% XRP/HKD-0.15%

XRP/HKD-0.15%事件背景:

DeFi借貸協議Lendf.Me今日遭受攻擊,開發團隊已在?Lendf.Me用戶界面用紅字提醒,呼吁用戶目前不要向合約存款,此事發生,瞬間引起了外界對于區塊鏈和數字貨幣安全的激烈討論。

Lendf.Me于去年?9月推出后因其鎖倉資產價值成為?DeFiPulse七大DeFi市場之一,今日攻擊者利用重入漏洞覆蓋自己的資金余額并使得可提現的資金量不斷翻倍,最終將Lendf.Me盜取一空。

黑客攻擊事件復盤:

據成都鏈安反洗錢合規和調查取證系統追蹤統計,目前?Lendf.Me?損失已超2500萬美元,完整攻擊過程復盤如下:

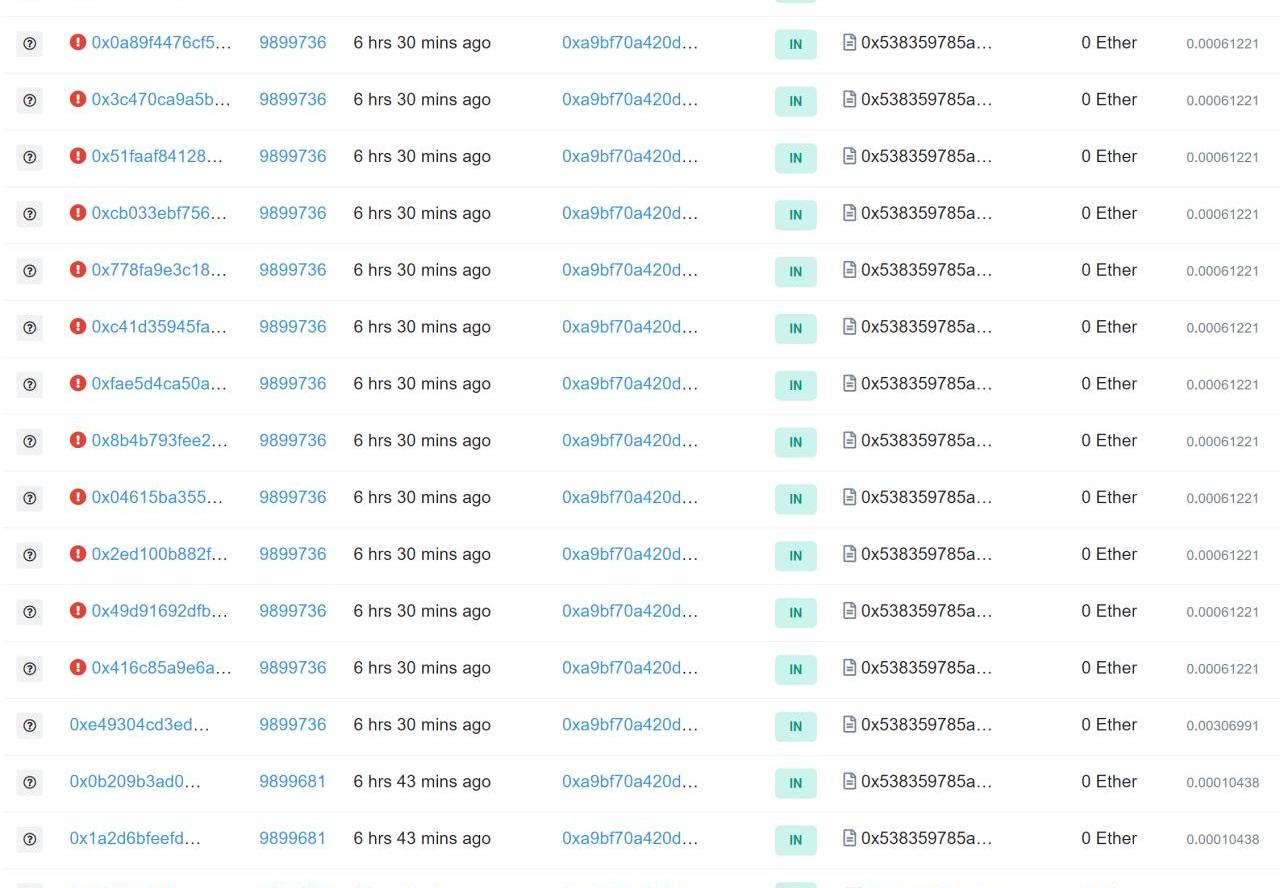

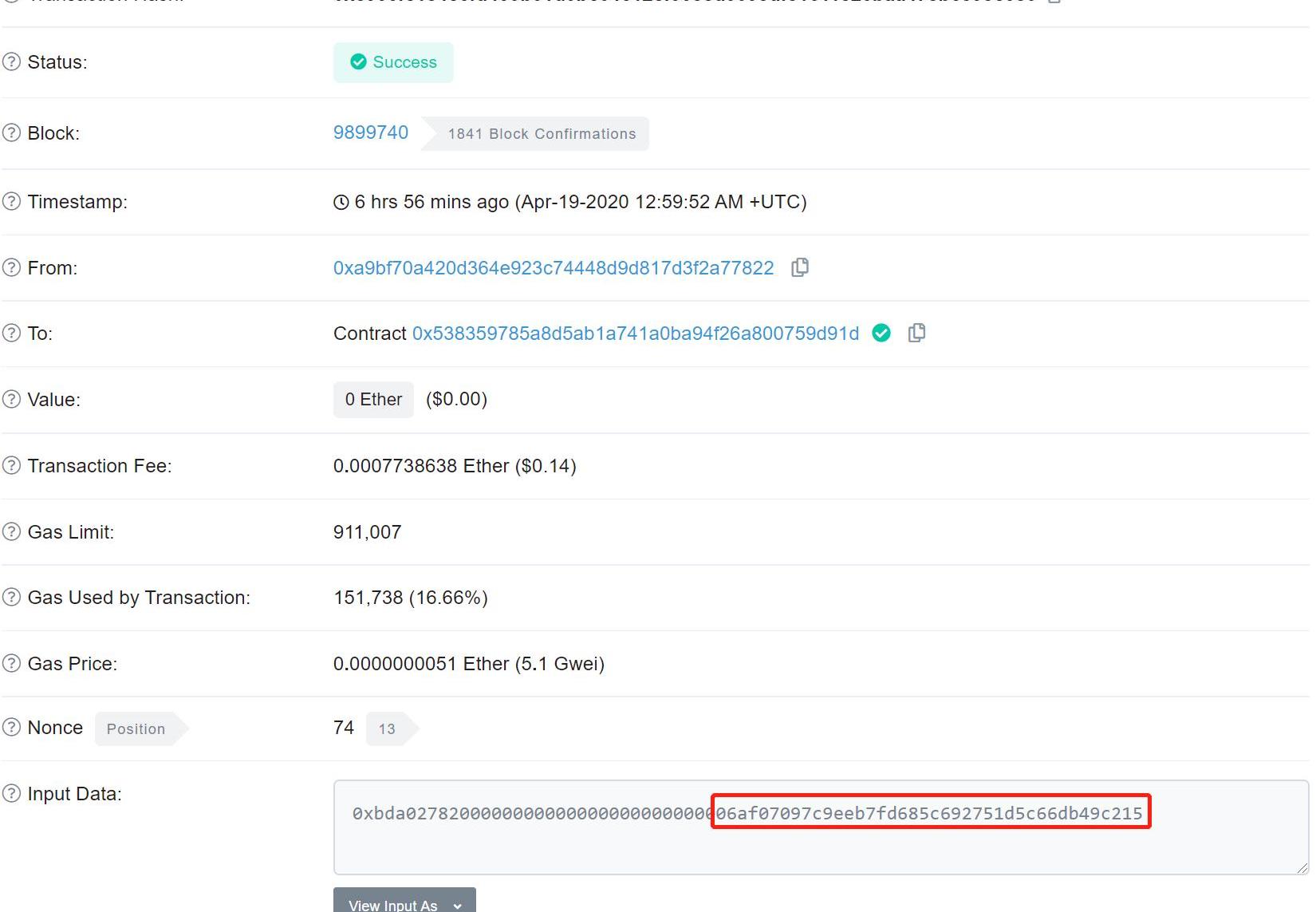

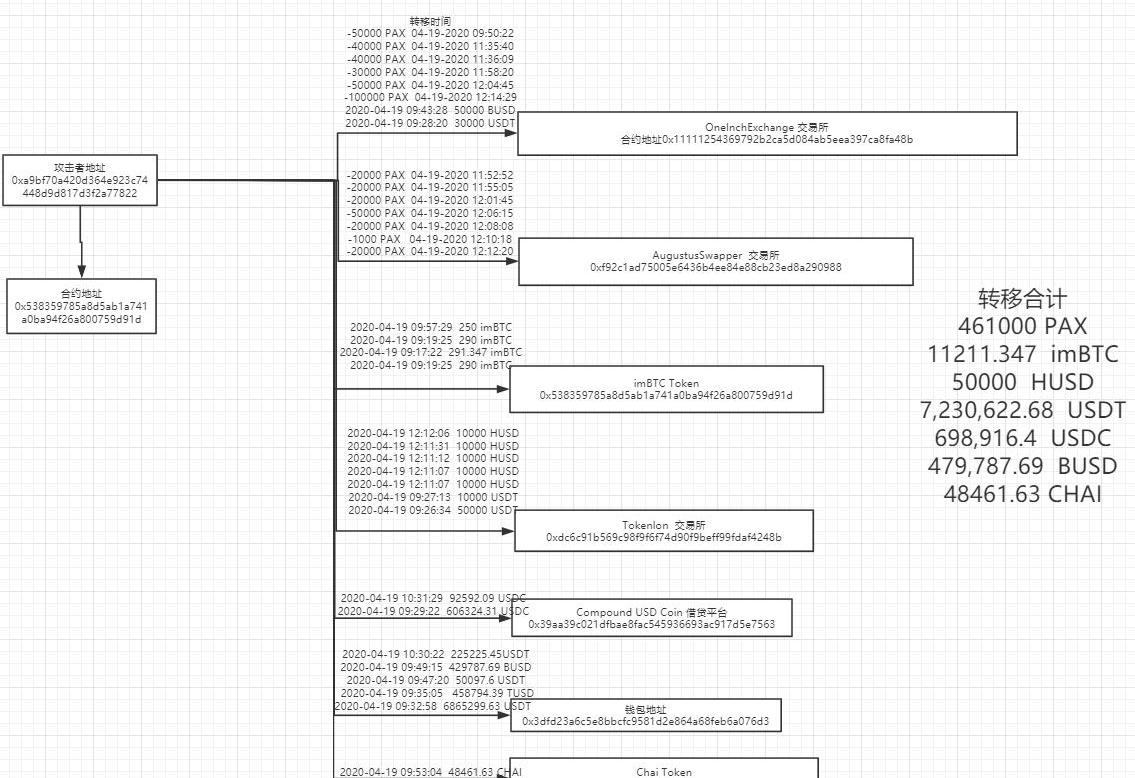

此次攻擊者地址為:0xA9BF70A420d364e923C74448D9D817d3F2A77822;攻擊合約為:0x538359785a8D5AB1A741A0bA94f26a800759D91D,攻擊者首先進行了多次攻擊測試:

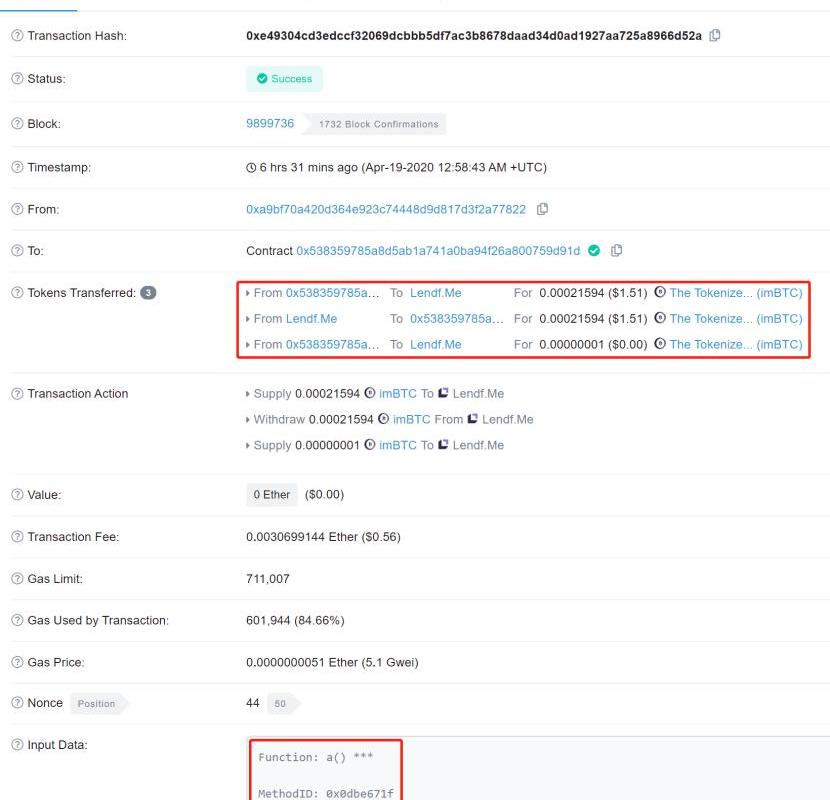

在合約部署完成后的第三筆交易(0xe49304cd3ed)中,攻擊者進行了首次攻擊嘗試:

BSN開放聯盟鏈成都鏈已上線:金色財經報道,近日,區塊鏈服務網絡BSN表示,開放聯盟鏈成都鏈已在BSN環境內上線,這是基于BSN環境上線的第9條開放聯盟鏈。BSN開放聯盟鏈(簡稱OPB)包括多條基于公有鏈框架和聯盟鏈框架搭建的公用鏈,此次上線的成都鏈是基于公鏈Casper框架進行合規化改造而來。[2022/12/15 21:46:38]

整個攻擊事件開始階段,攻擊者的初始交易發送腳本存在問題,導致只有區塊中的第一次攻擊才能攻擊成功,后面的交易全部拋出異常。

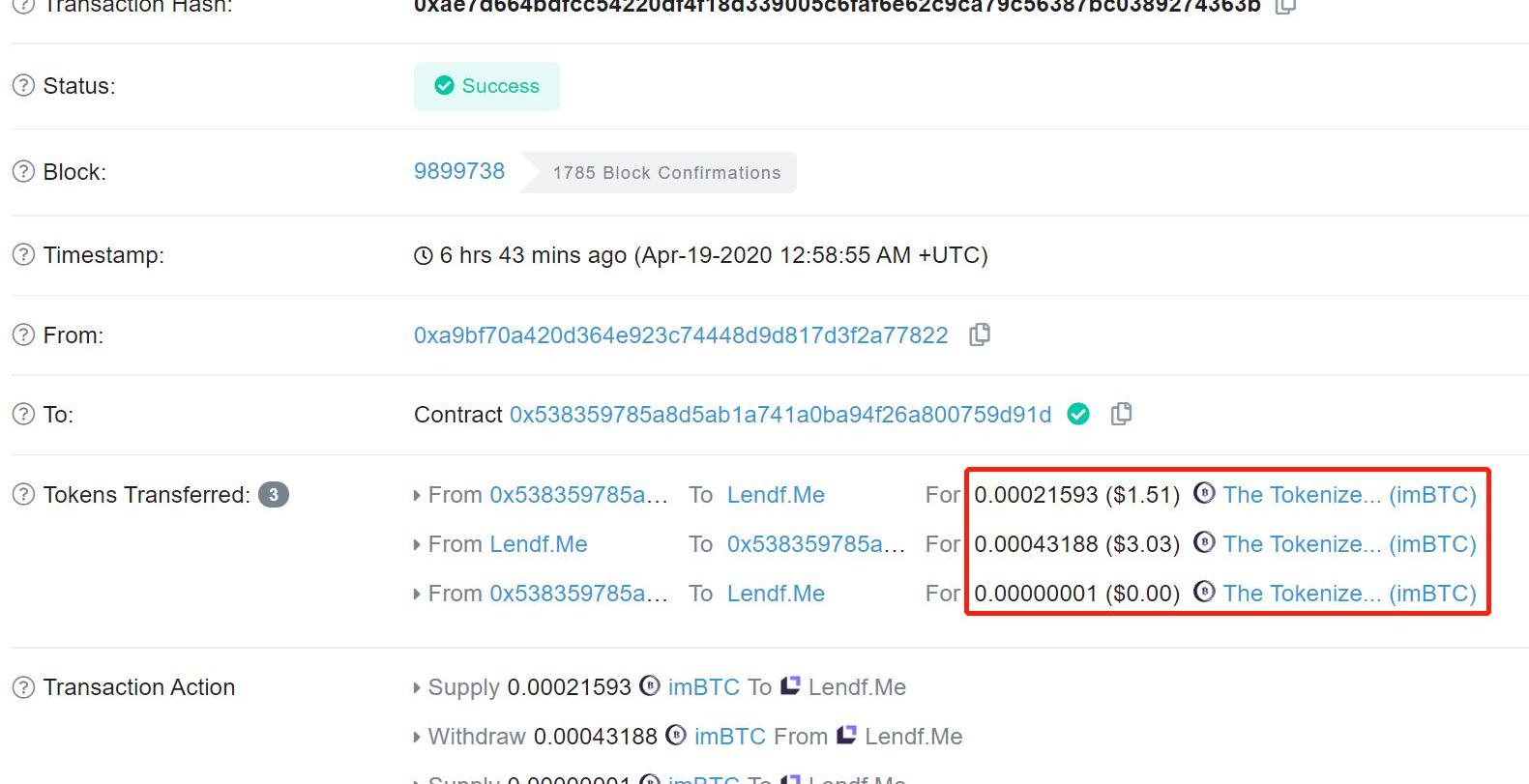

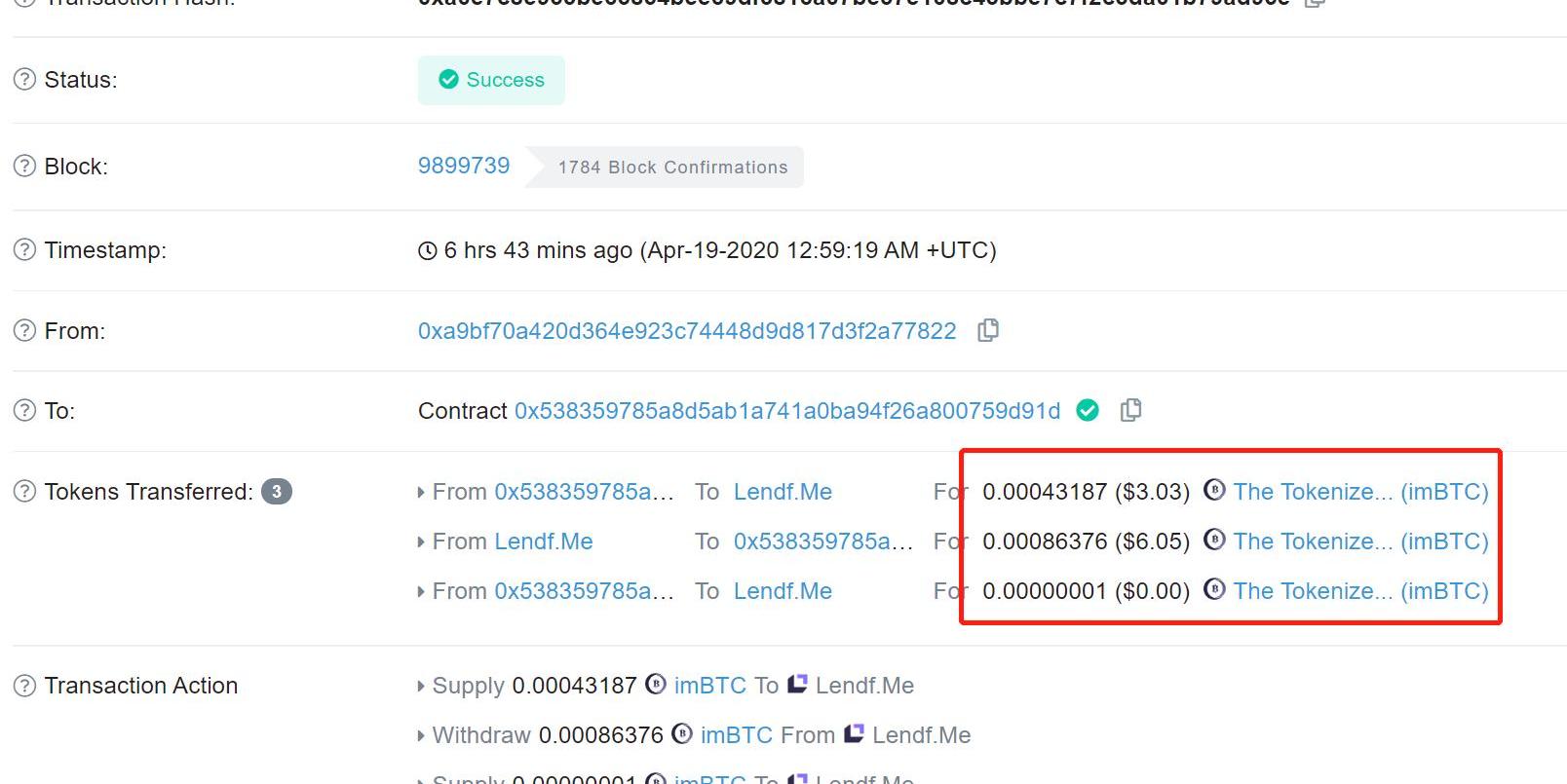

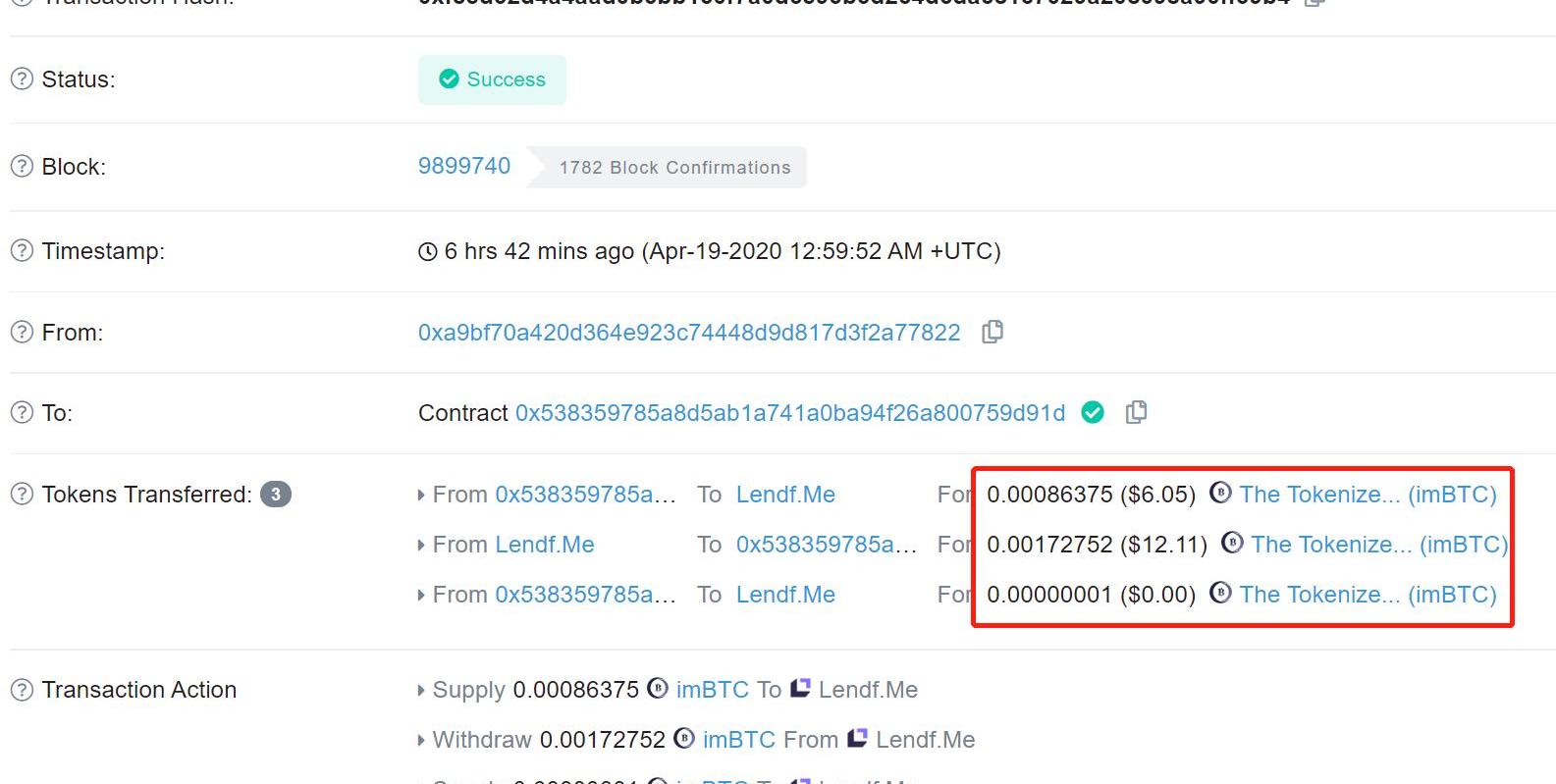

后面攻擊者對攻擊腳本做出了改動,一個區塊只發送一筆攻擊交易。首先分析這三筆成功的交易,可以看到攻擊者的資金基本上呈現一個倍增的關系,攻擊已經開始獲利:

https://etherscan.io/tx/0xae7d664bdfcc54220df4f18d339005c6faf6e62c9ca79c56387bc0389274363b

成都鏈安:BAYC項目具有被無限鑄幣的風險:據成都鏈安安全輿情監控數據顯示,BAYC項目具有被無限鑄幣的風險。成都鏈安安全團隊分析發現,合約的擁有者并非多簽錢包,合約擁有者可以任意調用reserveApes()函數進行鑄幣,每次調用函數可以直接鑄造30枚無聊猿NFT,如果合約所有者遭到釣魚攻擊或私鑰泄露等,可能會導致大量無聊猿NFT被鑄造并售賣。后面成都鏈安會持續監控該合約擁有者的動向。[2022/6/6 4:04:55]

https://etherscan.io/tx/0xa0e7c8e933be65854bee69df3816a07be37e108c43bbe7c7f2c3da01b79ad95e

https://etherscan.io/tx/0xf8ed32d4a4aad0b5bb150f7a0d6e95b5d264d6da6c167029a20c098a90ff39b4

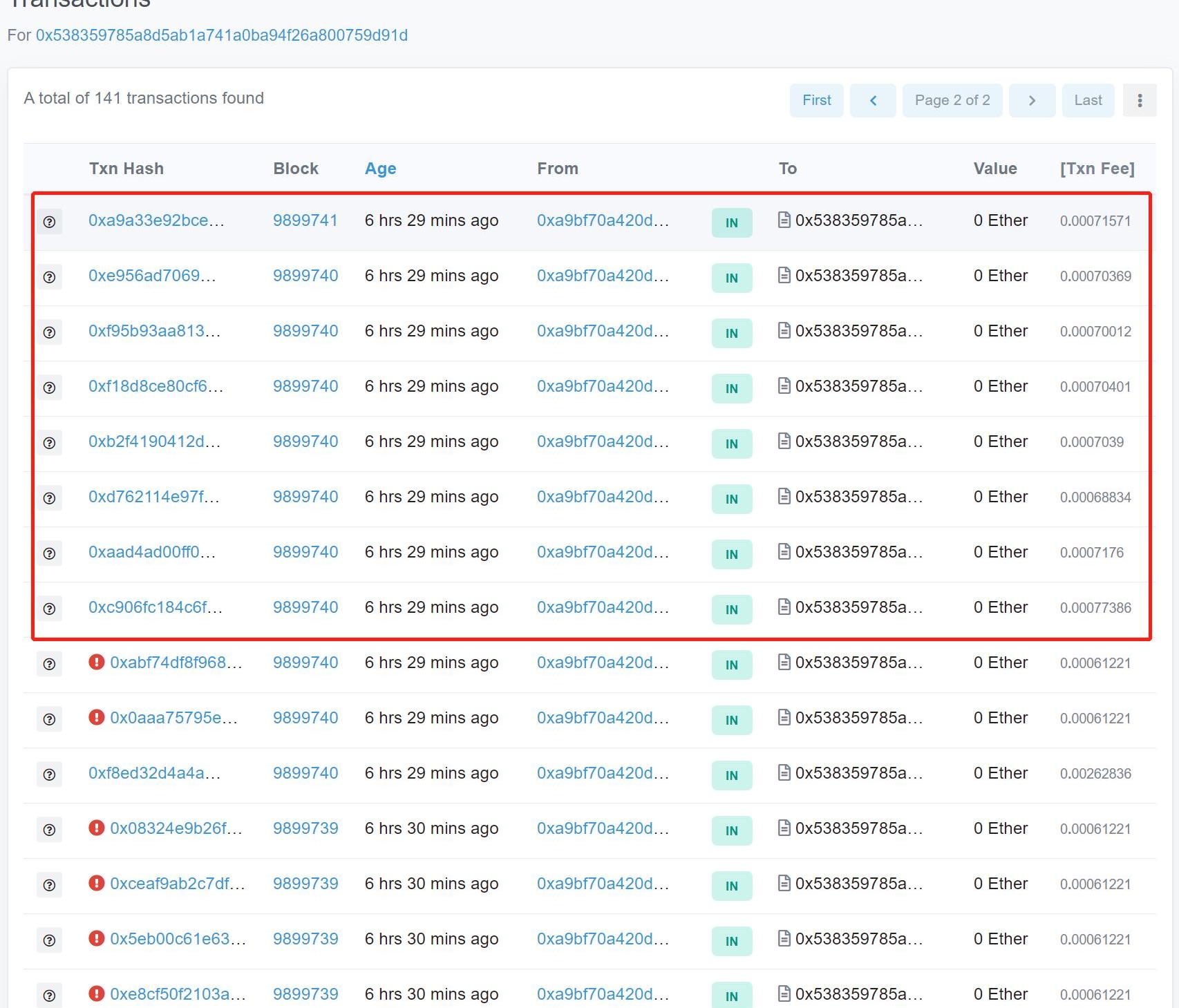

到此時,攻擊者已經完成對攻擊過程的確認,之后的連續多個交易則是攻擊者注冊了多個代幣地址用于代幣兌換:

成都鏈安:bDollar項目遭受價格操控攻擊,目前攻擊者獲利2381BNB存放于攻擊合約中:據成都鏈安“鏈必應-區塊鏈安全態勢感知平臺”安全輿情監控數據顯示,bDollar項目遭受價格操控攻擊。攻擊者地址:0x9dadbd8c507c6acbf1c555ff270d8d6ea855178e

攻擊交易eth:0x9b16b1b3bf587db1257c06bebd810b4ae364aab42510d0d2eb560c2565bbe7b4

攻擊合約:0x6877f0d7815b0389396454c58b2118acd0abb79a

目前攻擊者獲利2381BNB,存放于攻擊合約中。[2022/5/21 3:32:53]

https://etherscan.io/tx/0xc906fc184c6fd453b01d3bc04612cf90e8d339edfe1611e25baa47eb6e9ec080

以0xc906fc184c6f交易為例,0x06af07097c9eeb7fd685c692751d5c66db49c215是代幣CHAI的合約地址,區塊高度9899740~9899741基本上全部在注冊代幣。

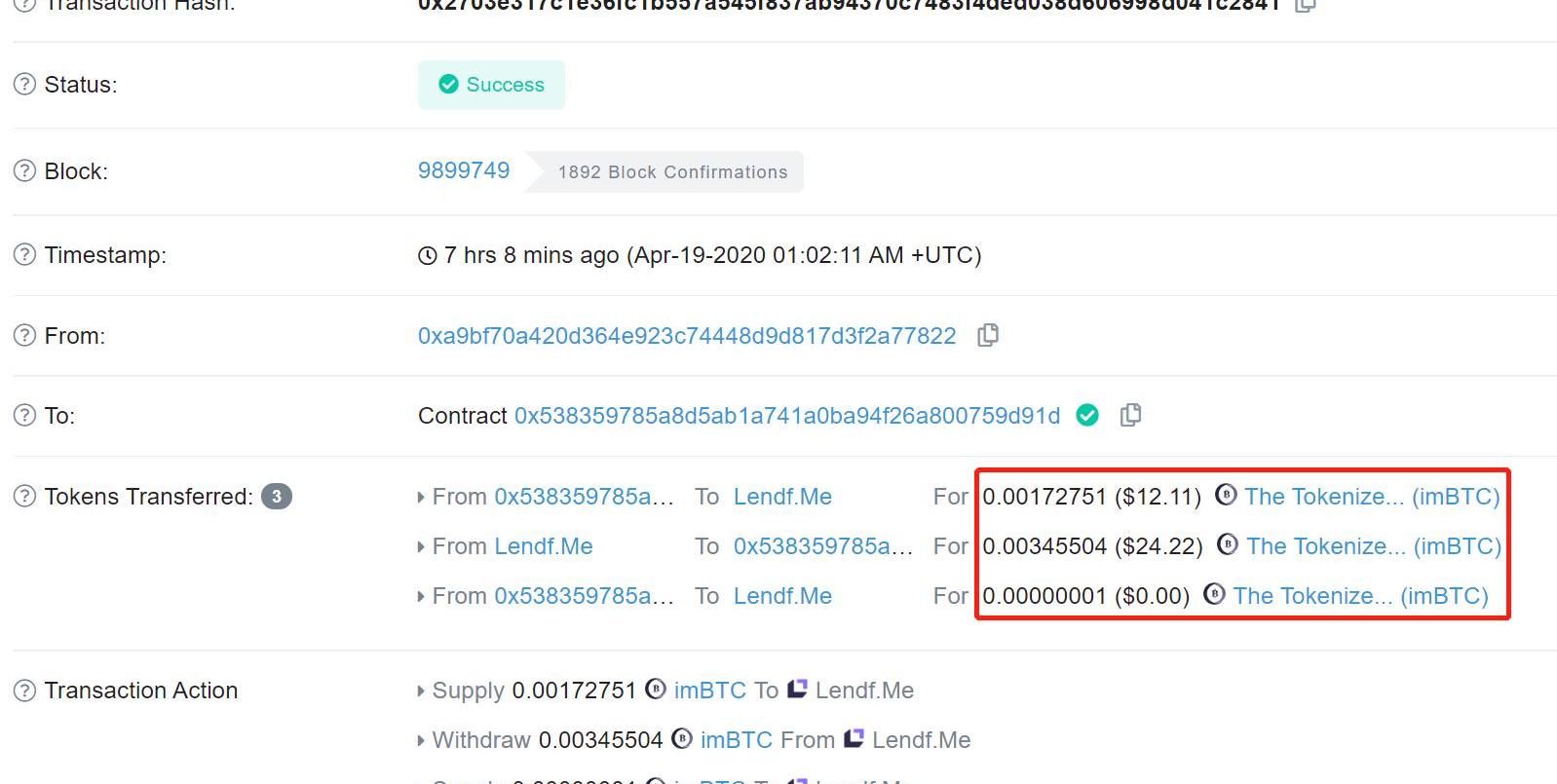

之后攻擊者繼續發起攻擊,可以看到,每次攻擊后,攻擊者持有的資金(imBTC)基本會翻一倍。

動態 | 成都鏈安面向聯盟鏈推出“一站式”安全平臺:據官方消息,成都鏈安面向聯盟鏈安全需求推出“一站式”安全解決方案,為聯盟鏈生態提供從安全設計、開發、安全檢測到運行時安全監控和管理等全方位的安全服務與支持。

?

“一站式”安全平臺主要包括:支持FISCO-BCOS、Fabric、以太坊、EOS等多個平臺的“一鍵式”智能合約自動形式化驗證工具Beosin-VaaS;Beosin-IDE智能合約開發工具;Beosin-Eagle Eye安全態勢感知系統;Beosin-Firewall防火墻;Beosin-OSINT 威脅情報系統;安全審計與檢測;安全顧問等服務。

?

成都鏈安作為最早專門從事區塊鏈安全的公司之一,核心團隊在安全領域深耕18年,申請區塊鏈安全相關軟件發明專利和著作權15項。平臺推出以來,已為微眾銀行區塊鏈、布比、云象、益鏈等多個聯盟鏈平臺提供了全套的“一站式”安全解決方案和安全防護。[2019/11/28]

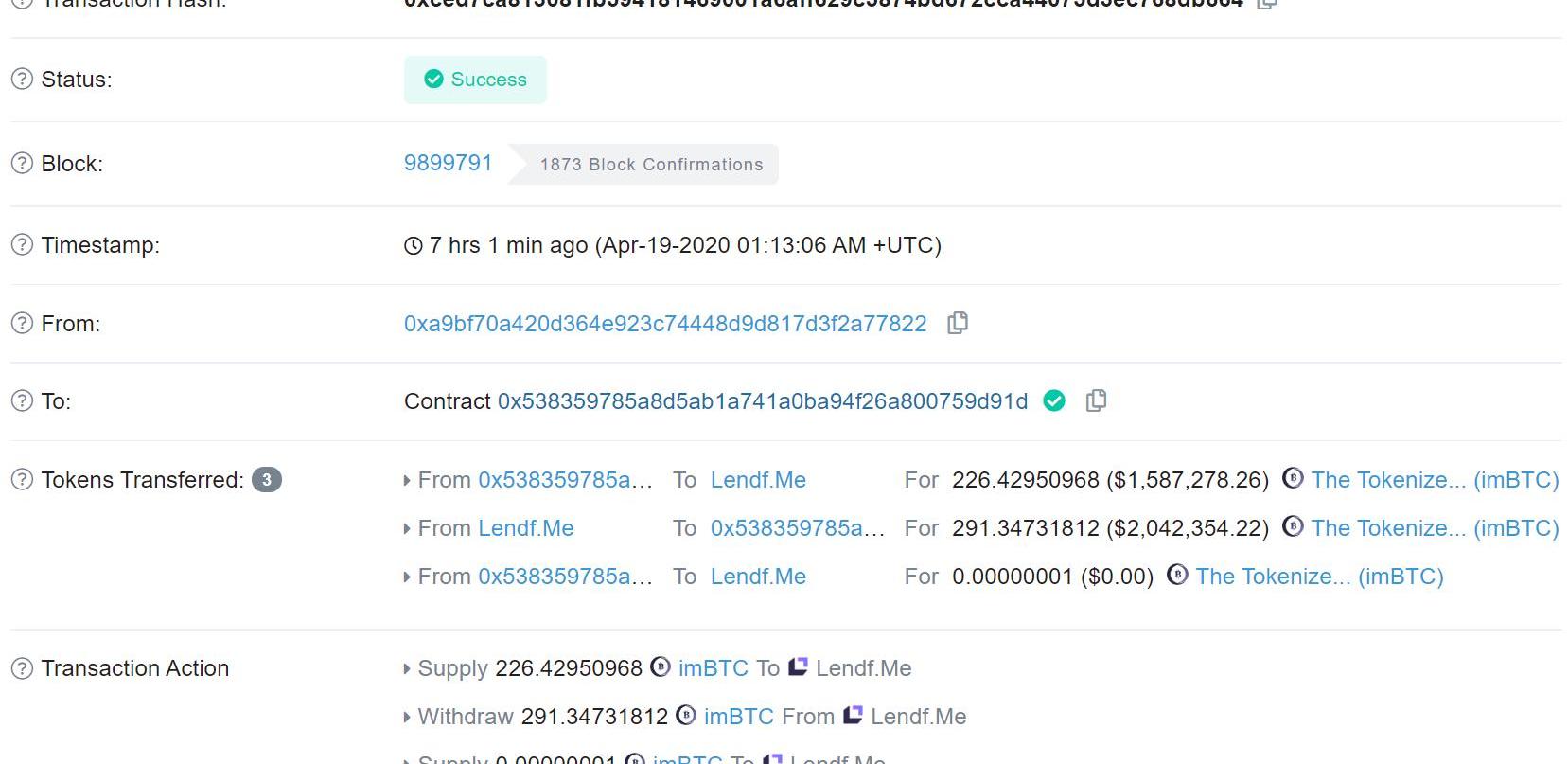

通過這樣不斷翻倍的過程,在交易0xced7ca81308時,基本已達到imBTC的最大存量。

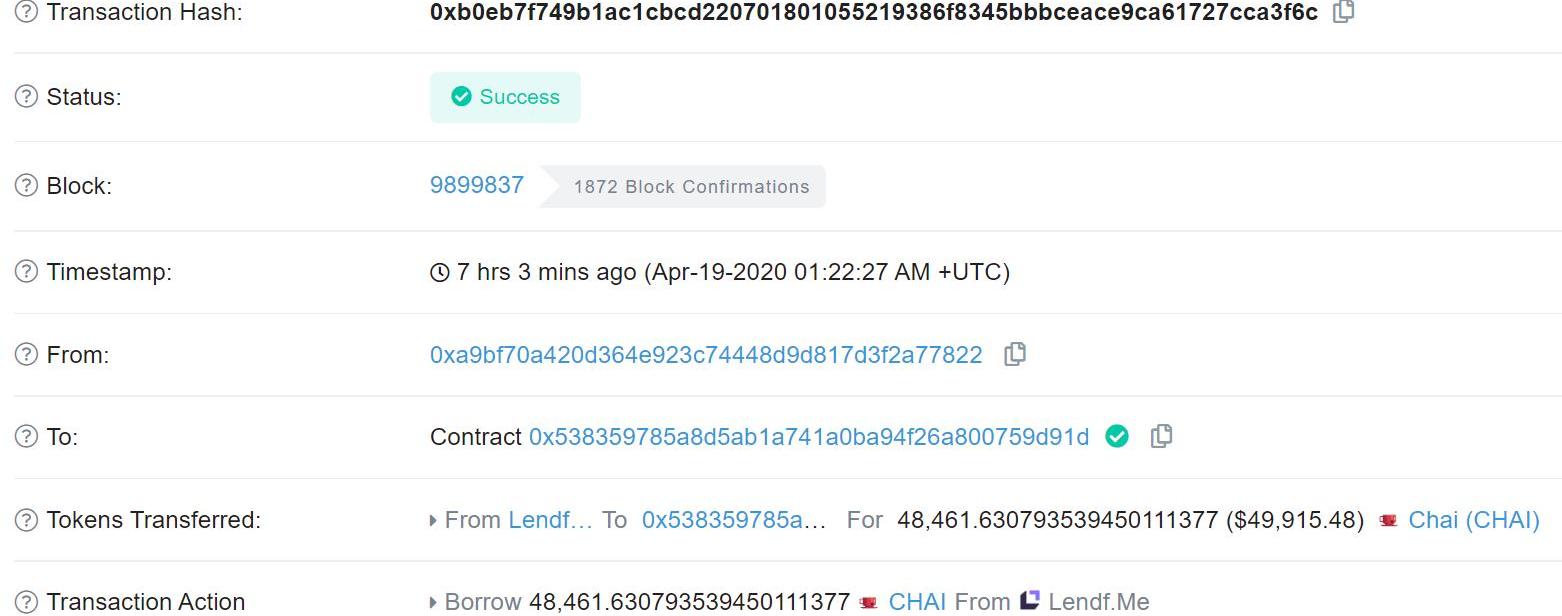

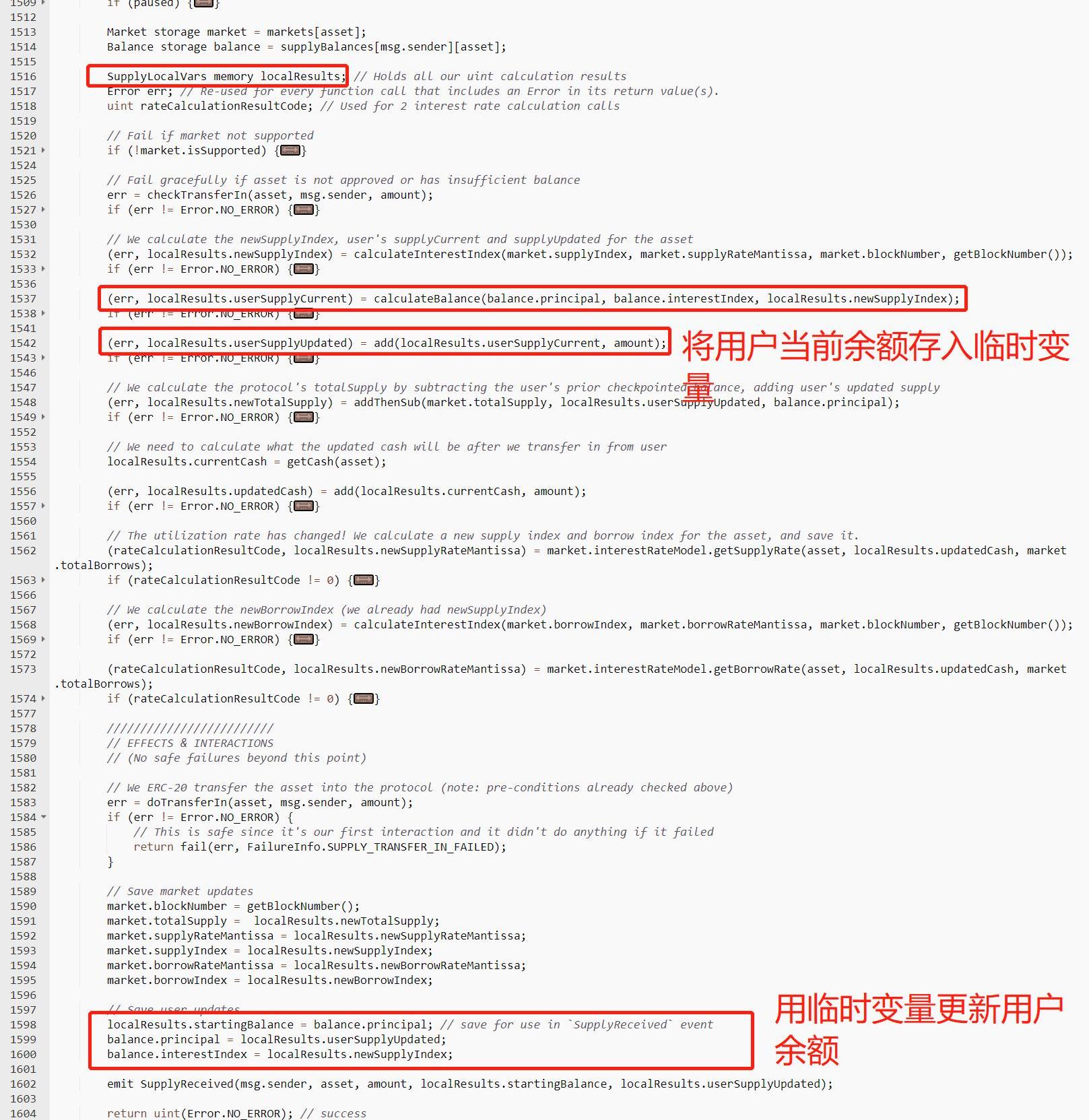

之后利用獲利的imBTC借入其他代幣,如下圖所示:

聲音 | 成都鏈安:使用鏈上合約輪詢開獎機制可能具有安全風險:今日早晨7點半,成都鏈安態勢感知系統鷹眼對某游戲合約交易發出預警,我們的安全人員對該預警進行分析發現,攻擊者正在使用一種新的途徑獲得隨機數種子,并通過合約不斷發起延時交易,嘗試預先計算或者得到游戲合約的開獎參數,安全團隊已通知項目方進行確認,建議具有類似基于線上合約定時開獎模式的項目方及時自查,避免遭到損失。望項目方看到本預警消息能夠及時聯系我們。[2019/6/12]

黑客攻擊手法分析:

以其中一筆交易0x111aef012df47efb97202d0a60780ec082125639936dcbd56b27551ce05c4214為例:

lendf.me合約地址:0x0eEe3E3828A45f7601D5F54bF49bB01d1A9dF5ea

imBTC合約地址:0x3212b29e33587a00fb1c83346f5dbfa69a458923

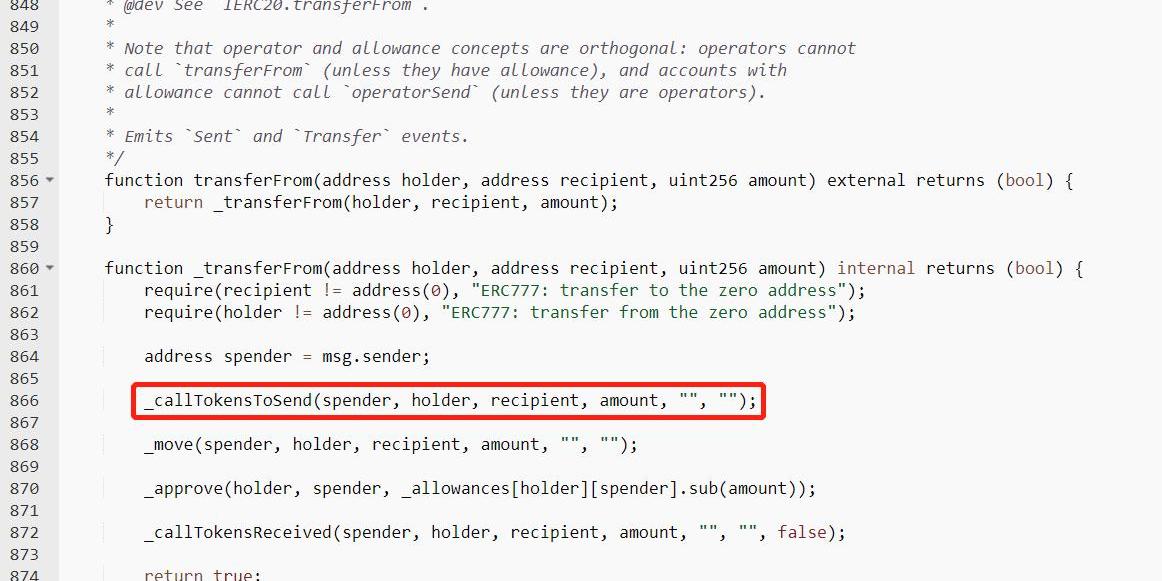

第1步,正常執行supply函數,存入113.21475453?imBTC,這里未進行重入。

第2步,再次調用supply函數,存入0.00000001imBTC,在這次交易中,如第3步攻擊者觸發了supply函數中利用transferFrom函數轉入代幣時會通知發送方的特性,在發送方的代碼中回調了Lendf.me的withdraw函數,取出了第1步supply中存入的113.21475453imBTC以及在本次交易的上一筆重入交易中的113.21475516imBTC,總共為226.42950969imBTC,重入之后再次回到transferFrom剩余的代碼中,繼續執行將0.00000001imBTC轉入lendf.me的操作。

重入攻擊的具體代碼執行過程如下:

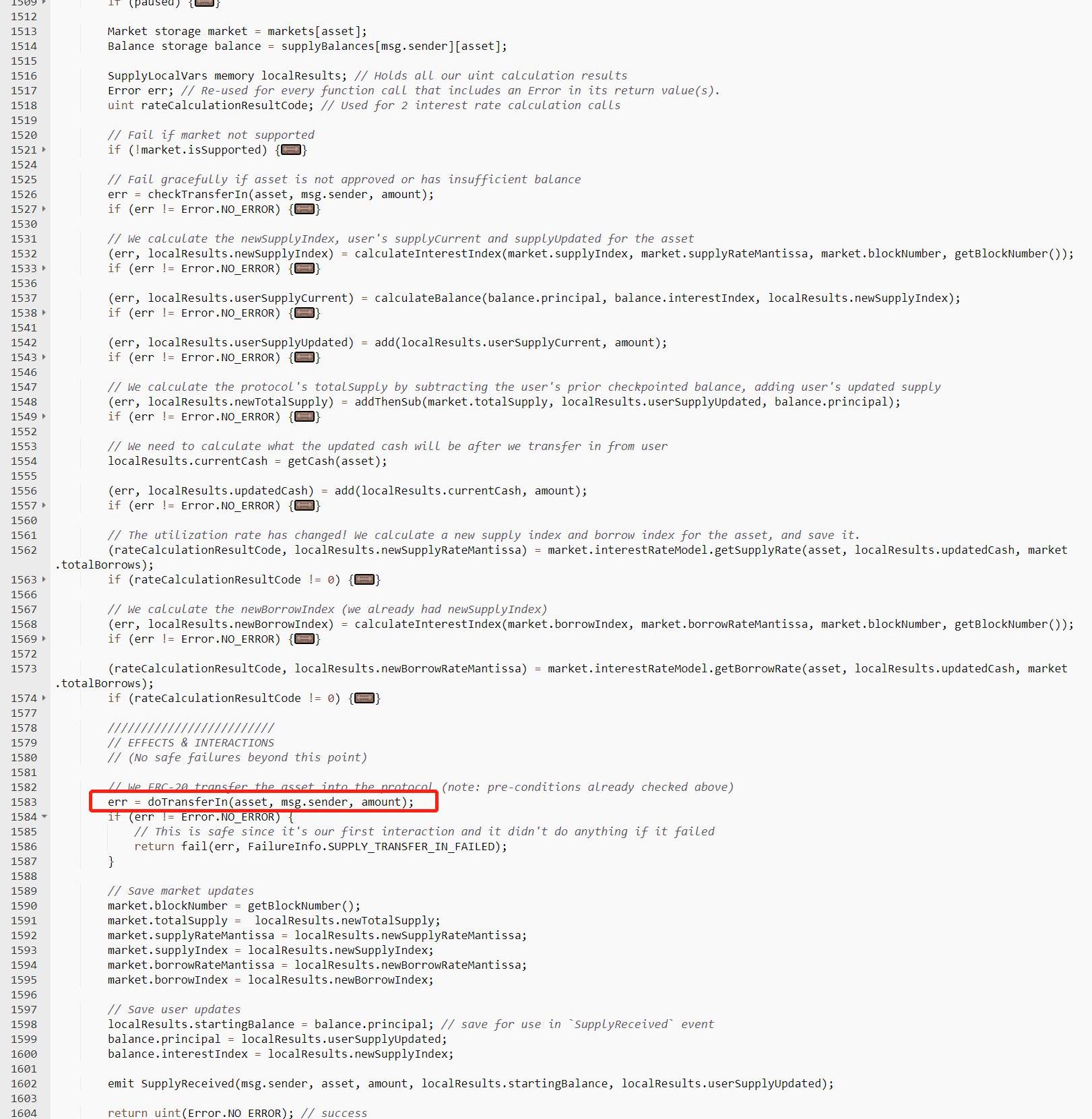

1、進入supply函數

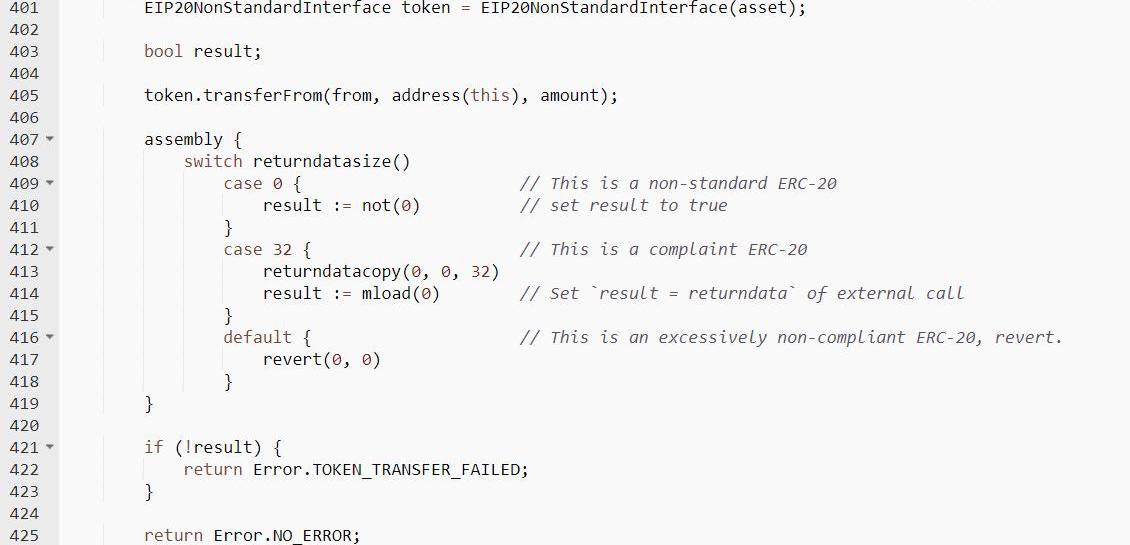

2.調用內部doTransferIn函數,該函數會調用imBTC的transferFrom函數進行代幣轉賬操作

3.在imBTC中,會調用攻擊者指定合約(0x538359785a8D5AB1A741A0bA94f26a800759D91D)的tokensToSend函數,攻擊者在函數中執行了重入操作,該重入操作調用了lendf.me的withdraw函數,取出了226.42950969imBTC。

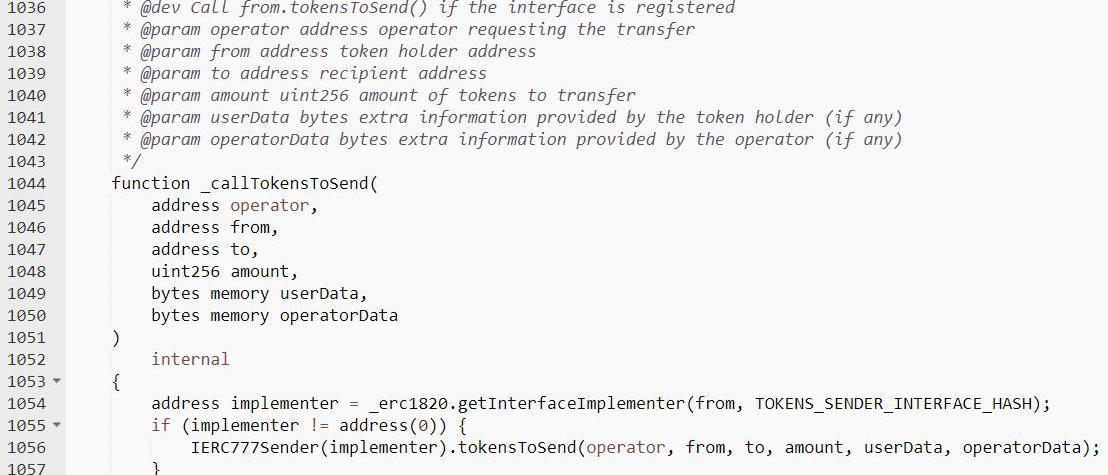

4.?withdraw執行完成后,繼續從1583行后的supply函數剩余的代碼,這部分的代碼主要是記錄賬本數據,攻擊者余額翻倍的錯誤也是在此處發生的:

整個攻擊過程,舉個例子:

1>?原先攻擊者存款100imBTC,第一次supply存入100imBTC,攻擊者賬戶余額為200imBTC

2>?第二次supply存入0.1imBTC,這次發生了重入

2.1在supply之初,讀取用戶余額記錄,存入臨時變量temp,值為200.1

2.2調用imBTC的transferFrom函數轉入代幣時發生了重入,攻擊者調用withdraw取出了當前賬戶的200imBTC,攻擊者賬戶余額記錄為0,攻擊者獲得了200imBTC。withdraw執行完成后繼續執行transferFrom,將0.1imBTC轉入lendf.me

2.3繼續執行supply,用臨時變量temp(200.1)更新用戶余額記錄,攻擊者余額記錄變為200.1。

此時攻擊者余額記錄中為200.1imBTC,手中還有200imBTC,可以繼續翻倍攻擊。

安全防御建議:?

針對此次攻擊事件,我們給予區塊鏈企業如下的安全建議:

1、進行重入防護:比如使用OpenZeppelin的ReentrancyGuard;

2、先修改本合約狀態變量,再進行外部調用

3、上線前進行必要的安全審計

被盜資金流向:

攻擊者在攻擊得手后進行了資金轉移,目前資金去向地址如下:

imBTCToken

0x3212b29e33587a00fb1c83346f5dbfa69a458923

Tokenlon?交易所

0xdc6c91b569c98f9f6f74d90f9beff99fdaf4248b

OneInchExchange?交易所

0x11111254369792b2ca5d084ab5eea397ca8fa48b

CompoundUSDCoin?借貸平臺

0x39aa39c021dfbae8fac545936693ac917d5e7563

CompoundWrappedBTC?借貸平臺

0xc11b1268c1a384e55c48c2391d8d480264a3a7f4

錢包地址

0x3dfd23a6c5e8bbcfc9581d2e864a68feb6a076d3

ChaiToken

0x06af07097c9eeb7fd685c692751d5c66db49c215

AugustusSwapper?交易所

0xf92c1ad75005e6436b4ee84e88cb23ed8a290988

根據成都鏈安AML對攻擊者地址0xA9BF70A420d364e923C74448D9D817d3F2A77822的流出資金進行的持續監控,繪制的攻擊者資金流向圖如下:

作者:Paintedfrog 譯者:馬可薇 來源:區塊鏈前哨 “澳本聰”克雷格·賴特于2008年在諾森比亞大學獲得了國際商法碩士學位。同年2月他提交了長達九十頁的論文《互聯網中介責任的影響》.

1900/1/1 0:00:00注:本周的比特幣技術周報,我們會介紹一個使用預簽名交易創建的金庫契約原型,然后是BTCPay啟用的payjoin交易功能,以及關于一些流行比特幣基礎設施項目的最新變化.

1900/1/1 0:00:00來源:哈希派 作者:LucyCheng一枚比特幣的價格是多少?用法定貨幣來衡量的話,這是一個不斷變化的答案;從理論上來說,它由市場決定.

1900/1/1 0:00:00編者注:原標題為《精選|針對開發者的去中心化資助是現實還是白日夢》 今天內容包括: 1)針對開發者的去中心化資助是現實還是白日夢?2)OurNetwork:分析Polkadot、企業以太坊、Ha.

1900/1/1 0:00:00來源:頭等倉 編者注:原標題為《Grinv4.0硬分叉規劃:7月15日主網升級》 重要區塊高度與日期總結 如之前的文章提到,Grin將在上線的前兩年經歷四次硬分叉.

1900/1/1 0:00:00作者:CoinEx全球大使X編者注:原標題為《CoinEx研究院:穩定幣系列研究報告-硬核解讀最“硬”穩定幣USDT》。本文做了不改變作者原意的刪減.

1900/1/1 0:00:00