BTC/HKD+0.37%

BTC/HKD+0.37% ETH/HKD-0.22%

ETH/HKD-0.22% LTC/HKD+0.56%

LTC/HKD+0.56% ADA/HKD+0.63%

ADA/HKD+0.63% SOL/HKD+0.64%

SOL/HKD+0.64% XRP/HKD+1.69%

XRP/HKD+1.69%04月18日上午08:58開始,?一DeFi平臺?被黑客利用重入漏洞實施了攻擊。PeckShield安全團隊迅速定位到問題,發現黑客利用了Uniswap和ERC777標準的兼容性問題缺陷實施了重入攻擊。

糟糕的是,僅僅在24小時后,于04月19日上午08:45,又一知名DeFi平臺?Lendf.Me也被黑客以類似的手段實施了攻擊。

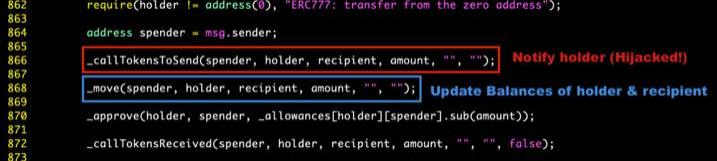

黑客攻擊的原理是:攻擊者利用以太坊ERC777標準的transferFrom()回調機制,在內部調用?_callTokensToSend()?回調函數時劫持交易,并在真正更新余額的_move()函數之前進行惡意攻擊。

在Uniswap的攻擊案例中,攻擊者利用此漏洞消耗盡UniswapETH-imBTC池約1,278個ETH。而在Lendf.Me中,攻擊者則利用它來任意增加內部imBTC抵押金額,并通過從其他可用的Lendf.Me交易中借入10多種資產。

Li.Fi呼吁Uniswap部署在BNB Chain上不要只通過一個跨鏈橋:2月6日消息,跨鏈DEX聚合協議 LI.FI 敦促 Uniswap 社區不要僅與一家橋接提供商一起部署在 BNB Chain 上。Uniswap 這么大的協議不應該只依賴一個跨鏈橋。并指出,沒有一個 AMB(任意消息傳遞橋)經過足夠的測試,可以被認為是 Uniswap 規模的項目目前可以完全依賴的強大而安全的解決方案。加密橋聚合器 Li.Fi 建議Uniswap應該開發一個強大的橋評估框架作為通用治理模型。然后可以將其作為以太坊改進協議進行推廣,為使用橋接器提供商的其他區塊鏈應用程序設定標準。[2023/2/7 11:50:49]

PeckShield安全團隊認為這是自年初bZx遭攻擊之后,又兩起黑客利用DeFi系統性風控漏洞實施的攻擊。一個不容忽視的問題是,DeFi?市場的風險可能不僅僅局限于平臺本身,單個平臺的模式創新很可能在與其他平臺業務接軌時產生漏洞風險。

詳細漏洞攻擊細節,我們將在文章后面做詳細介紹。

Uniswap Labs:在Uniswap應用程序可以上以市場上最好的匯率購買加密貨幣:金色財經報道,Uniswap Labs在社交媒體上稱,在Uniswap應用程序上可以以市場上最好的匯率購買加密貨幣。只需支付1-3.5%,取決于地區和支付方式,沒有最低費用。對于美國和歐盟/英國的用戶,建議使用借記卡或銀行轉賬,以獲得~2.5%的交易費用和最高的成功率。[2023/1/7 10:59:04]

Figure1:ERC777transferFrom()

ERC777標準的業務組合兼容性問題

我們首先介紹下ERC777標準,ERC777出現的目的是對ERC20標準進行改進。其不但實現了功能擴展,還有ERC20標準一樣良好的兼容性,愿景是成為ERC20?標準的有效繼承者。

該標準擴展的功能之一是提供了“hook”機制,可以使普通地址或合約通過注冊一個tokensToSend()hook函數來控制或拒絕發送Token。這原本是在ERC20?基礎上加強了對Token的風險控制接口,是一次有益的改進。不過由于DeFi項目的可組合特性,一個合約在不同產品之間相互調用時,其業務邏輯復雜度也會大大增加,這就給注入代碼攻擊提供了可能性。

Raze Network:以太坊網絡交易費下降,將大幅增加Uniswap中的RAZE流動性:跨鏈隱私協議Raze Network發推表示,以太坊網絡交易費已經降至今年最低點。因此,Raze Network將大幅增加Uniswap中的RAZE流動性,減少Pancakeswap中的流動性。[2021/6/8 23:20:42]

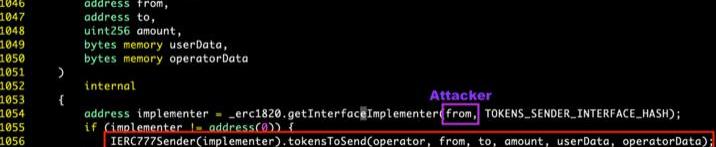

其中最關鍵的部分是,攻擊者可以通過注冊from的tokensToSend()?來實行回調。我們從下面的代碼片段可以看到,ERC777標準中可以通過getInterfaceImplementer()獲得攻擊者的tokensToSend()接口,并在第1,056行調用此函數。而此處正是黑客劫持交易實施攻擊的入口。

Figure2:ERC777-CompatibletokensToSend()Hijacking

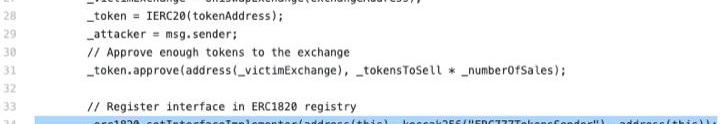

如2019年4月OpenZeppelin發布的帖子以及2019年7月發布的漏洞利用演示中所述,攻擊者可以自己定義函數tokensToSend(),并通過setInterfaceImplementer()來設置合約中的hook函數。

Uniswap的總鎖倉量環比下降7.65%:據歐科云鏈OKLink數據顯示,截至今日18時,當前以太坊上DeFi協議總鎖倉量約合158.1億美元。其中鎖倉量排名前三的分別是Maker 24.4億美元(+2.66%),WBTC 22.6億美元(+8.95%)以及Uniswap V2 16.9億美元(-7.65%)。[2020/11/18 21:14:04]

Figure3:OpenZeppelin'sExploitDemo(HookSetup)

之后攻擊者就可以像傳統PC上的hook函數一樣,在tokensToSend()?做任何事情。如下圖所示,攻擊者可以對同一筆交易進行多次交易。

Figure4:OpenZeppelin'sExploitDemo(HookFunction)

Uniswap 24H交易量漲超52%達4.89億美元:數據顯示,Uniswap當前流動代幣總價值達到9.5億美元,近24小時增加46.38%;24H交易量上升52.01%,達到4.89億美元。[2020/8/31]

Uniswap?攻擊分析

Uniswap被率先發現利用ERC777的兼容性問題實施了攻擊。就如此惡意交易在Bloxy中的截圖所示(hash:0x9cb1d93d6859883361e8c2f9941f13d6156a1e8daa0ebe801b5d0b5a612723c1),函數內部進行了一次tokenToEthSwapInput()?調用。

這意味著攻擊者可以先通過操縱交易匯率,然后再用另一筆imBTC以較低價格兌換更多的ETH。

Figure5:UniswapHack

Lendf.Me?攻擊分析

在Uniswap遭攻擊約24小時后,又一DeFi平臺Lendf.Me也遭到了黑客攻擊。下面是其中一個攻擊交易的截圖。如圖所示,

supply()函數中調用真實轉賬函數transferFrom()?時,被hook的攻擊者合約里嵌入了盜用Lendf.Me的withdraw()的提幣操作。

Figure6:Lendf.MeHack

在這個交易例子中,攻擊者第一次supply()時確實向Lendf.Me存放了289.99999999個imBTC,而在第二個supply()中,攻擊者只存放0.00000001個imBTC,但由于攻擊者注冊了tokensToSend(),所以在執行doTransferIn()->IMBTC::transferFrom()時,調用了攻擊者函數tokensToSend(),攻擊者函數通過調用Lendf.Me的withdraw()函數把290個imBTC直接全部提走。

需要注意的是,正常的業務邏輯應該是項目合約中的Balance會減去被攻擊者提走的290個imBTC,然而當supply()?執行返回時,余額并未被重置,仍然為290imBTC。攻擊者就是通過控制修改Lendf.Me中攻擊者的imBTC抵押金額,有了足夠大的imBTC抵押,攻擊就可以從各種流動交易對中借出所有可用的10多種資產。

Figure7:Lendf.MeHackDetails

資產流向

攻擊者0x538359共計從Lendf.Me獲利25,236,849.44美元,其中各個Token分布如下:?

如上圖,攻擊者在獲利之后,馬上將各個Token轉移至其關聯賬號0xa9bf70之中,之后攻擊者數十次通過1inch.exchange,ParaSwap等平臺將其中比較搶手的WETH,PAX,BUSD等Token換成ETH,DAI,BAT代幣,另外將其中的TUSD,USDT代幣存入Aave借貸平臺。至此為止,攻擊者及其關聯賬號的余額如上所示。

修復建議

PeckShield安全團隊在此建議開發者,可以采用“Checks-Effects-Interactions”方法來防止這類重入攻擊。舉個例子,Lendf.Me的supply()里如果是先更新token余額,再調用?doTransferIn()。這將會讓攻擊在withdraw()?之后沒有重置余額的可能性。

另一方面,ERC777標準特性會不可避免地啟用hook機制,因此我們需要檢測并防止所有交易功能產生可以重入的風險。例如,如果supply()?和withdraw()?同時運行時加個互斥鎖,那么攻擊者就無法在supply()??函數內部執行withdraw()?操作。

最后并不能被忽視的一點是,我們需要認真思考下DeFi業務組合可能存在的系統性風險問題,平臺方不僅要確保在產品上線前有過硬的代碼審計和漏洞排查,還要在不同產品做業務組合時考慮因各自不同業務邏輯而潛在的系統性風控問題。

可能一個新創新,在原平臺一點問題都沒有,但組合接入另一個產品后就可能存在業務邏輯缺陷,進而成為黑客攻擊整個DeFi市場的入口。

Tags:SWAPUniswapUNIENDSoonSwapuniswap幣賣出沒反應uniswap幣為什么漲不起來lend幣歸零

對于一些用戶來說,以太坊域名是非常有價值的,這一點已經在現實中有所體現。本周,RocketLPDAO發放了1000美元的貸款,抵押品就是以太坊域名服務地址“brantly.eth”.

1900/1/1 0:00:0001 你身邊玩鏈游的 是哪些人? 鏈游的玩家可分為:核心玩家、次級玩家和邊緣玩家。 點擊圖片查可看具體信息 這三類玩家各有特征,讓我們看看不同類型的玩家具體有何特征吧.

1900/1/1 0:00:00來源:哈希派 作者:LucyCheng上世紀九十年代,南斯拉夫內戰之后,在克羅地亞和塞爾維亞之間,毗鄰多瑙河河畔,出現了一塊占地面積約為7.7平方公里的邊界爭端之地.

1900/1/1 0:00:00編者注:原標題為《解決供應鏈瓶頸問題,世界經濟論壇發布區塊鏈工具包》據BTCManager?援引《福布斯》4月29日的報道,世界經濟論壇推出了被稱為“重塑信任”的區塊鏈工具包.

1900/1/1 0:00:00來源:CointelegraphChina編者注:原標題為《日本STO協會發布新的監管指南》日本證券型通證發行協會于4月20日宣布,它已發布新指南來保護客戶的資產和隱私.

1900/1/1 0:00:00數據顯示,一部分美國民眾可能將他們的冠狀病刺激計劃花費在加密貨幣上。 美國加密貨幣交易所Coinbase的首席執行官BrianArmstrong發布的一份圖表表明,一小部分美國人可能正在使用美.

1900/1/1 0:00:00