BTC/HKD+0.14%

BTC/HKD+0.14% ETH/HKD+0.02%

ETH/HKD+0.02% LTC/HKD+0.49%

LTC/HKD+0.49% ADA/HKD-0.81%

ADA/HKD-0.81% SOL/HKD+1.06%

SOL/HKD+1.06% XRP/HKD+0.02%

XRP/HKD+0.02%來源:小蔥區塊鏈

名為DeathRansom的比特幣勒索病在誕生初期幾乎淪為笑柄,因為受感染的用戶發現這個病鎖死文件的邏輯非常粗糙,僅僅是在原始文件文件名后添加了一個“.wctc”的擴展名,而用戶只需要把這個擴展名刪除,文件就可以恢復正常使用了。不過在大約一周之前,這個被視作是“笑話”的比特幣勒索病,卻出現了重新爆發的跡象,而當被感染用戶想去刪除擴展名時發現,這種病已經大幅進化,被鎖死的文件在命名未被改變的情況下被徹底加密,已經無法再通過簡單地方法消除該勒索病的影響。

數據:最近兩周,Orca用戶量占據Solana鏈上DEX用戶總量的80%以上:5月25日消息,據Dune Analytics @0xkartod_bounty 所提供的數據板塊Orca User Growth顯示,憑借著StepN,Solana DEX Orca在用戶層面實現了巨大增長。在最近兩周的時間內,Orca用戶量穩定占據Solana鏈上DEX用戶總量的80%以上。[2022/5/25 3:40:32]

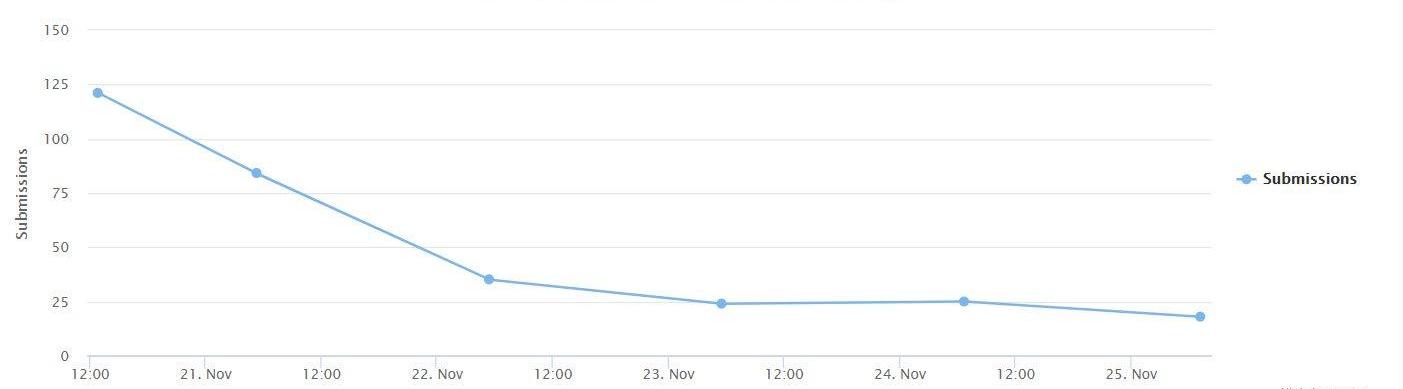

11月20日以來,在勒索軟件標記網站上與“DeathRansom”有關的被感染提交數量驟增。雖然在11月20日當天的集中爆發之后的幾天時間里,被感染的提交數量有所下降,但是值得注意的是,在過去一周時間里,每天都有相當數量的“新受害者”出現,因此,這引發了市場的警覺,因為這很可能意味著這個勒索病目前仍然在被積極地進行分發。

最近30分鐘合約市場爆倉865萬美元 BTC爆倉787萬美元:據合約帝行情統計報告顯示:最近30分鐘合約市場全網總計爆倉865萬美元,其中BTC爆倉787萬美元,ETH爆倉61.97萬美元。[2020/11/18 21:06:21]

不過到目前為止,并沒有一家安全機構明確解釋了這個勒索病究竟是通過什么渠道進行分發,或者說究竟是如何進行擴散的。

最近5分鐘合約市場爆倉超1183萬美元:據合約帝行情統計報告顯示:最近5分鐘合約市場全網總計爆倉1183萬美元,其中BTC爆倉1133萬美元。[2020/4/4]

關于這一疑問,有網友發現,在Reddit以及ID-Ransomware網站上的提交記錄可以看到,許多被DeathRansom感染的受害者在最近一段時間還遭到了另一個勒索病STOPRansomware的感染。由于STOP病僅通過軟件捆綁的方式進行分發,因此DeathRansom可能也是通過類似的方式進行分發的。

與之前曾經出現過的比特幣勒索病類似,每當用戶被DeathRansom感染時,病將會刪除系統備份,然后對被感染計算機上的所有文件進行加密,而并不僅限于系統文件。此外DeathRansom當前的版本并不會在被加密文件后添加擴展名,而僅保留其原始名稱,但是文件的數據都會被進行加密。

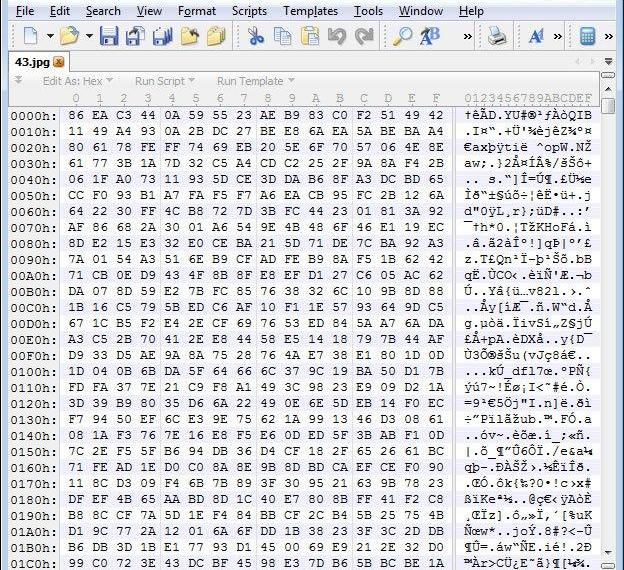

目前辨識文件已經被DeathRansom加密的唯一方法是,被加密文件的字符串末尾會出現ABEFCDAB的代碼。

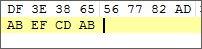

在每個被加密文件所在的文件夾中,勒索病都會創建一個名為read_me.txt的文檔,其中包含被感染計算機的唯一“LOCK-ID”和用于聯系勒索軟件開發人員或機構的電子郵件地址。目前已經有安全公司開始分析這一勒索軟件,但是到目前為止還沒有公司或者團隊公布找到或者公布解密的方法。

“有趣”的是,為了保證“受害人”能夠順利支付比特幣酬金,勒索病創建的文檔中還會包含如何購買比特幣的指導,以及指向加密貨幣場外交易平臺LocalBitcoins的鏈接,甚至還有Coindesk發布的關于比特幣的科普文章鏈接。對此,有網友戲稱,DeathRansom病的制作團隊堪稱推廣比特幣的“業界良心”。

據Trustnodes12月2日報道,以太坊的開發者們在一次公開電話會議上就推遲啟動難度炸彈達成了一項初步共識.

1900/1/1 0:00:00來源:浦東時報本報訊昨日,是長三角城市軌道交通二維碼互聯互通1周年,同日徐州地鐵將正式加入互聯互通陣營,成為城軌二維碼互聯互通的第11個城市.

1900/1/1 0:00:00轉眼19年已經接近尾聲,對礦工和礦圈的所有從業者來說,這又是不平凡的一年。11月26晚,BTC.comCEO莊重、COO胡靜做客ChainNode直播間,與ChainNode直播間主持人王君瑤一.

1900/1/1 0:00:00USDT仍然是大多數加密交易者選擇的穩定幣。盡管有人批評Tether沒有完全受到法幣支持以及iFinex的銀行問題,USDT仍然被廣泛使用.

1900/1/1 0:00:00據Cointelegraph12月3日報道,超過60%的比特幣在近一年多的時間里沒有任何轉賬行為,這反映出了投資者囤幣的需求.

1900/1/1 0:00:00作者:Ultrain超腦鏈聯合創始人&CEO郭睿 來源:區塊鏈前哨 導語:?區塊鏈技術的競爭在經過聯盟鏈和公有鏈技術的合二為一后,最終將發展為組網能力的競爭.

1900/1/1 0:00:00