BTC/HKD+0.55%

BTC/HKD+0.55% ETH/HKD+0.02%

ETH/HKD+0.02% LTC/HKD-1.83%

LTC/HKD-1.83% ADA/HKD-0.19%

ADA/HKD-0.19% SOL/HKD+0.28%

SOL/HKD+0.28% XRP/HKD+1.28%

XRP/HKD+1.28%內容來自“大橙子&小同的干貨鋪”的知識星球,作者康納Repeat。

1. AdminUpgradeabilityProxy天然的負面影響一代理的邏輯合約可以被替換

2.AdminUpgradeabilityProxy權限沒有移交timelock一項目方不受時間鎖約束,可以隨意使用1。所說的能力,替換邏輯合約最終項目方無限制地將正常合約替換成了攻擊合約,卷款跑路。

Beosin:UVT項目被黑客攻擊事件簡析,被盜資金已全部轉入Tornado Cash:金色財經報道,據Beosin EagleEye 安全預警與監控平臺檢測顯示,UVT項目被黑客攻擊,涉及金額為150萬美元。攻擊交易為0x54121ed538f27ffee2dbb232f9d9be33e39fdaf34adf993e5e019c00f6afd499

經Beosin安全團隊分析,發現攻擊者首先利用開發者部署的另一個合約的具有Controller權限的0xc81daf6e方法,該方法會調用被攻擊合約的0x7e39d2f8方法,因為合約具有Controller權限,所以通過驗證直接轉走了被攻擊合約的所有UVT代幣,Beosin安全團隊通過Beosin Trace進行追蹤,發現被盜資金已全部轉入Tornado Cash。[2022/10/27 11:48:46]

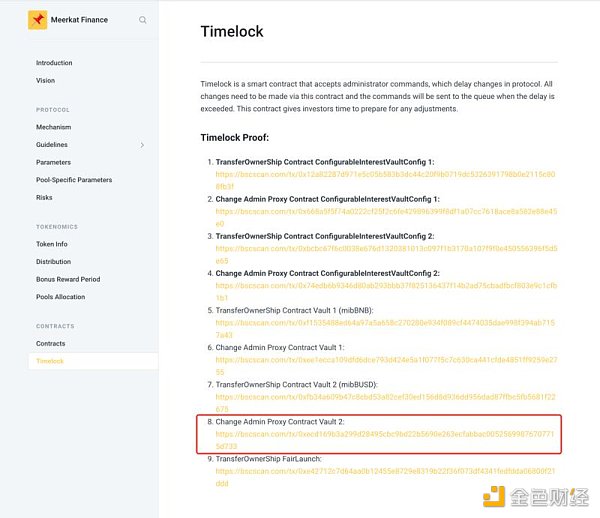

1.項目方故意“坦誠”給出合約的timelock轉移權限記錄,展示的確執行了changeAdmin方法移交權限給timelock 地址,用于混淆視聽

Grim Finance 被黑簡析:攻擊者通過閃電貸借出 WFTM 與 BTC 代幣:據慢霧區情報,2021 年 12 月 19 日,Fantom 鏈上 Grim Finance 項目遭受攻擊。慢霧安全團隊進行分析后以簡訊的形式分享給大家。

1. 攻擊者通過閃電貸借出 WFTM 與 BTC 代幣,并在 SpiritSwap 中添加流動性獲得 SPIRIT-LP 流動性憑證。

2. 隨后攻擊者通過 Grim Finance 的 GrimBoostVault 合約中的 depositFor 函數進行流動性抵押操作,而 depositFor 允許用戶指定轉入的 token 并通過 safeTransferFrom 將用戶指定的代幣轉入 GrimBoostVault 中,depositFor 會根據用戶轉賬前后本合約與策略池預期接收代幣(預期接收 want 代幣,本次攻擊中應為 SPIRIT-LP)的差值為用戶鑄造抵押憑證。

3. 但由于 depositFor 函數并未檢查用戶指定轉入的 token 的合法性,攻擊者在調用 depositFor 函數時傳入了由攻擊者惡意創建的代幣合約地址。當 GrimBoostVault 通過 safeTransferFrom 函數調用惡意合約的 transferFrom 函數時,惡意合約再次重入調用了 depositFor 函數。攻擊者進行了多次重入并在最后一次轉入真正的 SPIRIT-LP 流動性憑證進行抵押,此操作確保了在重入前后 GrimBoostVault 預期接收代幣的差值存在。隨后 depositFor 函數根據此差值計算并為攻擊者鑄造對應的抵押憑證。

4. 由于攻擊者對 GrimBoostVault 合約重入了多次,因此 GrimBoostVault 合約為攻擊者鑄造了遠多于預期的抵押憑證。攻擊者使用此憑證在 GrimBoostVault 合約中取出了遠多于之前抵押的 SPIRIT-LP 流動性憑證。隨后攻擊者使用此 SPIRIT-LP 流動性憑證移除流動性獲得 WFTM 與 BTC 代幣并歸還閃電貸完成獲利。

此次攻擊是由于 GrimBoostVault 合約的 depositFor 函數未對用戶傳入的 token 的合法性進行檢查且無防重入鎖,導致惡意用戶可以傳入惡意代幣地址對 depositFor 進行重入獲得遠多于預期的抵押憑證。慢霧安全團隊建議:對于用戶傳入的參數應檢查其是否符合預期,對于函數中的外部調用應控制好外部調用帶來的重入攻擊等風險。[2021/12/19 7:49:04]

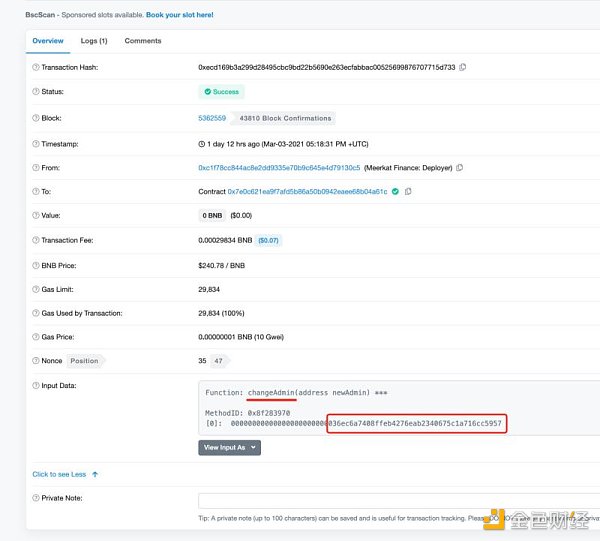

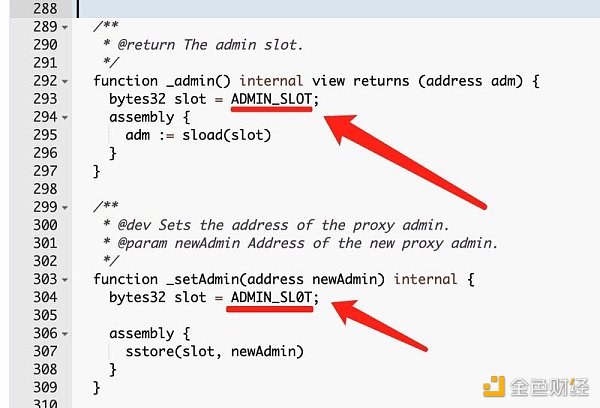

2.0x7E0c621Ea9F7aFD5b86A50B0942eAee68B04A61C proxy 合約,changeAdmin方法內部調用追蹤到304行,實際寫入key為ADMIN_ SLOT, 但讀取key卻為ADMIN_ SLOT。即O (歐)和0 (零)的一個細微差異,讓changeAdmin方法完全失效,從而達到了已經移交權限的假象

Force DAO 代幣增發漏洞簡析:據慢霧區消息,DeFi 量化對沖基金 Force DAO 項目的 FORCE 代幣被大量增發。經慢霧安全團隊分析發現: 在用戶進行 deposit 操縱時,Force DAO 會為用戶鑄造 xFORCE 代幣,并通過 FORCE 代幣合約的 transferFrom 函數將 FORCE 代幣轉入 ForceProfitSharing 合約中。但 FORCE 代幣合約的 transferFrom 函數使用了 if-else 邏輯來檢查用戶的授權額度,當用戶的授權額度不足時 transferFrom 函數返回 false,而 ForceProfitSharing 合約并未對其返回值進行檢查。導致了 deposit 的邏輯正常執行,xFORCE 代幣被順利鑄造給用戶,但由于 transferFrom 函數執行失敗 FORCE 代幣并未被真正充值進 ForceProfitSharing 合約中。最終造成 FORCE 代幣被非預期的大量鑄造的問題。 此漏洞發生的主要原因在于 FORCE 代幣的 transferFrom 函數使用了`假充值`寫法,但外部合約在對其進行調用時并未嚴格的判斷其返回值,最終導致這一慘劇的發生。慢霧安全團隊建議在對接此類寫法的代幣時使用 require 對其返回值進行檢查,以避免此問題的發生。[2021/4/4 19:45:30]

1.高度警惕任何包含proxy 方式合約的項目,若未經timelock約束,合約有被瞬間替換的風險

2. never trust, always verify! 不要相信項目方給出的timelock“證據”, 對于未經審計的fork項目,務必逐個contract做好與原項目的diff (如果你做到了,就可以躲過meerkat的障眼法)

3.基于1更要養成良好的approve 管理意識,meerkat在跑路后仍然通過無限授權,盜取用戶錢包內資產,窮兇極惡。切勿麻痹大意,你永遠不知道你曾經授權過的土礦,是否包含proxy模式,是否已經替換了惡意合約!

4. timelock是安全底線,無論是HECO的LLC,還是BSC的popcornswap、meerkat,犯罪方式越發隱蔽的,但萬變不離其宗,都是無timelock、假timelock。 珍愛生命,遠離無鎖土礦

昨天案發后幾乎沒有看到個人或團隊有明確解析,考慮到未來模仿犯罪不可避免,索性公開信息希望做到安全教育的目的。老農務必提高自己的姿勢水平,留意此類風險。最后祝大家挖礦出入平安。

一場熱鬧的數字人民幣紅包大戲,隨著中簽揭曉,逐漸回歸平靜。首次嘗試的背后,給成都留下了什么?帶來怎樣的思考? 熱紀錄 多個紀錄凸顯活動“廣度”,一個現象體現城市“溫度”成都在數字人民幣紅包試點中.

1900/1/1 0:00:00導讀 在前面的文章「NFT的玩法指南」中,我們提到新手參與NFT投資,除了直接買入NFT資產之外,還有一種比較冷門的途徑,那就是投資NFT的部分所有權代幣.

1900/1/1 0:00:00虛擬貨幣引發爆熱行情,“礦場”馬達重啟,然而這一波行情竟帶動高端游戲顯卡市場,“炒顯卡”在深圳華強北爆紅!華強北商戶直言:“礦機不如顯卡,礦機只能挖比特幣,顯卡能挖其他各種幣.

1900/1/1 0:00:00藝術品本身帶有金融屬性,藝術區塊鏈在2021拉開了藝術和金融融合的新序幕。傳統藝術交易模式的打破,建立了虛擬世界的交易共有秩序,藝術家、藏家、藝術行業從業者以及資本家在多懷顧望的同時紛紛試水,跨.

1900/1/1 0:00:00截至 2021 年 2 月 25 日,比特幣價格近 1 年大漲 476% ,經歷近 10 年的加密貨幣獲得更多金融機構及頂尖科技公司的青睞.

1900/1/1 0:00:002020年,DeFi大火,各類空投接踵而至:Uniswap(UNI)送了一部iPhone 12,Meme(MEME)送了一套房,Tokenlon(LON)送了一頓豪華晚餐.

1900/1/1 0:00:00